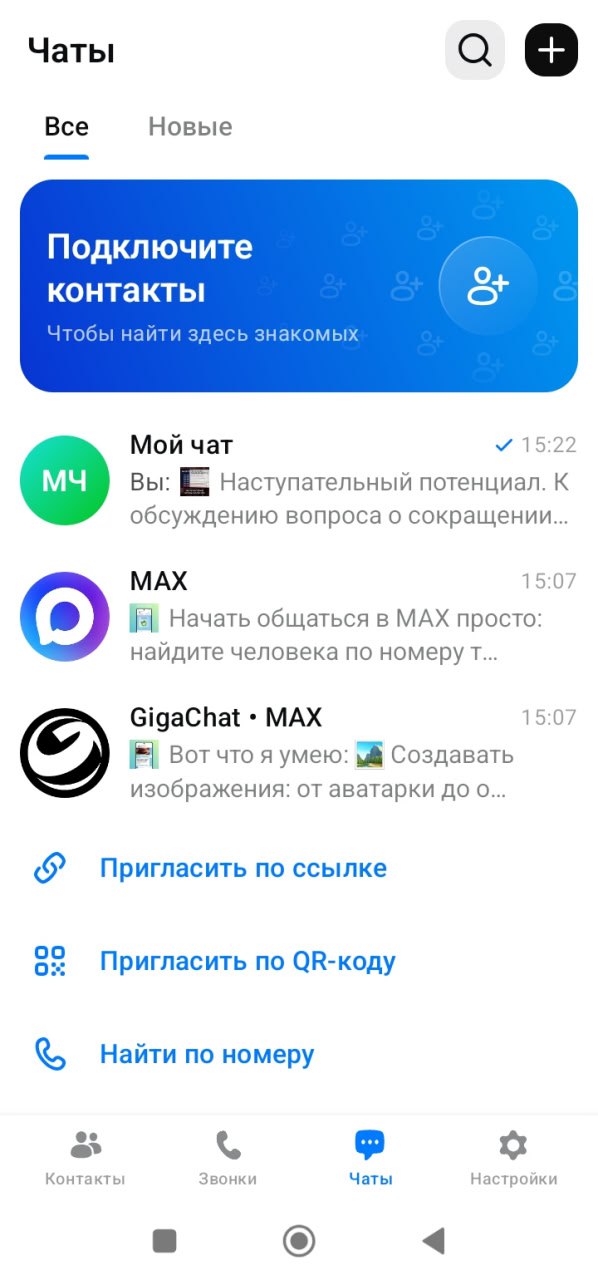

Пощупал новый мессенджер MAX от VK. Разработкой занимается новое юрлицо "Коммуникационная платформа". Мессенджер позиционируется как будущий супер-апп, аналог китайского WeChat. Мне он в первую очередь интересен в качестве площадки для ведения канала, если Telegram заблокируют.

По первой (бета?) версии расклад такой:

🔹 Есть мобильные приложения, приложения под win и macOS, веб-версия. Обещают клиент под Linux. Регистрация по номеру телефона. Ников и ссылок на профиль нет.

🔹 Каналов пока нет, но уже есть групповые чаты.

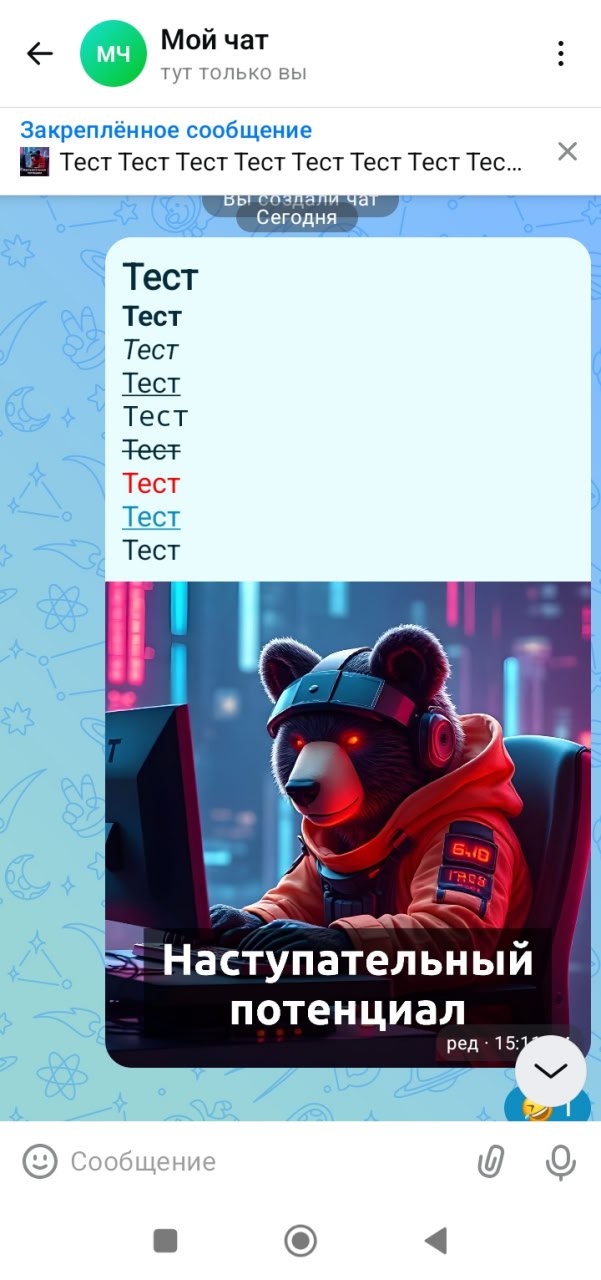

🔹 Возможности форматирования текста богаче, чем в Telegram. Дополнительно есть заголовок, выделение красным, подчёркивание. Лимиты на сообщения с картинкой большие - 4000 символов. 👍 Изображение непривычно ниже текста. 👎

🔹 Экспортировать историю сообщений из чата нельзя.

🔹 Есть боты. По умолчанию добавляется бот GigaChat от Сбера.

В целом, пока для моих задач не юзабельно, но перспективы есть. Буду отслеживать развитие.