Приложил руку к новому продукту Positive Technologies - PT EdTechLab. 😉 Когда мы готовили семестровый VM-курс для совместной магистратуры ИТМО и PT, у нас там были предусмотрены практические и лабораторные работы. Разница между ними была в том, что лабораторки выполнялись на автоматизированном тренажёре. 🤖

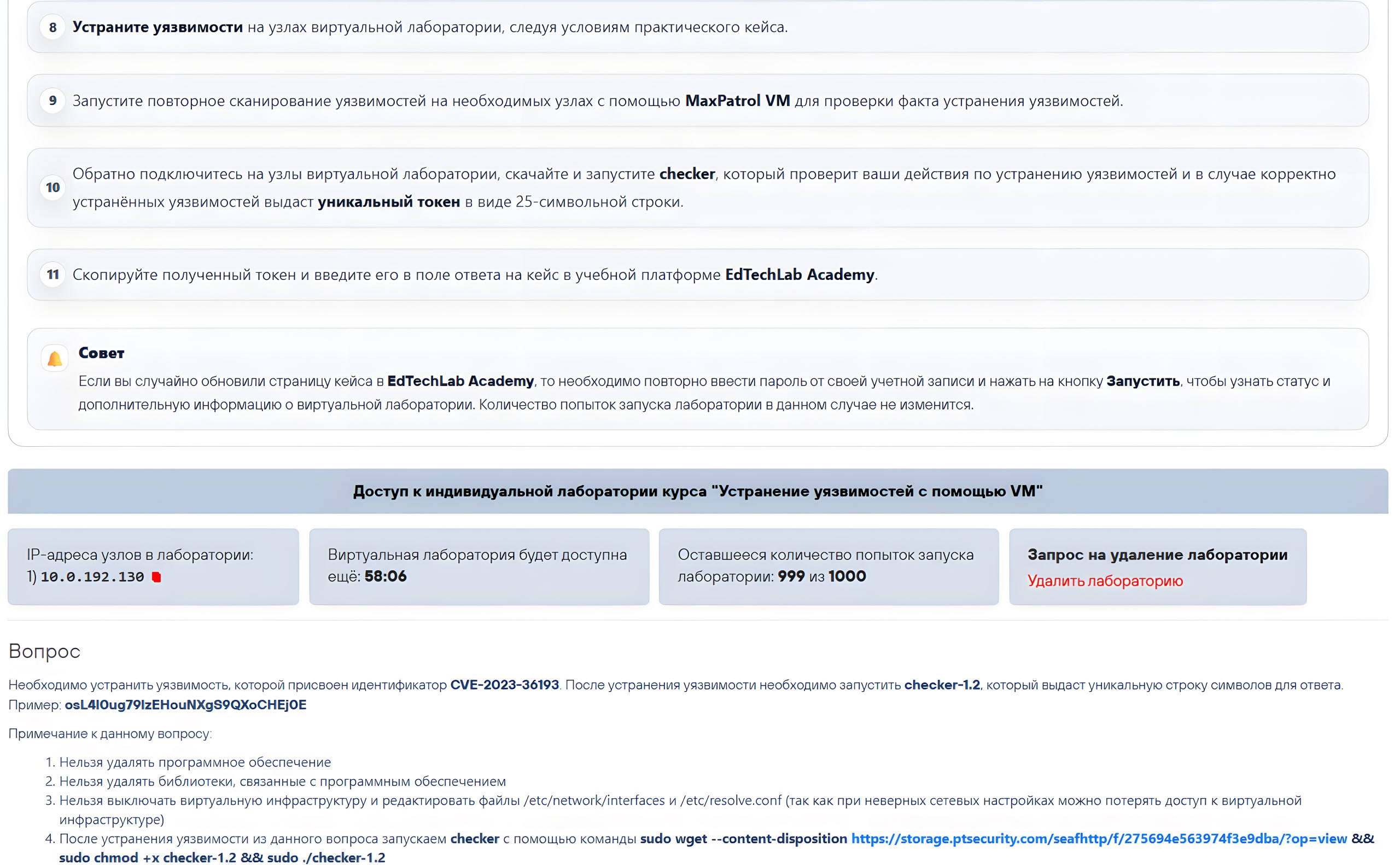

👨💻 Например, одно из заданий там было устранить уязвимость на хосте: нужно было провести патчинг хоста (развёрнутой виртуалки) в соответствии с рекомендациями, проверить, что уязвимость перестала детектироваться MaxPatrol VM-ом, запустить проверочный скрипт на хосте и получить флаг для сдачи задания. 🚩

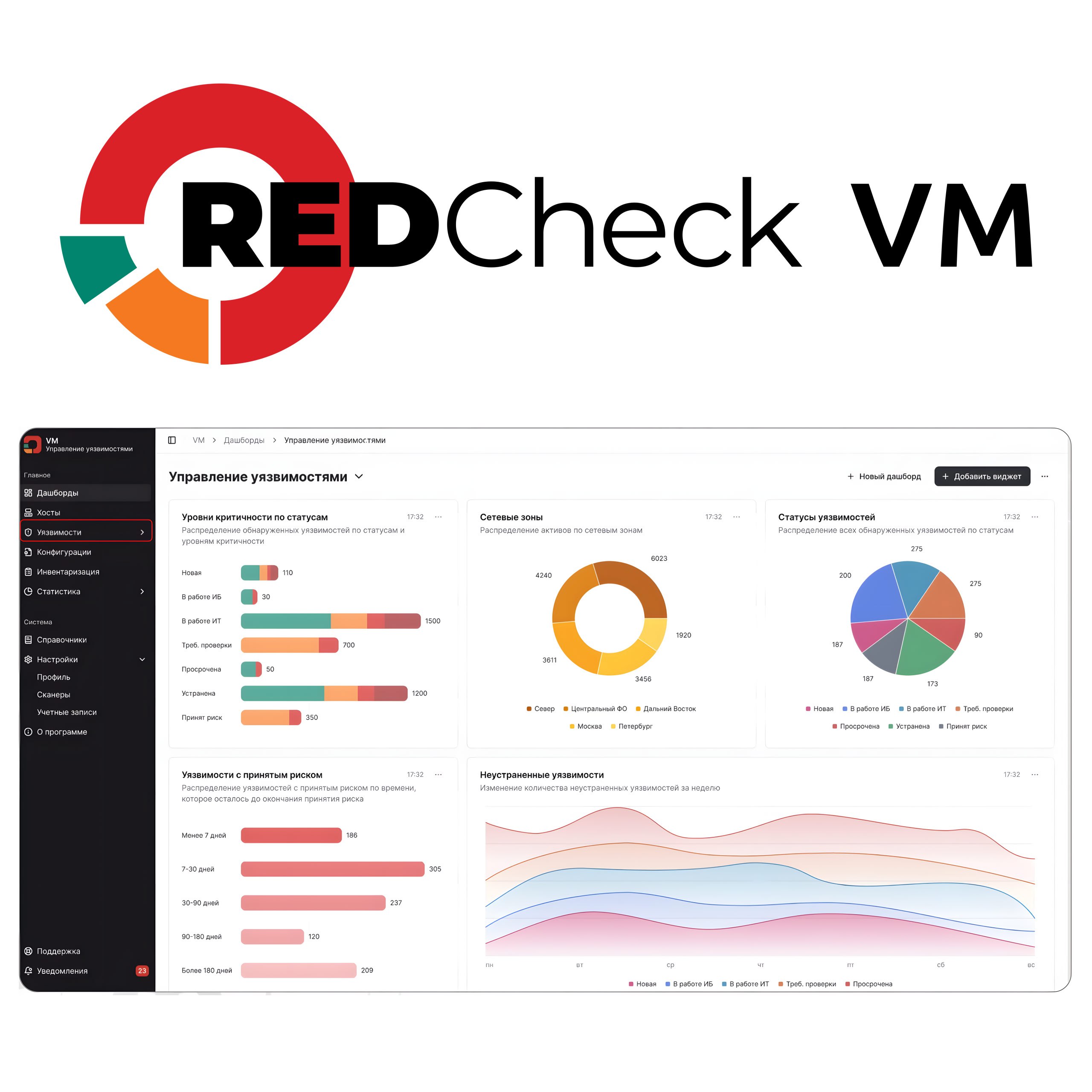

Тренажёр хорошо показал себя в VM-ном курсе и во многих других образовательных активностях PT для автономной отработки практических навыков ИБ. 👍

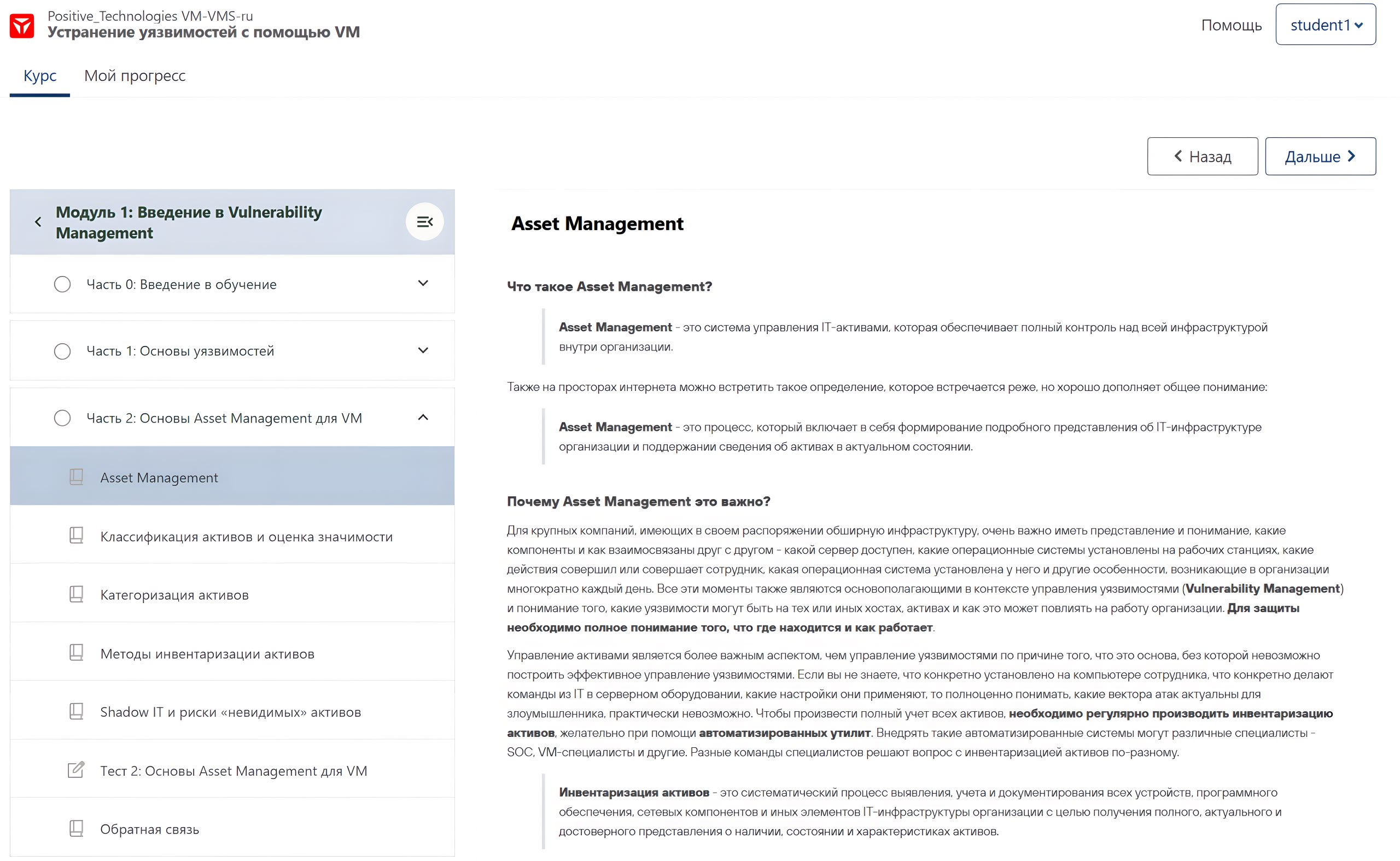

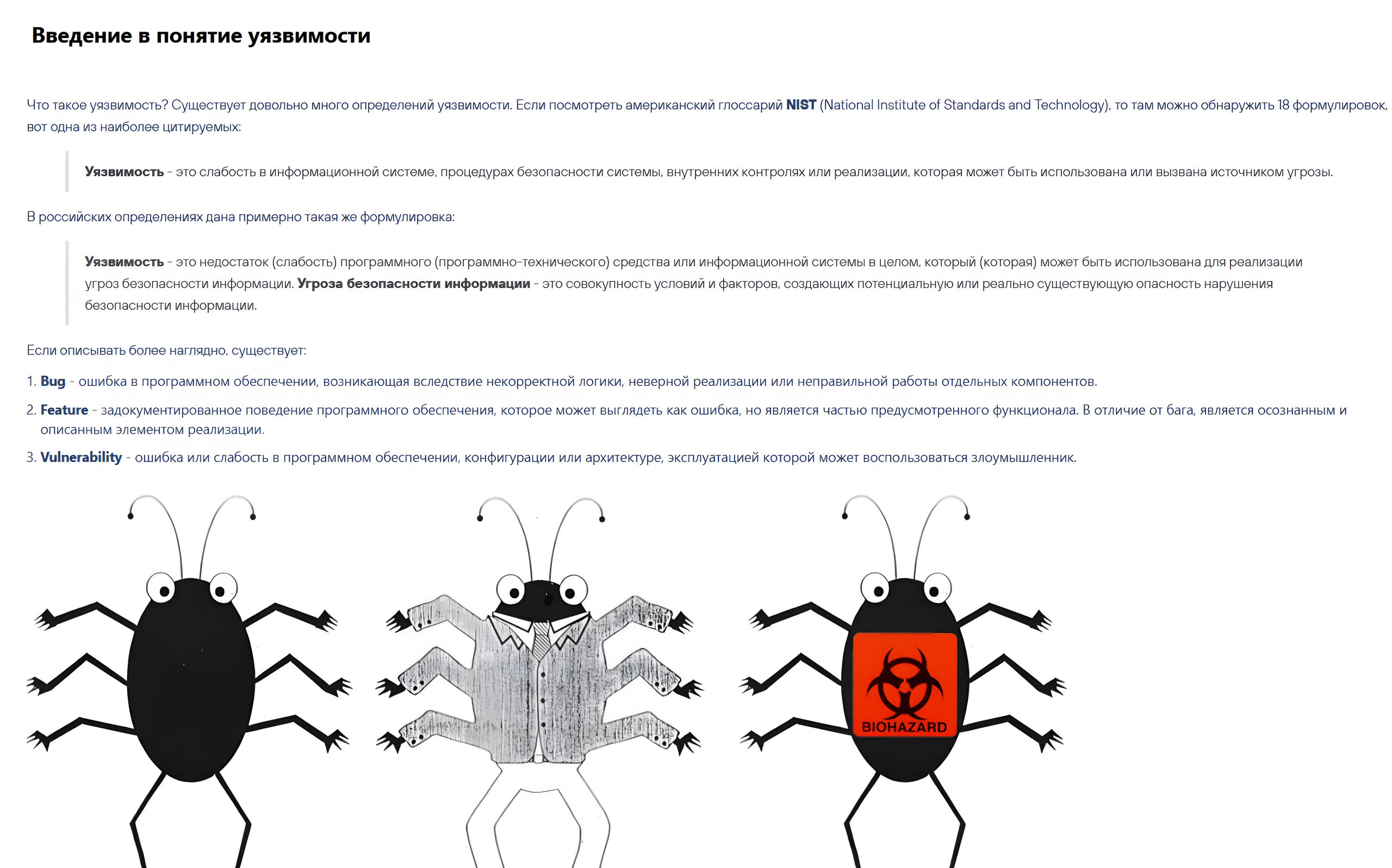

И вот недавно, 19 января, разработчики этого тренажёра запустили его как отдельный образовательный продукт. 🚀 В модуле EdTechLab Academy которого доступны конспекты моих лекций по VM-у. 😉