Хорошая новость, что Gartner относит Vulnerability Management к "Top Strategic Technology Trends 2024". Плохо, что они придумали для него очередную дурацкую четырехбуквенную аббревиатуру, которая плохо объясняется на английском и плохо переводится на русский.

С "Exposure Management" я определился, что это "Управление Экспозициями", но что тогда такое "Continuous Threat Exposure Management"? Непрерывное Управление Экспозициями Угроз (НУЭУ)? Какие-то звуки студента перед экзаменатором. 😅 Алексею Лукацкому понравится.

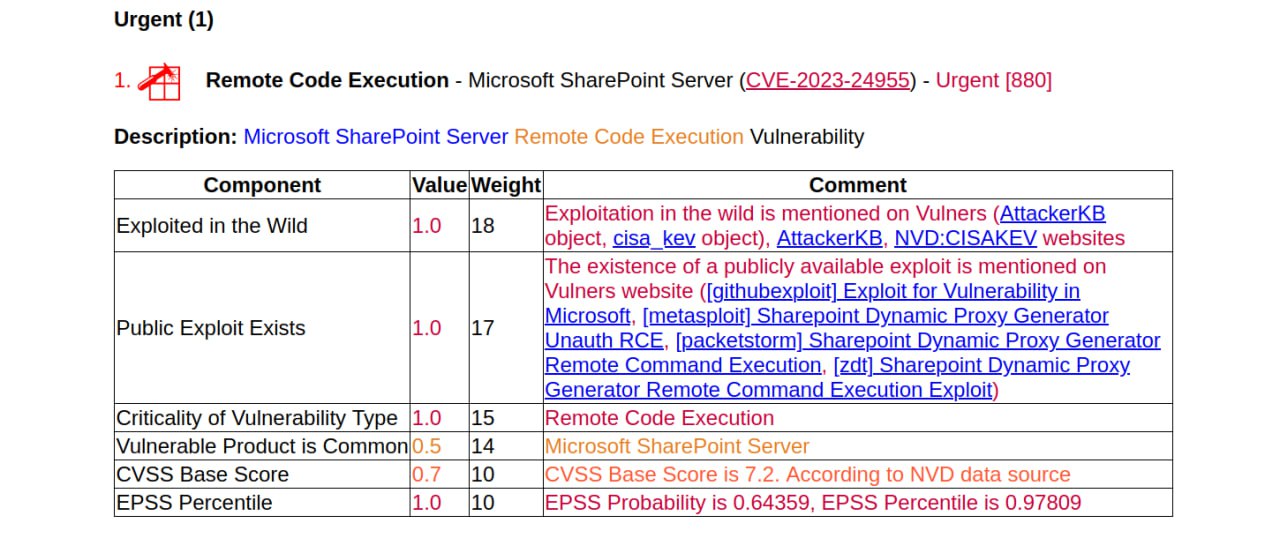

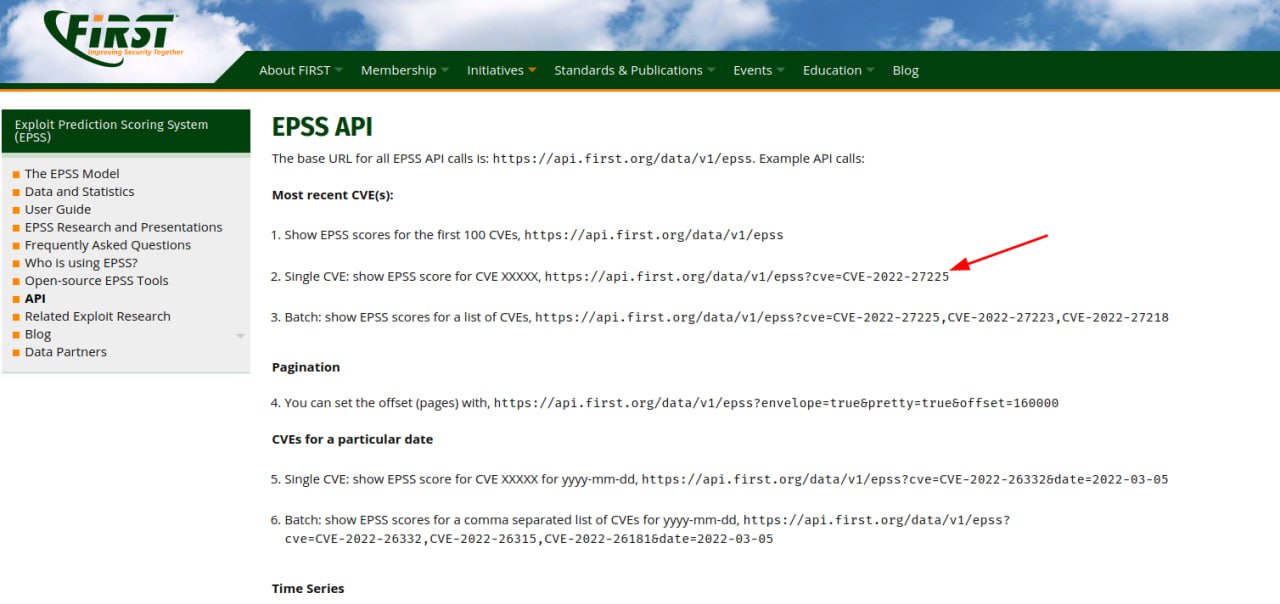

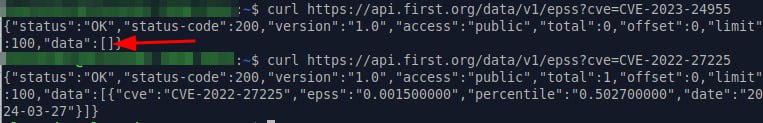

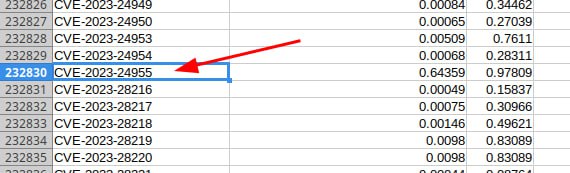

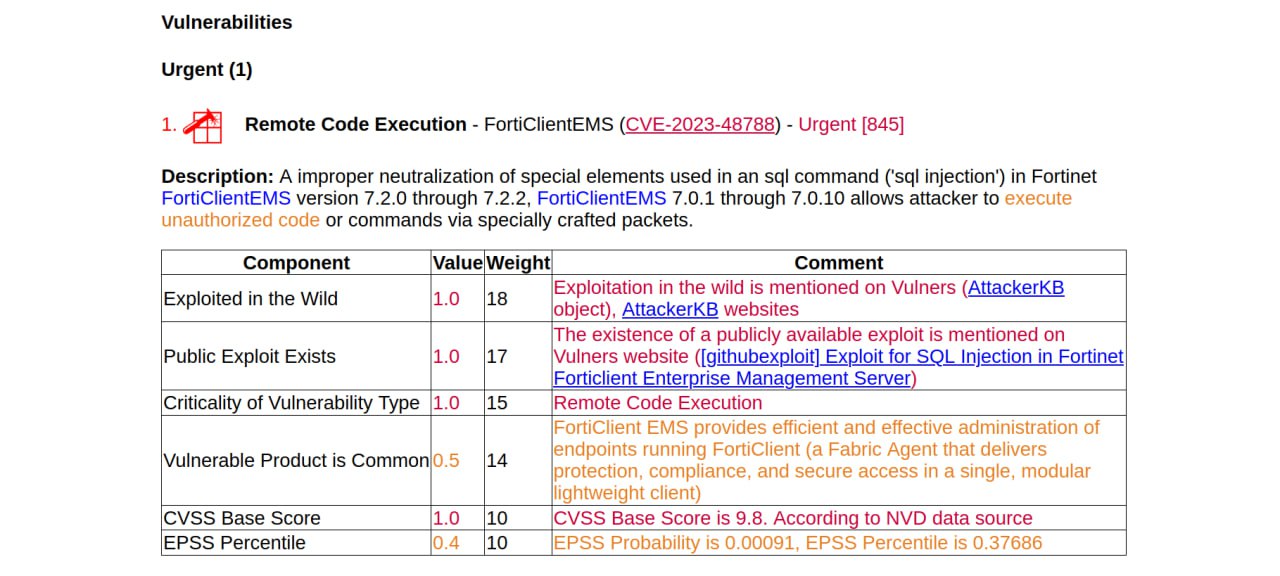

На самом деле это то же Управление Уязвимостями, с поправкой на то, что "уязвимость" это не только CVE, но и мисконфигурация. А при приоритизации неплохо бы учитывать реальную эксплуатабельность и импакт (что и ёжику понятно 🦔). Остальное маркетинговый туман.

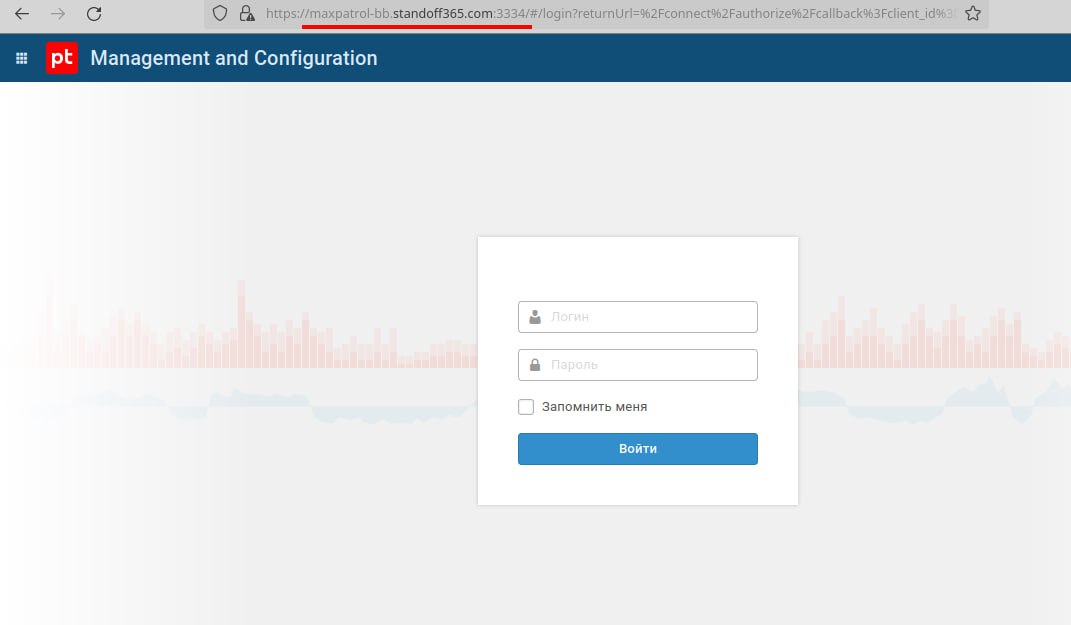

Особенно забавляет, когда стартапчик называет себя CTEM-вендором. Десяток уязвимостей продетектить не могут, кроме лендоса и экрана с дашбордами ничего за душой нет, а туда же "Экспозиции Угроз" мерить. 🤡