Пока на SOC Forum обсуждали, нужно ли пинать безопасников, стремящихся к состоянию покоя, у меня прошёл заключительный экскурсионный день семейного отдыха в Коломне. 🙂

🔹 В музее пастилы (не фабрики, а ещё одном) снова послушали про историю этой сладости и продегустировали её под рассказы о Достоевском (sic!). Оказывается, классик очень любил чаёвничать и ему больше всего нравилась белая пастила, внешне похожая на зефир (см. фото). Но на вкус эта пастила гораздо более тягучая - кусочек не откусишь, только целиком жевать.

🔹 В краеведческом музее заинтересовал аналог фонографа "Говорящая бумага", использующий бумажную ленту в качестве носителя.

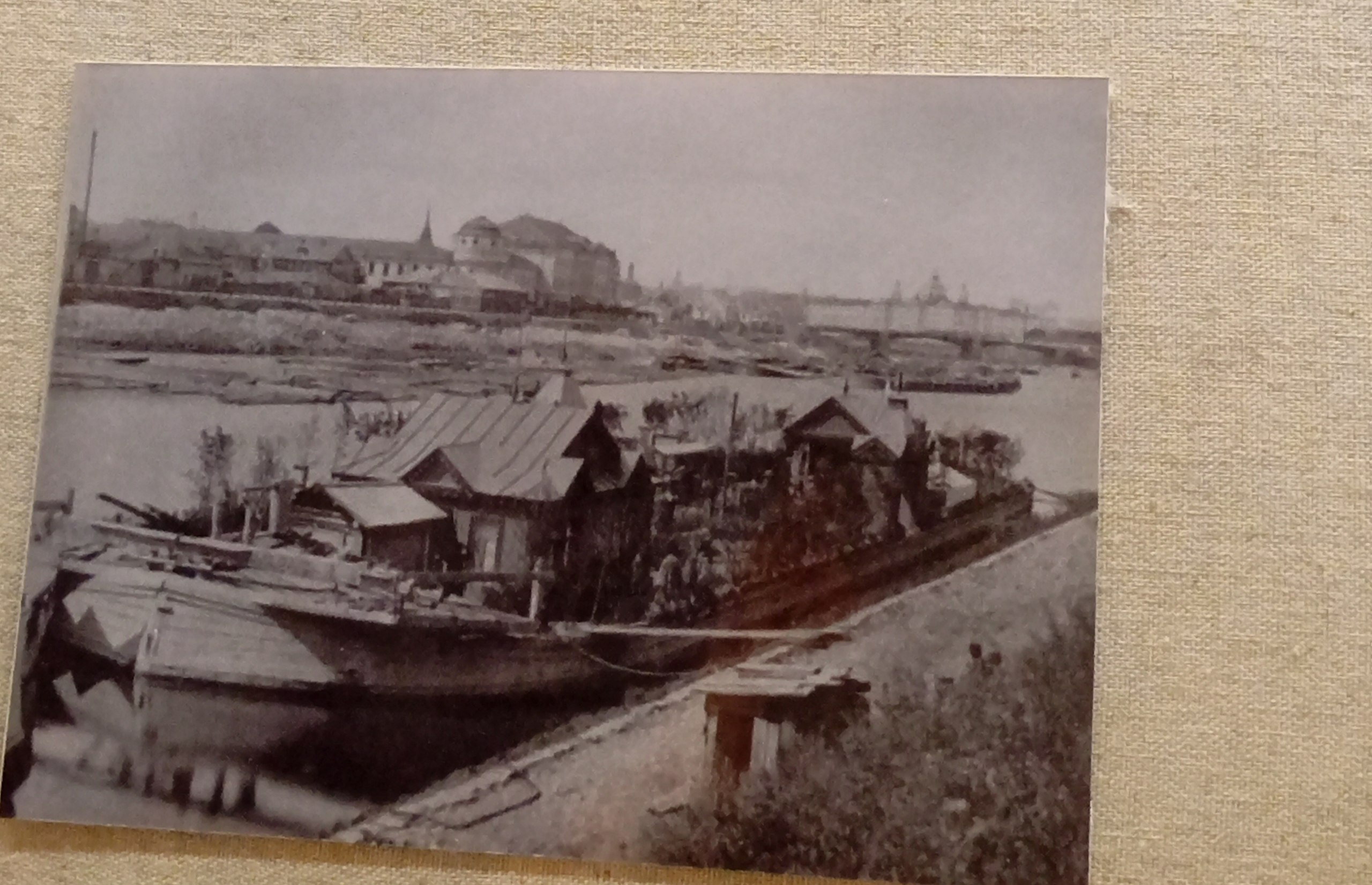

🔹 В музее пчеловодства было интересно послушать про плавучие выставки конца XIX века, знакомящие крестьян с передовыми пчеловодческими практиками.

Вы только представьте: плавучая конференция по ИБ, доступная для посещения в городах следования. 🤪 Оригинальный был бы формат, неправда ли? 😉🛳️