ТОП 5 CVE, которые чаще других эксплуатировались пентестерами Positive Technologies в 2023 году. Отчёт вышел 2 июля.

Список уязвимостей:

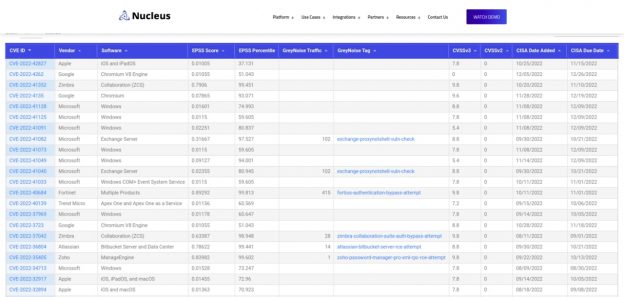

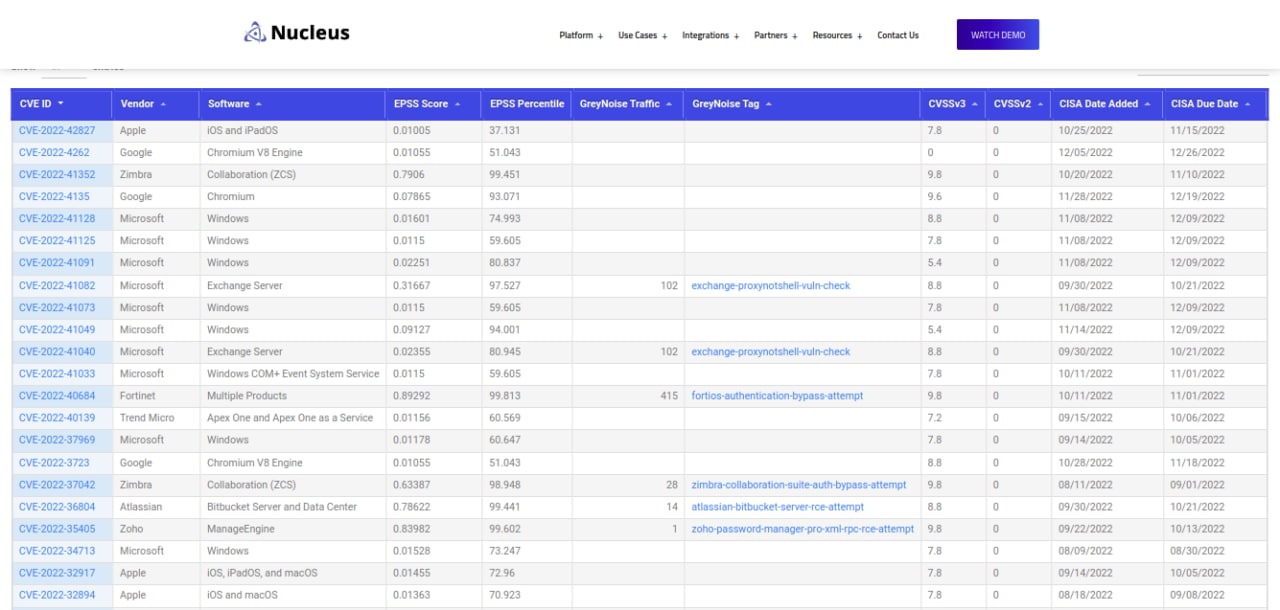

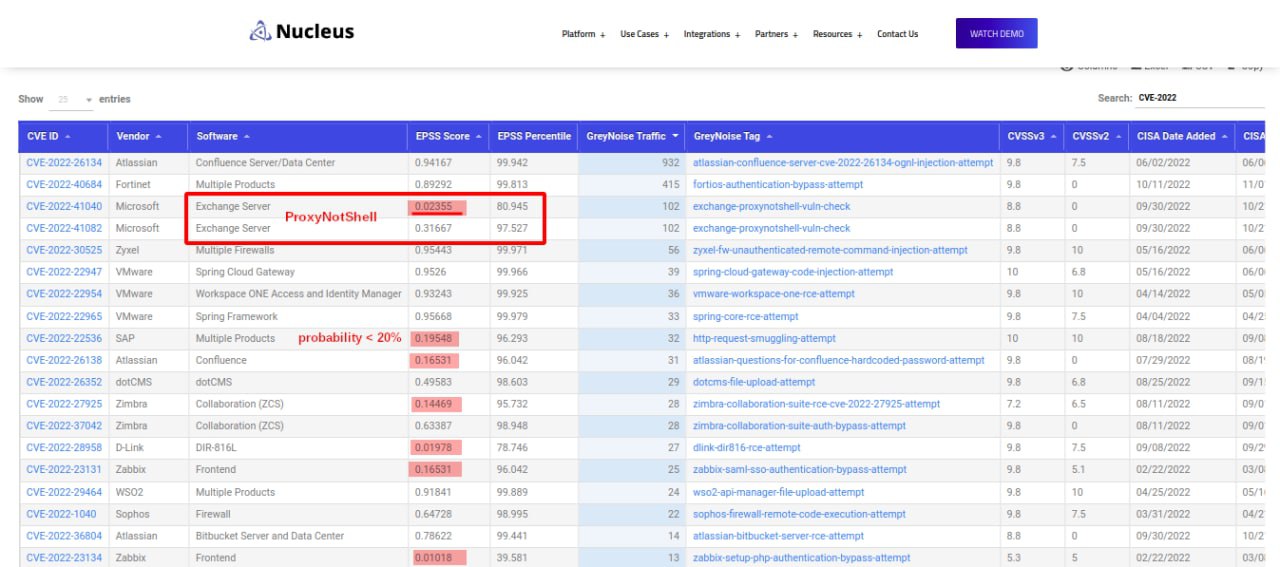

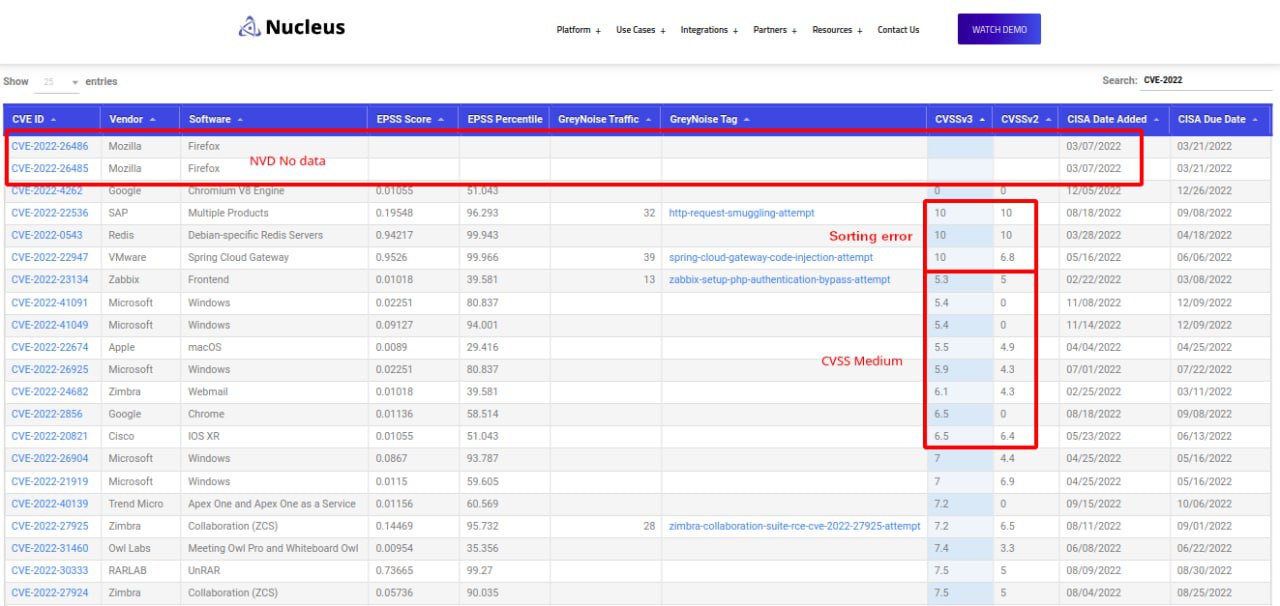

🔻 Remote Code Execution - Microsoft Exchange "ProxyNotShell" (CVE-2022-41040, CVE-2022-41080, CVE-2022-41082)

🔻 Remote Code Execution - Bitrix Site Manager "PollsVotes" (CVE-2022-27228)

🔻 Elevation of Privilege - Polkit "PwnKit" (CVE-2021-4034)

Дальше в рифмованном виде. 😉 Трек сгенерировал в Suno.

---

По пентестам за прошедший год отчёт

Вышел у Позитивов.

Каждый кто его прочтёт,

Увидит, что там всё красиво.

28 проектов, есть что показать.

Статистика и результаты.

Умеют защищать и умеют ломать -

Молодцы ребята!

(Молодцы ребята!)

К отчёту они подошли всерьёз.

Ознакомьтесь без спешки!

Но у меня всегда один вопрос:

Где там CVE-шки?

(Где там CVE-шки?)

По отчёту уязвимости не сложно сосчитать.

Их совсем немного. Их конкретно пять.

Топ пять критичных уязвимостей.

Эксплуатируют их чаще всего в ходе пентестов.

Ужас пробирает до костей,

Когда видишь их в инфре: им не должно быть места!

Давно известны они все,

И что опасны они никто не возразит:

PollsVotes в Битриксе,

ProxyNotShell в Эксчендже,

А на Linux-ах PwnKit.

Самый популярный почтовый сервак

MS Exchange - лакомая цель любых атак.

3 уязвимости ProxyNotShell - по сути одна

Remote Code Execution. Опасность наглядно видна.

Bitrix Site Manager - популярная в России CMS.

И к тому же отечественная. Импортозамeс!

RCE в модуле "Опросы, голосования" -

Причина массовых дефейсов и для атак на инфру основание.

Ну а если злоумышленник

На Linux хост проник

И там спокойно сидит,

Нет надёжнее стратегии,

Чем поднять до root-a привилегии

Через уязвимость Polkit, PwnKit.

Топ пять критичных уязвимостей.

Эксплуатируют их чаще всего в ходе пентестов.

Ужас пробирает до костей,

Когда видишь их в инфре: им не должно быть места!

Давно известны они все,

И что опасны они никто не возразит:

PollsVotes в Битриксе,

ProxyNotShell в Эксчендже,

А на Linux-ах PwnKit.

Это были результаты за 2023 год.

Что за тренды нам текущий год принесёт?

Кто подаст надёжный патчиться сигнал?

Подпишись на @avleonovrus "Управление Уязвимостями и прочее", Telegram канал.