Прочитал статью "NVD больше не успевает за реальностью: взгляд R-Vision на пересмотр роли NIST". Очередная рефлексия на статью CYBERSECURITY DIVE про то, что у NIST-а лапки. 🙂 Имхо, ключевой тезис в статье R-Vision вот этот:

"Для нас качество базы измеряется не количеством CVE, а:

- скоростью реакции;

- полнотой покрытия реальных технологий;

- способностью адаптации под инфраструктуры заказчиков."

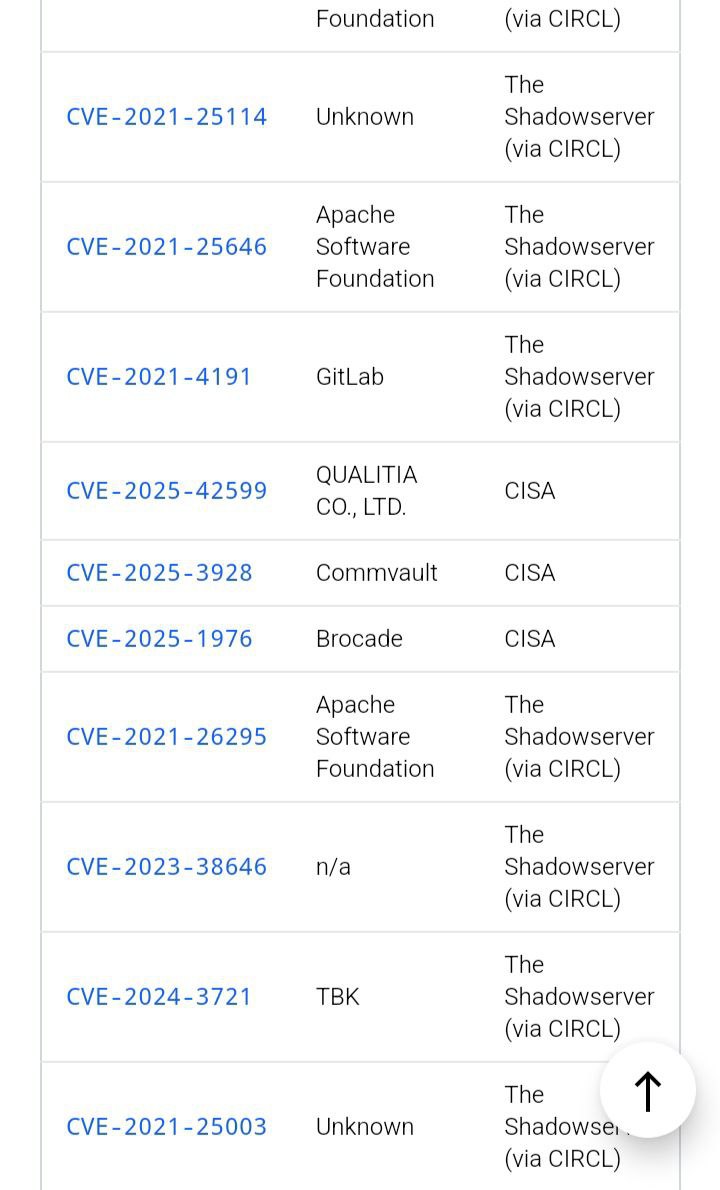

С одной стороны, соглашусь, что простое покрытие CVE-шек в текущей ситуации, когда идентификаторы могут заводиться на мусор, а на критичные уязвимости могут не заводиться, перестаёт быть единственным фактором, определяющим качество детектирования VM-решений. Всё стало сложнее. 💯

Но с другой стороны, сравнение баз VM-решений пересечением наборов CVE-идентификаторов всё ещё позволяет эффективно подсвечивать разницу в ТЕКУЩИХ возможностях детектирования и, при необходимости, обсуждать её с VM-вендорами. 😏 Аналогично можно сравниваться и по БДУ-идентификаторам. 😉