Майский Linux Patch Wednesday. В прошлом месяце мы совместно решили, что стоит ввести правило по Unknown датам с мая 2024. Что я, собственно, и реализовал. Теперь, если я вижу oval definition, для которого нет даты публикации (даты появления исправлений для соответствующих уязвимостей), то я номинально присваиваю сегодняшнюю дату. Таким образом 32406 oval definition-ов без даты получили номинальную дату 2024-05-15. Можно было бы предположить, что мы получим огромный пик для уязвимостей, которые "начали исправляться в мае" исходя из номинальной даты. А как вышло на самом деле?

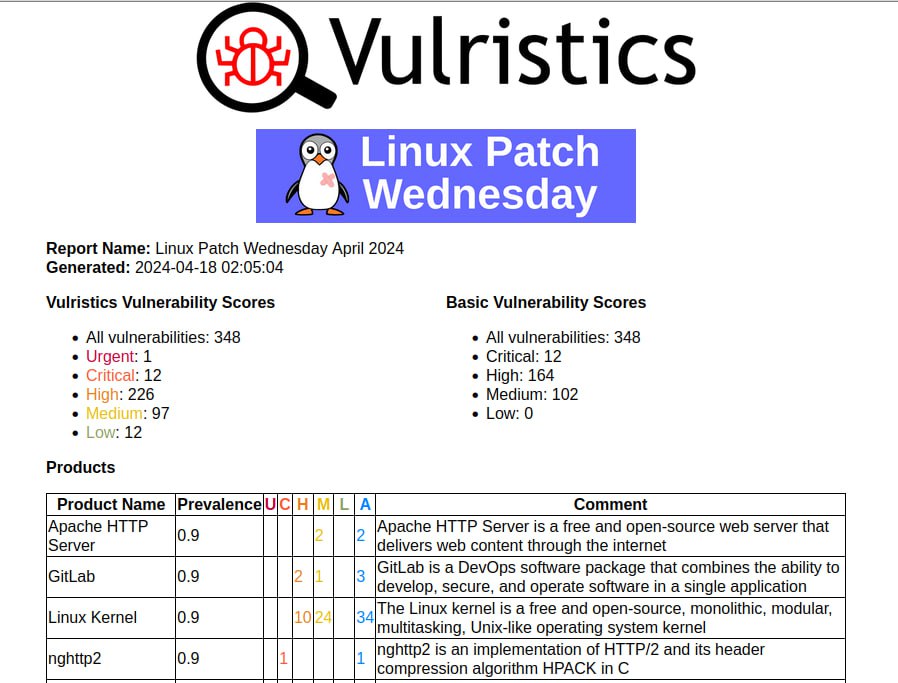

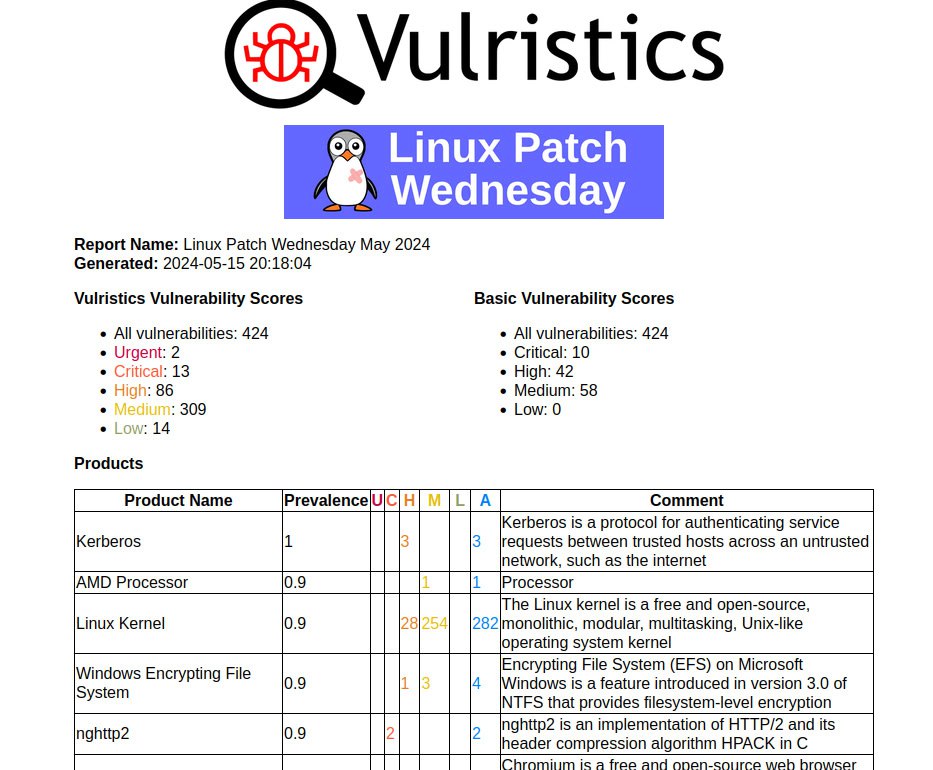

На самом деле пик получился не очень большой. В майском Linux Patch Wednesday 424 CVE. При том, что в апрельском было 348. Соизмеримо. Видимо не очень большой пик связан с тем, что для большей части уязвимостей уже были даты исправления старше выставленной номинальной (2024-05-15). Тем лучше. 🙂 В июне всё должно стать вообще хорошо.

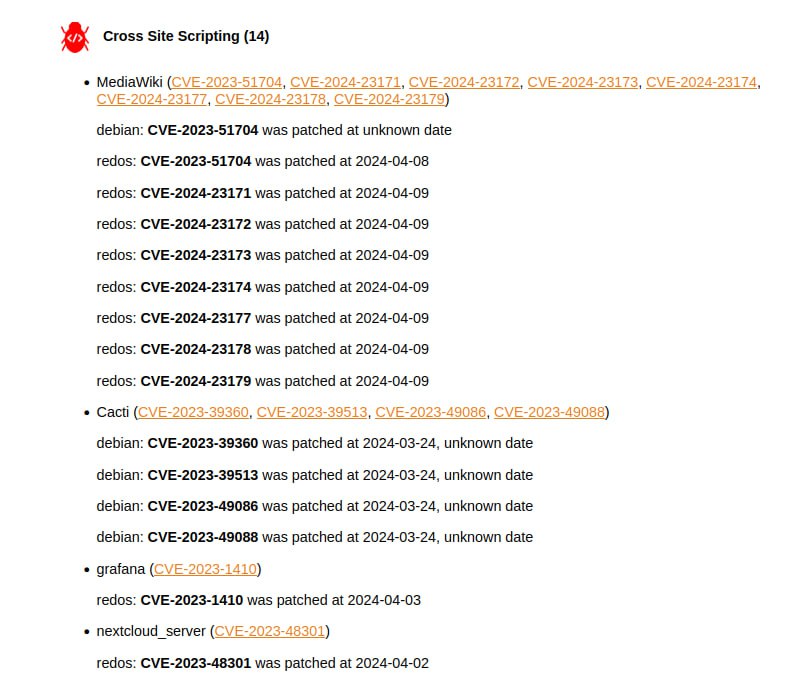

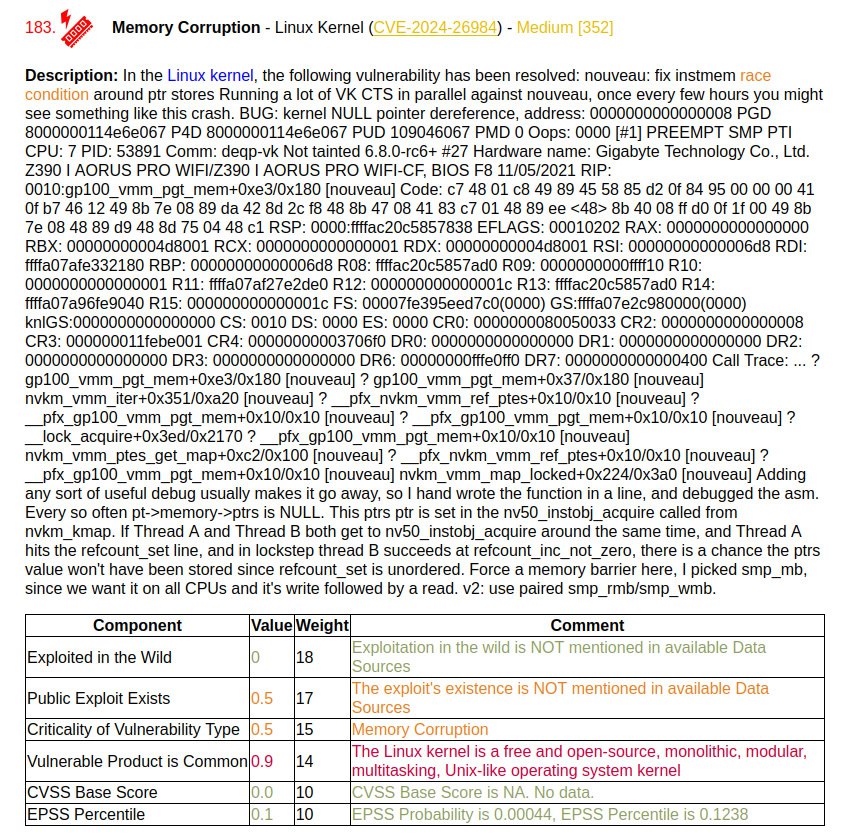

Как обычно, я сгенерировал отчёт Vulristics для майских уязвимостей. Большая часть уязвимостей (282) относятся к Linux Kernel. Это следствие того, что Linuх Kernel теперь CNA и они могут заводить CVE на всякую дичь типа багов с огромными трейсами прямо в описании уязвимостей.

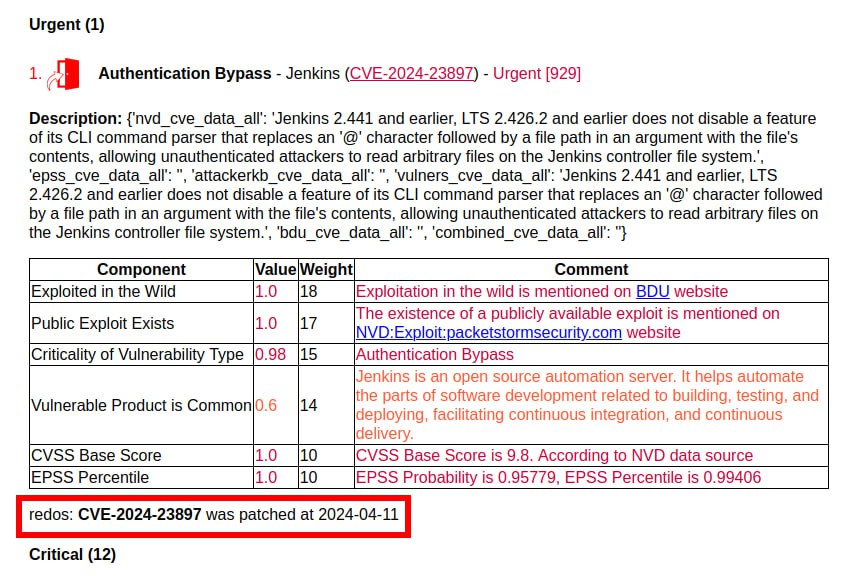

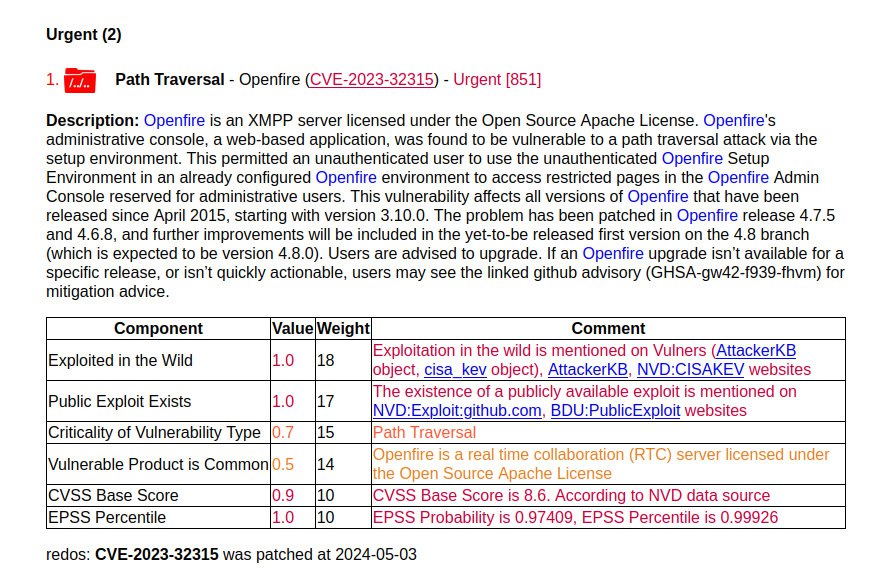

На первом месте уязвимость из CISA KEV.

🔻Path Traversal - Openfire (CVE-2023-32315). Это трендовая уязвимость августа 2023 года. Она попала в отчёт из-за фикса в RedOS 2024-05-03. А в других Linux дистрибутивах её не фиксили? Похоже, что нет. В Vulners среди связанных объектов безопасности можем видеть только бюллетень RedOS. Видимо в репозиториях других дистрибутивов пакеты Openfire отсутствуют.

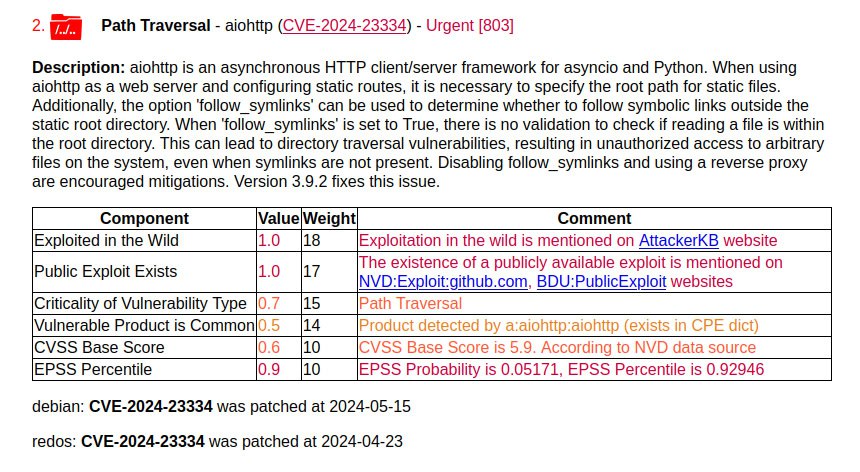

На втором месте уязвимость с признаком активной эксплуатации по AttackerKB.

🔻 Path Traversal - aiohttp (CVE-2024-23334). Ошибка позволяет неаутентифицированным злоумышленникам получать доступ к файлам на уязвимых серверах.

По данным из БДУ ещё 16 уязвимостей имеют признаки активной эксплуатации вживую.

🔻 Memory Corruption - nghttp2 (CVE-2024-27983)

🔻 Memory Corruption - Chromium (CVE-2024-3832, CVE-2024-3833, CVE-2024-3834, CVE-2024-4671)

🔻 Memory Corruption - FreeRDP (CVE-2024-32041, CVE-2024-32458, CVE-2024-32459, CVE-2024-32460)

🔻 Memory Corruption - Mozilla Firefox (CVE-2024-3855, CVE-2024-3856)

🔻 Security Feature Bypass - bluetooth_core_specification (CVE-2023-24023)

🔻 Security Feature Bypass - Chromium (CVE-2024-3838)

🔻 Denial of Service - HTTP/2 (CVE-2023-45288)

🔻 Denial of Service - nghttp2 (CVE-2024-28182)

🔻 Incorrect Calculation - FreeRDP (CVE-2024-32040)

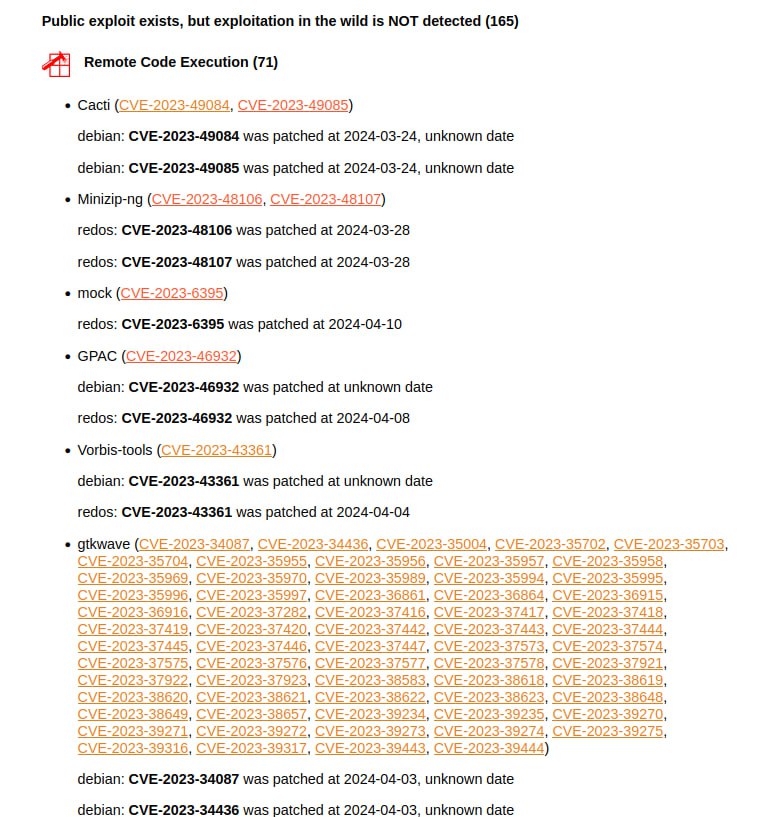

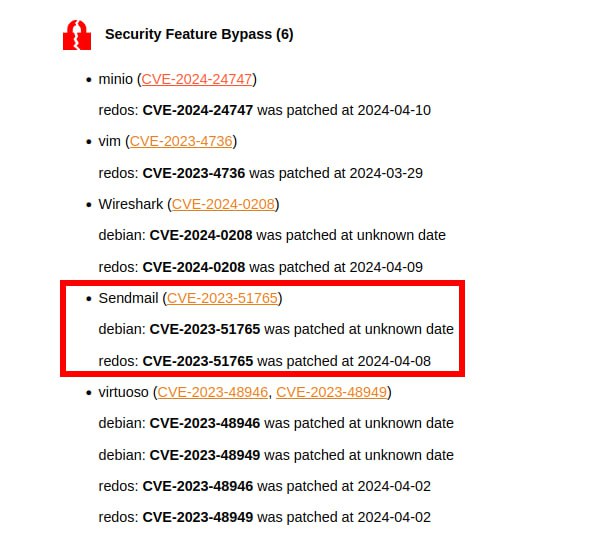

Ещё для 22 уязвимостей есть эксплоит (публичный или приватный), но пока нет признаков активной эксплуатации вживую. Все их здесь перечислять не буду, можно обратить внимание на:

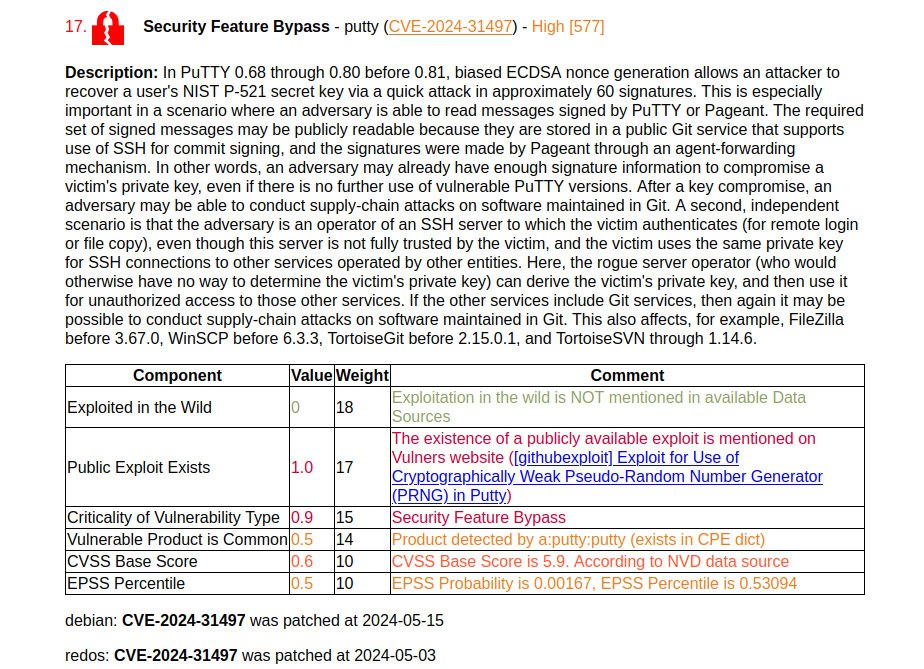

🔸 Security Feature Bypass - putty (CVE-2024-31497). Громкая уязвимость, позволяющая атакующему восстановить секретный ключ пользователя.

🔸 Remote Code Execution - GNU C Library (CVE-2014-9984)

🔸 Remote Code Execution - Flatpak (CVE-2024-32462)

🔸 Command Injection - aiohttp (CVE-2024-23829)

🔸 Security Feature Bypass - FreeIPA (CVE-2024-1481)

Думаю, что в качестве улучшения в отчёте Vulristics можно отдельно группировать уязвимости с публичными эксплоитами и приватными эксплоитами, т.к. всё-таки это сильно влияет на критичность. Ставьте 🐳, если нужно такое сделать.