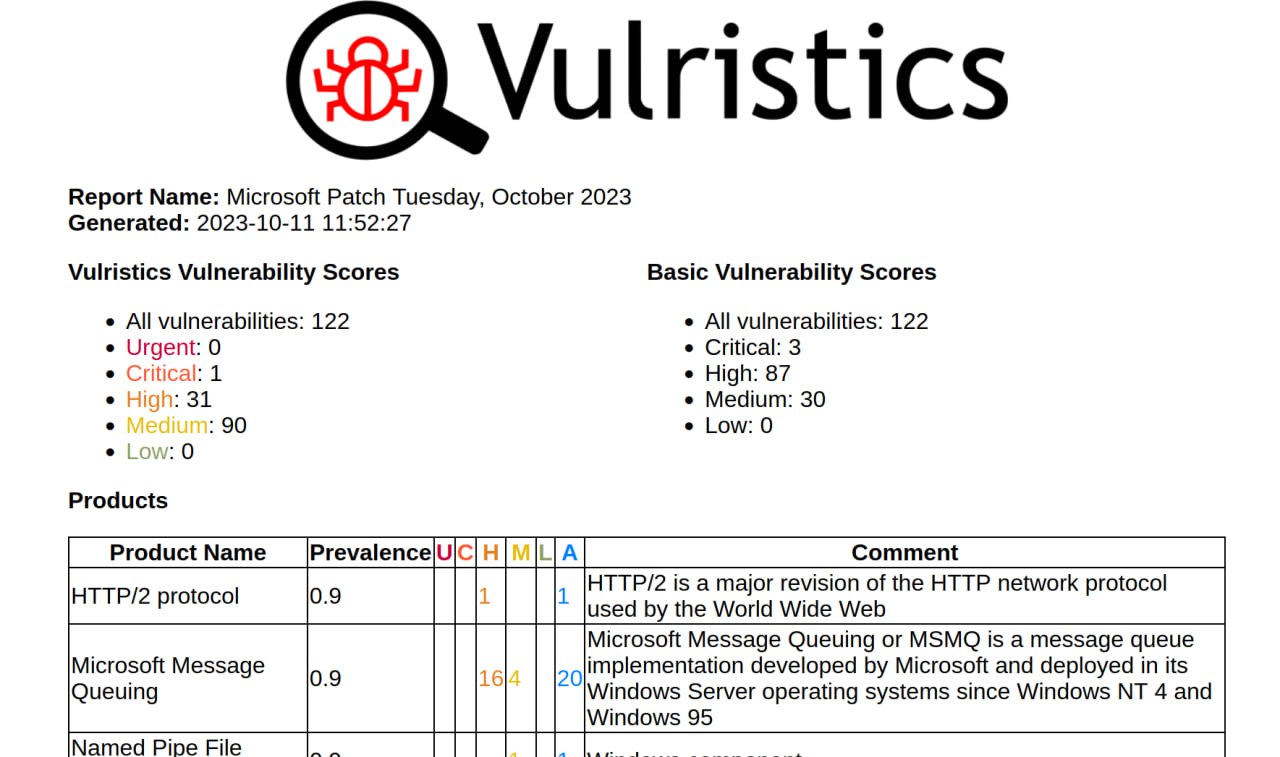

Выпустил отчёт Vulristics по октябрьскому Microsoft Patch Tuesday. Что в ТОПе:

1. Memory Corruption - Microsoft Edge (CVE-2023-5217). Уязвимость в библиотеке libvpx, которая отвечает за проигрывание видео в формате VP8. Как и в недавнем случае с libwebp, аффектит уйму софтов, но в первую очередь браузеры. Публичного эксплоита пока нет, но есть признаки эксплуатации вживую.

2. Elevation of Privilege - Skype for Business (CVE-2023-41763). По факту скорее information disclosure. Неаутентифицированный злоумышленник может отправить специальный запрос на уязвимый сервер Skype для бизнеса, что приведёт к раскрытию конфиденциальной информации, которая может быть использована для получения доступа к внутренним сетям. 🤷♂️ Есть признаки эксплуатации вживую, публичного эксплоита нет. Для Skype for Business вышло также и несколько RCE.

3. Information Disclosure - Microsoft WordPad (CVE-2023-36563). Пользователь открывает зловредный файл, в результате чего злоумышленник может получить NTLM хэши. Или, если у злоумышленника есть доступ к хосту, он сам может запустить зловредное ПО на хосте с тем же результатом. Выглядит опасно. Есть признаки эксплуатации вживую, публичного эксплоита нет.

4. Denial of Service - HTTP/2 protocol (CVE-2023-44487). Фикс для IIS (HTTP.sys), .NET (Kestrel) и Windows против новой эффективной DDoS-атаки "HTTP/2 Rapid Reset". Проблема универсальная, о том, что их атаковали через "HTTP/2 Rapid Reset" сообщали на днях Amazon, Cloudflare и Google, так что признаки эксплуатации вживую присутствуют.

Больше ничего в активной эксплуатации или с публичным эксплоитом пока нет. Можно ещё обратить внимание на:

🔻 20 уязвимостей Microsoft Message Queuing, среди которых есть и RCE.

🔻 Remote Code Execution - Microsoft Exchange (CVE-2023-36778). "Для успешной эксплуатации необходимо, чтобы злоумышленник находился в той же сети, что и хост Exchange Server, и использовал валидные учетные данные пользователя Exchange в удаленной сессии PowerShell". Не выглядит особенно критичной, хотя "Exploitation More Likely".

🔻 Elevation of Privilege - Windows IIS Server (CVE-2023-36434). Достигается через упрощённый брутфорс пароля. 🤷♂️

🔻 Пачка Elevation of Privilege в Windows Win32k и Windows Graphics Component. Успешная эксплуатация уязвимости может позволить злоумышленнику получить привилегии SYSTEM.

upd. 🟥 PT относит уязвимости Information Disclosure - Microsoft WordPad (CVE-2023-36563) и Denial of Service - HTTP/2 protocol (CVE-2023-44487) к трендовым.