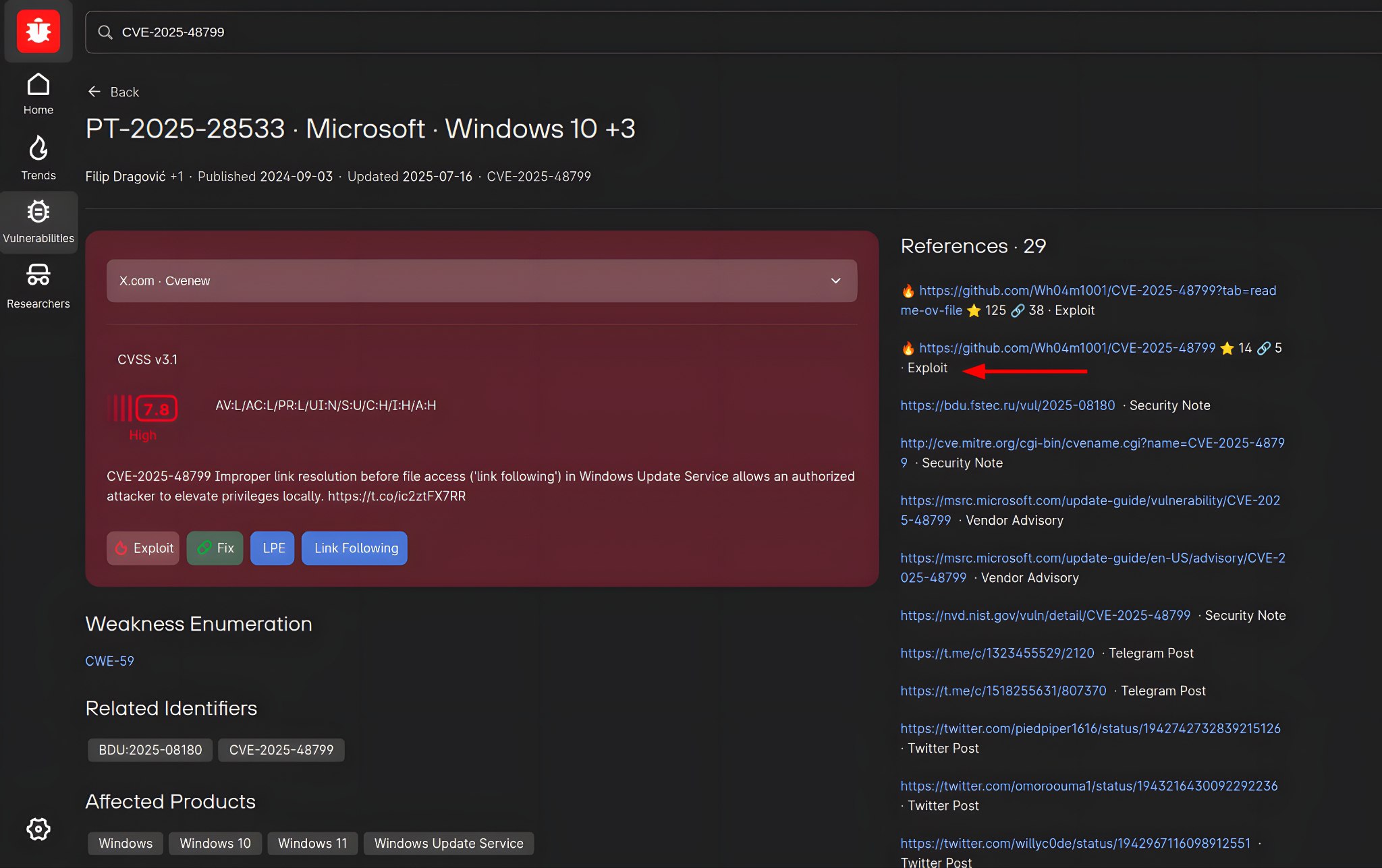

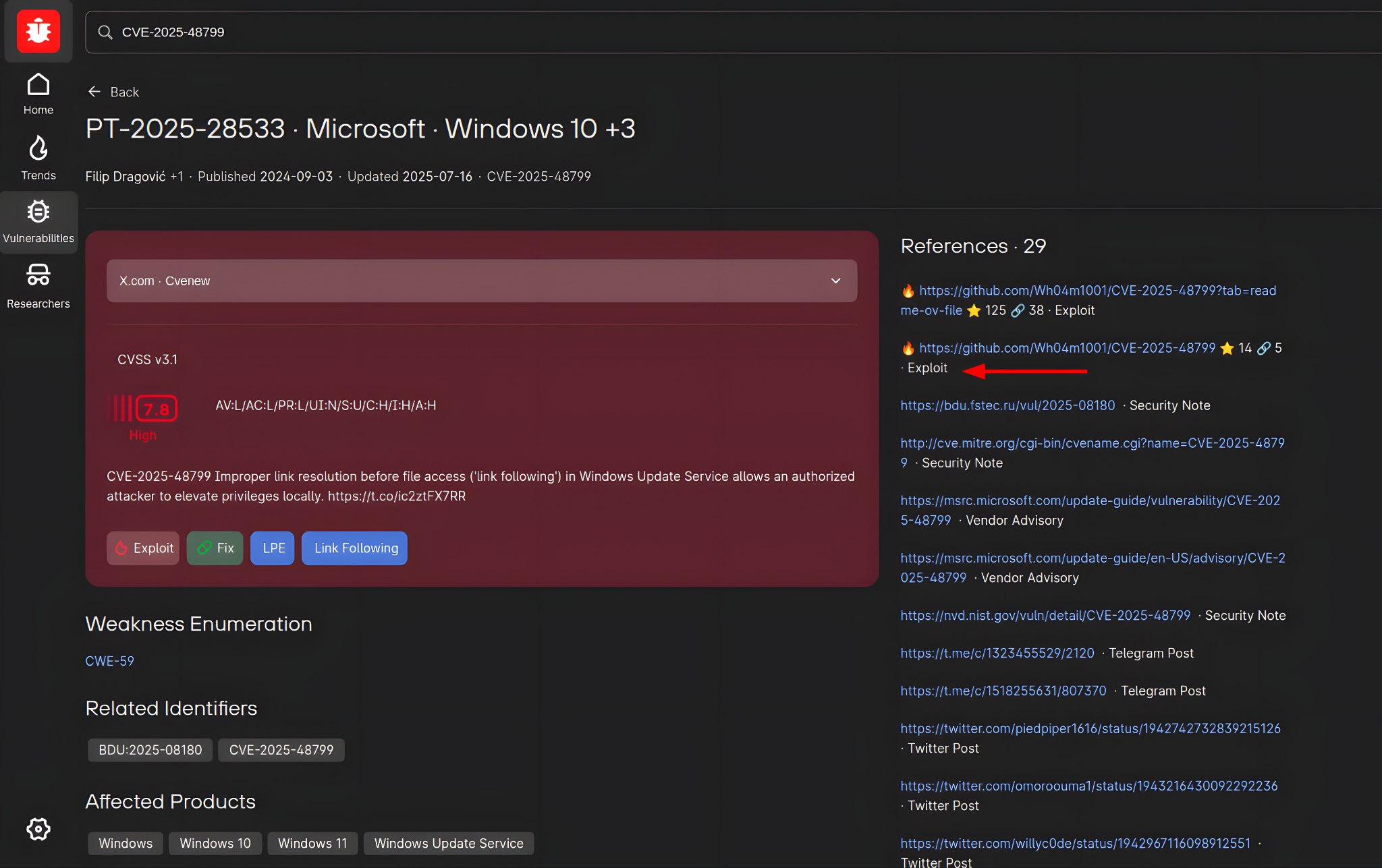

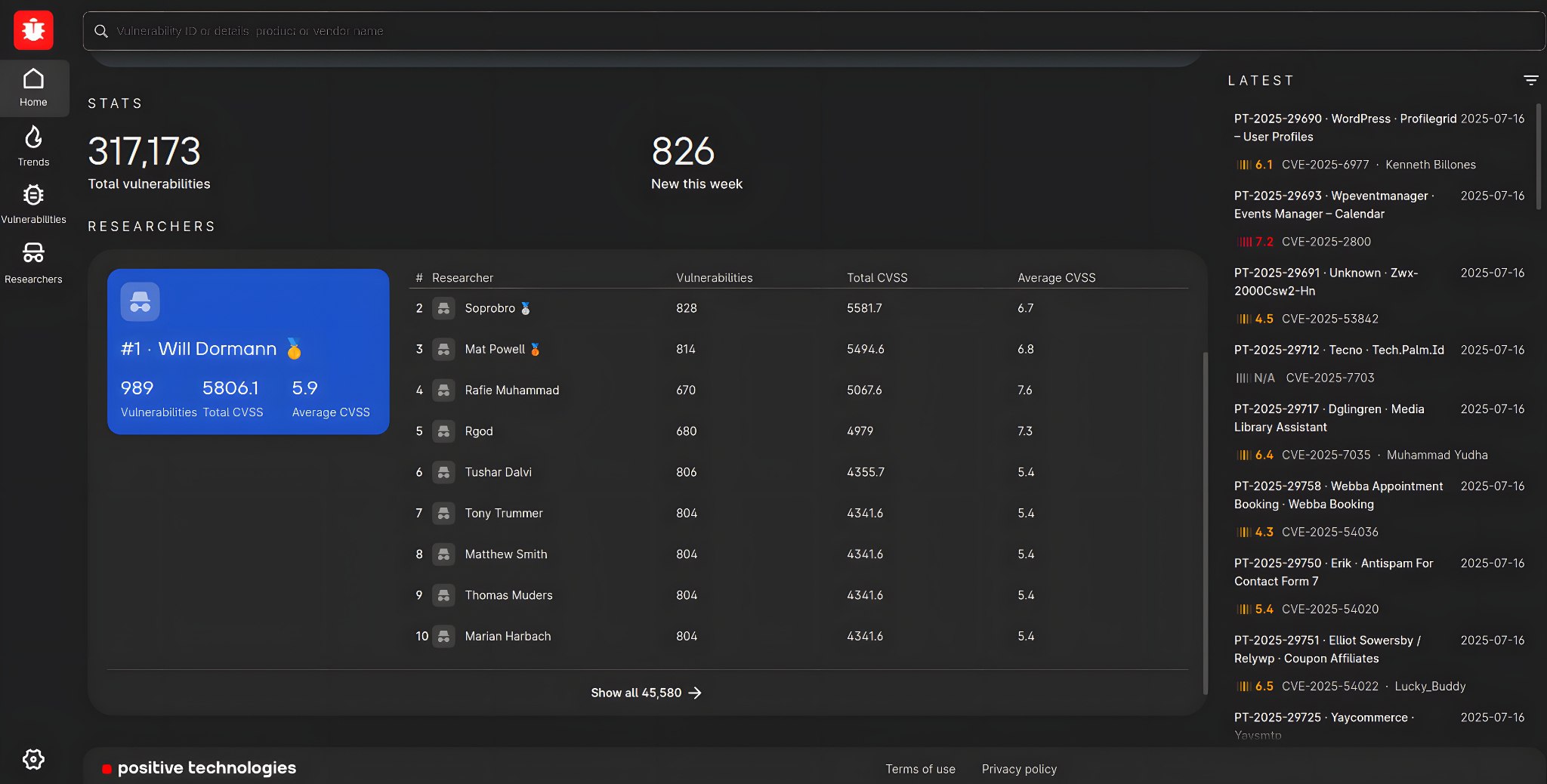

На Хабре вышел мой отчёт по трендовым уязвимостям первой половины 2025 года. С начала 2025 года до 30 июня мы отнесли к трендовым 37 уязвимостей. А за весь 2024 год - 74 уязвимости. Похоже, что в этом году к трендовым будет отнесено примерно столько же уязвимостей, что и в прошлом году. 🤔 А судя по затишью в прошлом и этом месяце, может, и поменьше.

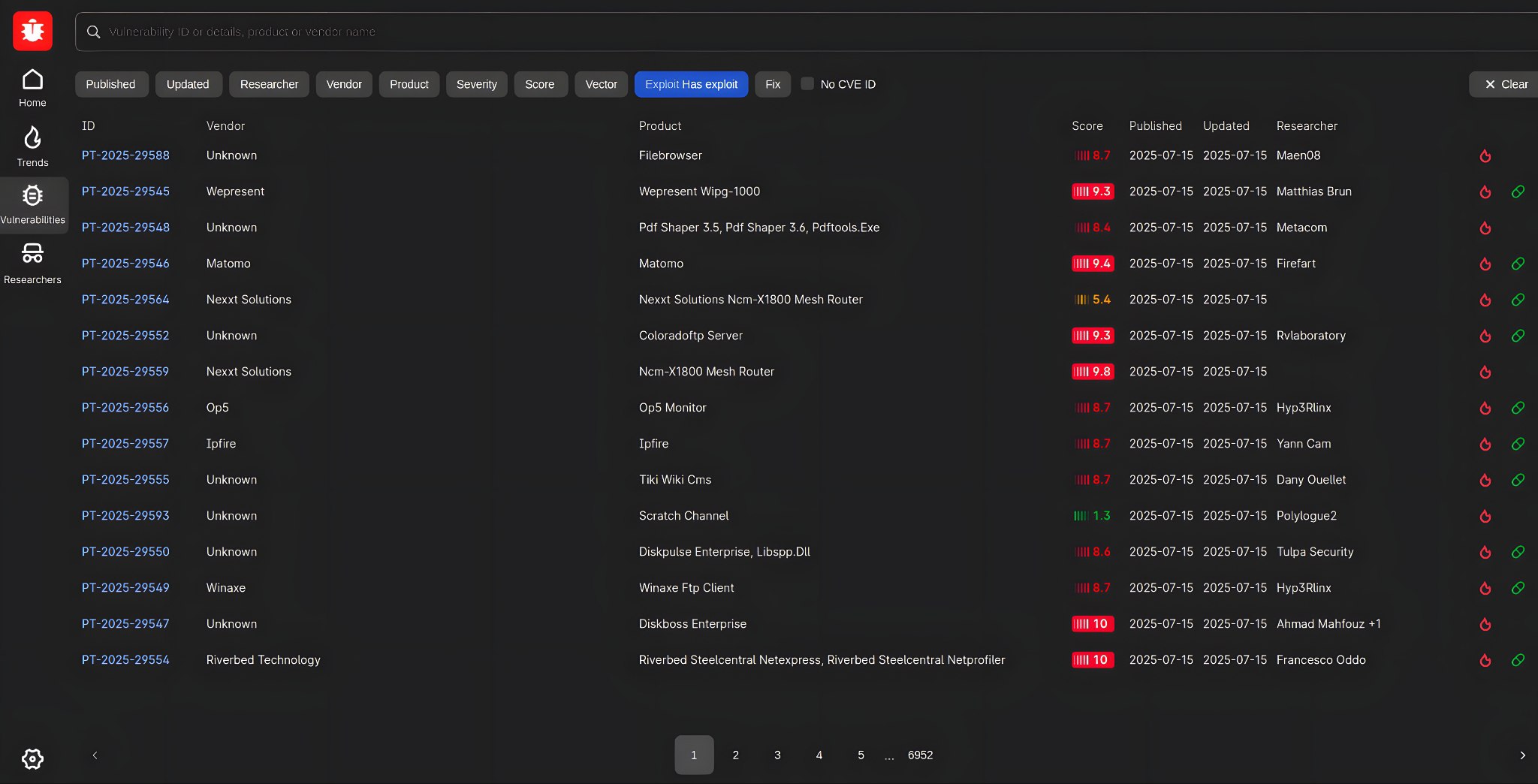

🔻 Для 30 уязвимостей есть зафиксированные признаки эксплуатации в атаках, для 7 - публичные эксплоиты (но пока нет признаков эксплуатации).

🔻 По типам уязвимостей большая часть - это выполнение произвольного кода (15), и повышение привилегий (13).

🔻 22 трендовые уязвимости касаются продуктов Microsoft (59 %). Остальные вендоры: 7-Zip, MDaemon, Zimbra, CommuniGate, Roundcube, Erlang, Fortinet, Palo Alto Networks, Apache, Kubernetes, VMware.