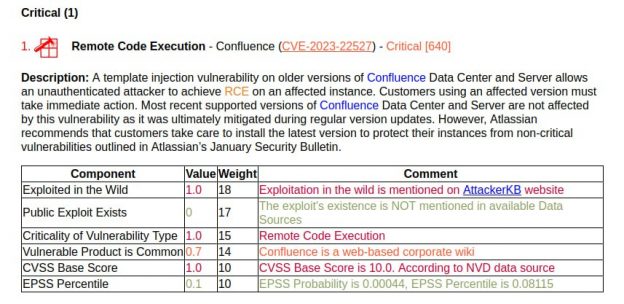

Коллеги по PT ESC-у сообщают о массовой эксплуатации цепочки трендовых уязвимостей Remote Code Execution - TrueConf Server (BDU:2025-10116, BDU:2025-10115, BDU:2025-10114) в атаках APT-группировки PhantomCore. Приводятся списки инструментов, используемых в атаках, файловые пути и IoC-и. В конце октября об эксплуатации этих уязвимостей также сообщали специалисты RED Security и СICADA8.

⚙️ Цепочка уязвимостей в TrueConf Server была обнаружена экспертом PT SWARM Никитой Петровым. Обновления безопасности, устраняющие уязвимости, вышли 27 августа 2025 года.

🟥 Уязвимости в списке трендовых Positive Technologies с 28 августа 2025 года. Мы их подсвечивали в сентябрьском дайджесте трендовых уязвимостей.

Те, кто среагировали, обнаружили и устранили уязвимости в августе-сентябре, молодцы. 👍 А те, кто проигнорировали предупреждения и пострадали, надеюсь, извлекут из этого урок. 🙏