Новый трек про потенциальную апрельскую zero-click RCE уязвимость в Telegram. 🙂 Рифмованная переработка предыдущего поста.

На прошлой неделе разыгралась драма:

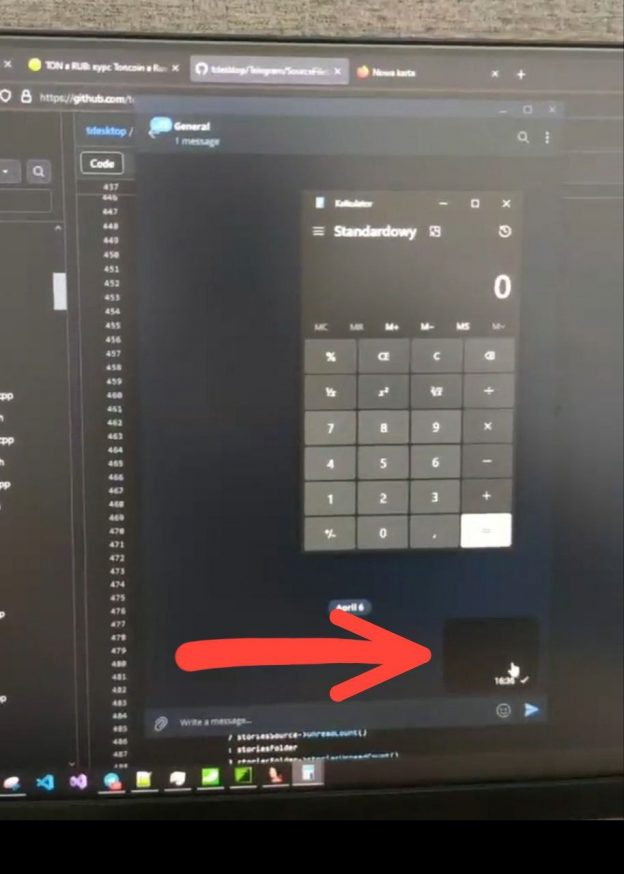

Якобы zero-click RCE в Windows клиенте Телеграма.

Злодей засылает картинку тебе, друже,

И запускает калькулятор или что похуже.

Или даже не конкретно тебе, не столь важен адресат,

Это может быть и какой-нибудь общий чат.

Главное, включенная автозагрузка изображений.

Неужели правда?! Есть несколько мнений.

Разрабы Телеграма отрицают фаталити.

Есть что показать? Шлите на bug bounty!

За 10к баксов. Верить ли видео? Решай сам.

Вполне может быть и какой-то скам.

Однако, как по мне, это видео реальное,

Хотя и ситуация не такая фатальная.

Это не zero-click, а запускает зловреда тушку

Беспечный клик жертвы на превьюшку.

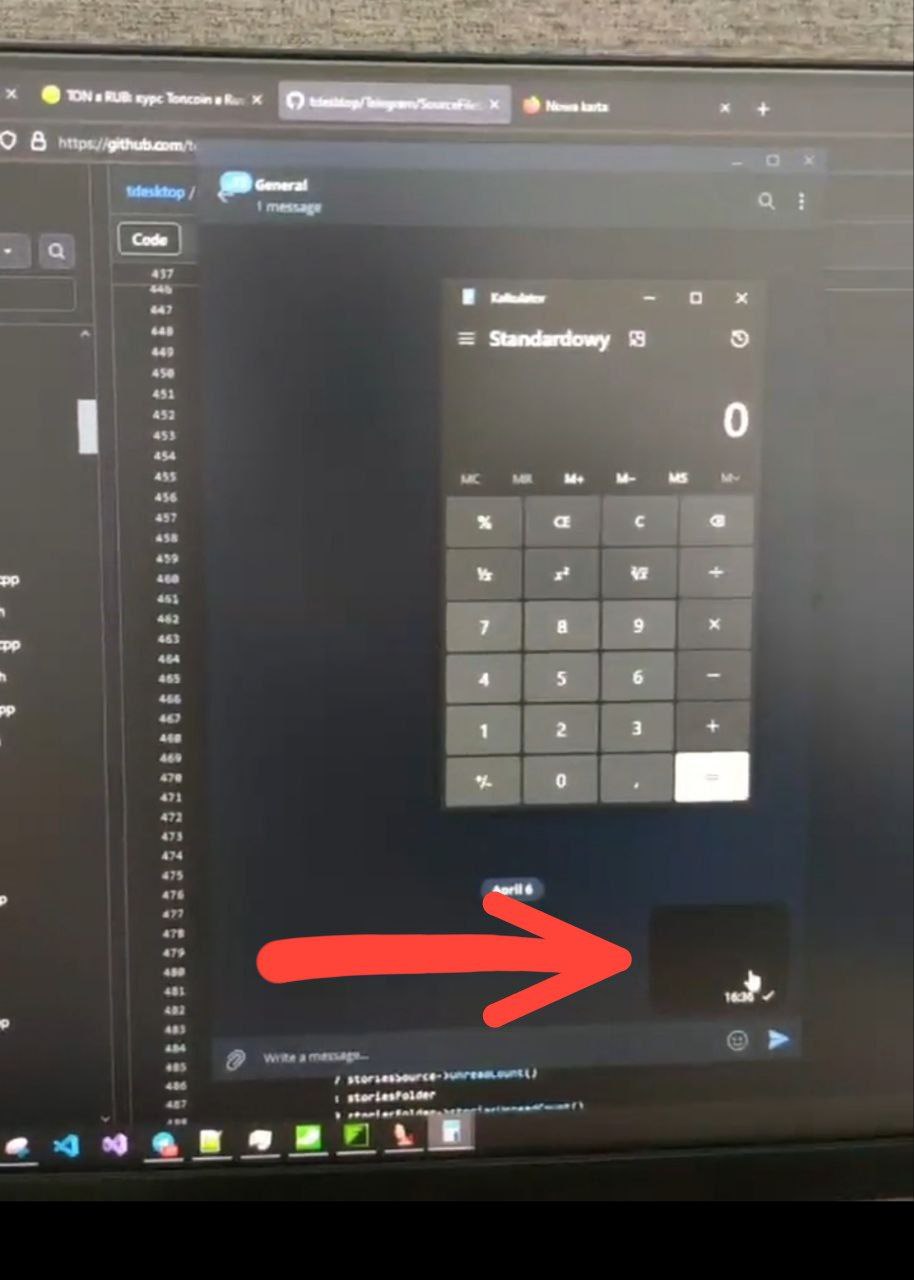

Этот клик запускает файл .pyzw,

Если не знаешь что это, сейчас поясню.

Исполняемый zip-архив с программой на Питон.

Запускать такое по клику в мессенджере - страшный сон.

И Телеграм такое должен бы блокировать вроде

Если бы не досадная опечатка в коде…

Но почему это файл показывается как картинка?

Похоже наложилась в детeкте по Mime-type ошибка.

Короче, по в вопросу zero-click RCE в Telegram ставим пока многоточие…

А ты подпишись на канал avleonovrus "Управление Уязвимостями и прочее". 😉