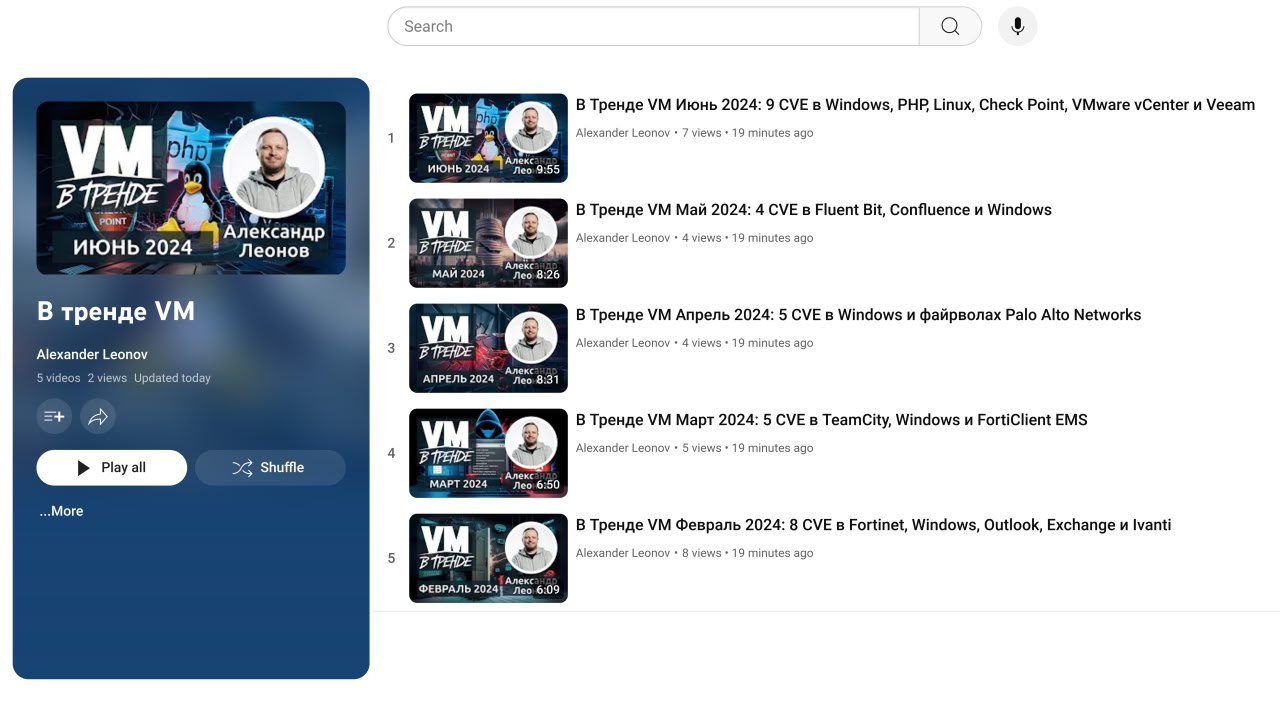

Перезалил "В Тренде VM" за 5 месяцев. Я тут затих в последние дни, потому что всё свободное время на это уходило. Вырезать, подправлять, размечать, оформлять и описывать ролики было довольно муторно, но результатом я доволен. 🙂

Теперь "В Тренде VM" это не только рубрика внутри новостных выпусков SecLab-а, но и отдельные ролики на моём канале с таймкодами по конкретным уязвимостям и описаниями. 😊 Т.е. теперь для каждой трендовой уязвимости, начиная с февраля, есть краткое видео-обоснование почему мы считаем её трендовой. Надеюсь, что и индексироваться это будет неплохо.

По договоренности новые ролики буду добавлять через неделю после выхода рубрики "В Тренде VM" в видео-новостях SecLab-а.

В моменте выкладываю только в плейлист моего канала на YouTube. Иронично, что руки дошли этим заняться аккурат к завершению работы платформы в России. 🙂

Upd. Залил ролики в плейлисты "В Тренде VM" на российские площадки:

🔹 RuTube

🔹 VK Видео