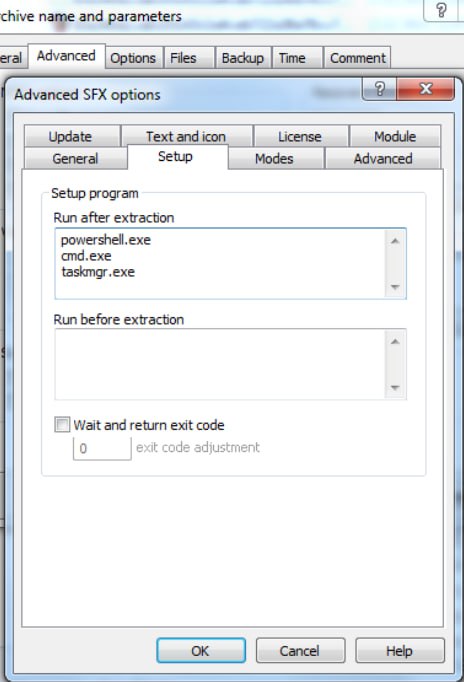

Коллизии CVE идентификаторов. Вспомнился давнишний кейс с WinRAR. Помимо неоднозначной функциональности в WinRAR иногда находят и уязвимости. В 2021 эксперт Positive Technologies Игорь Сак-Саковский нашел RCE уязвимость в WinRAR. Она НЕ связана с открытием вредоносного архива. Дело в окне-нотификации об окончании триального периода. Если провести MiTM атаку, можно выполнять код на хосте с уязвимой версией WinRAR: "запуск приложений, получение информации о хосте и запуск калькулятора". Эксплуатация не самая простая, но уязвимость была, вендор её признал и исправил в 6.02, а PT получил для неё CVE-2021-35052.

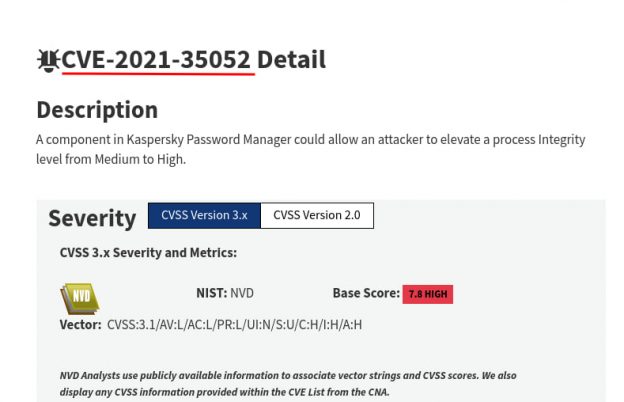

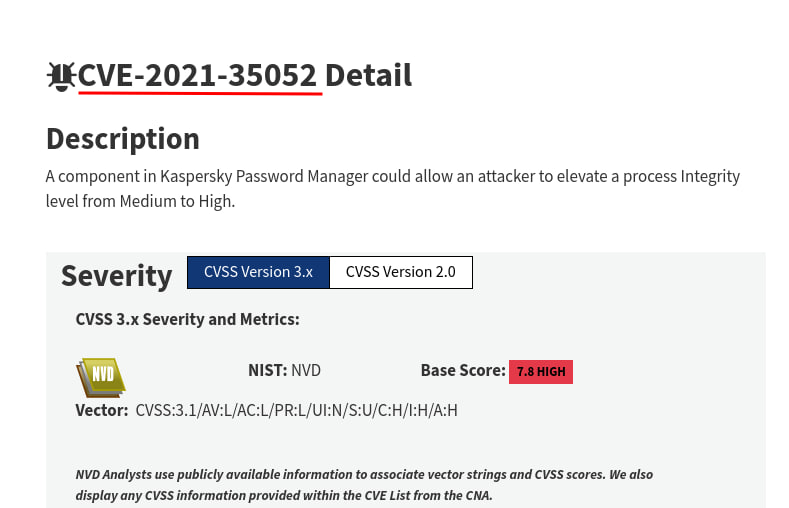

Теперь смотрим эту CVE в NVD. EoP в Kaspersky PM?! 🙄 Номер CVE отдали ZDI! Хотя бюллетень ZDI от 29 ноября 2021, а у PT пресс-релиз вышел 26 октября 2021. То, что я имел ввиду под "мусор про Twitter заводят, а нормальных исследователей прокатывают".

PS: В БДУ это BDU:2021-05327 без CVE. По CVE-2021-35052 в БДУ ничего не ищется.