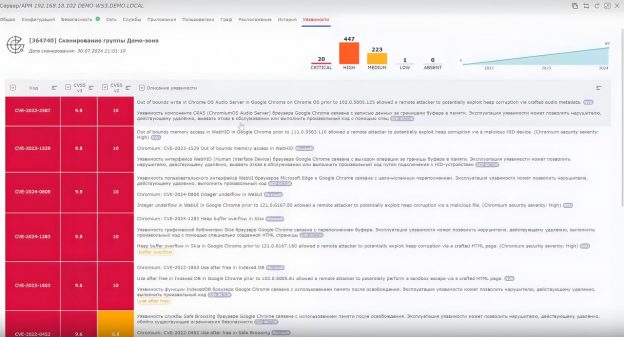

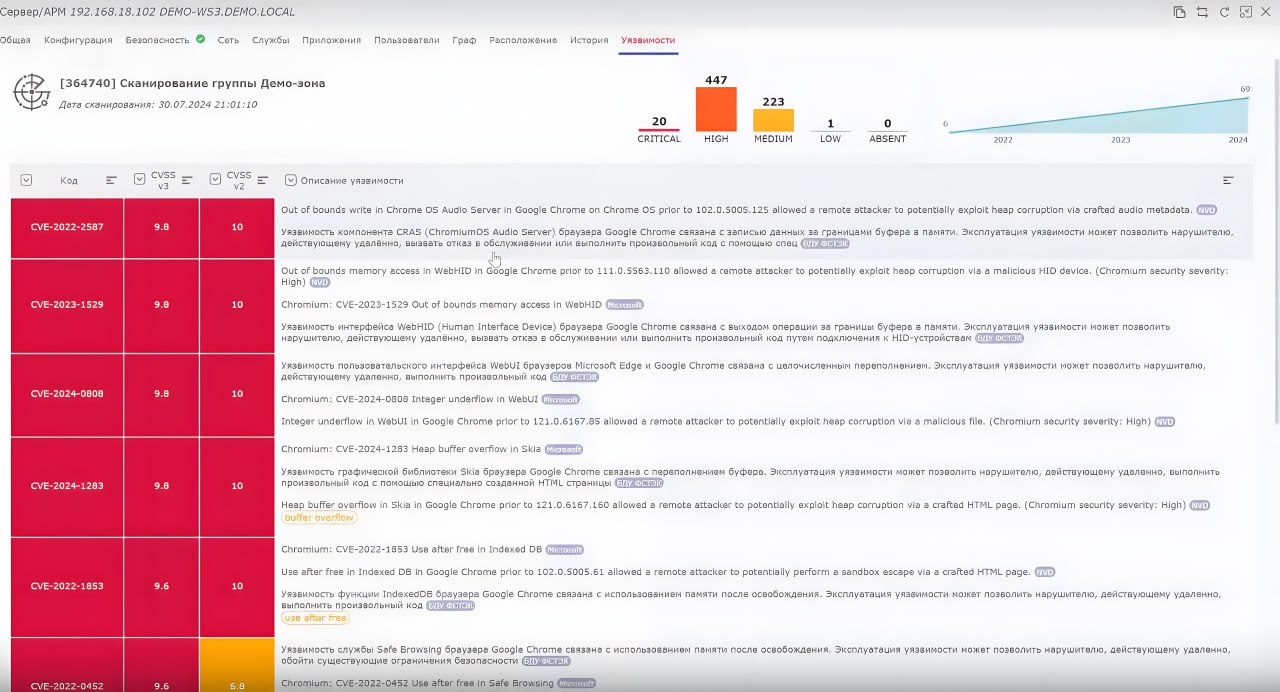

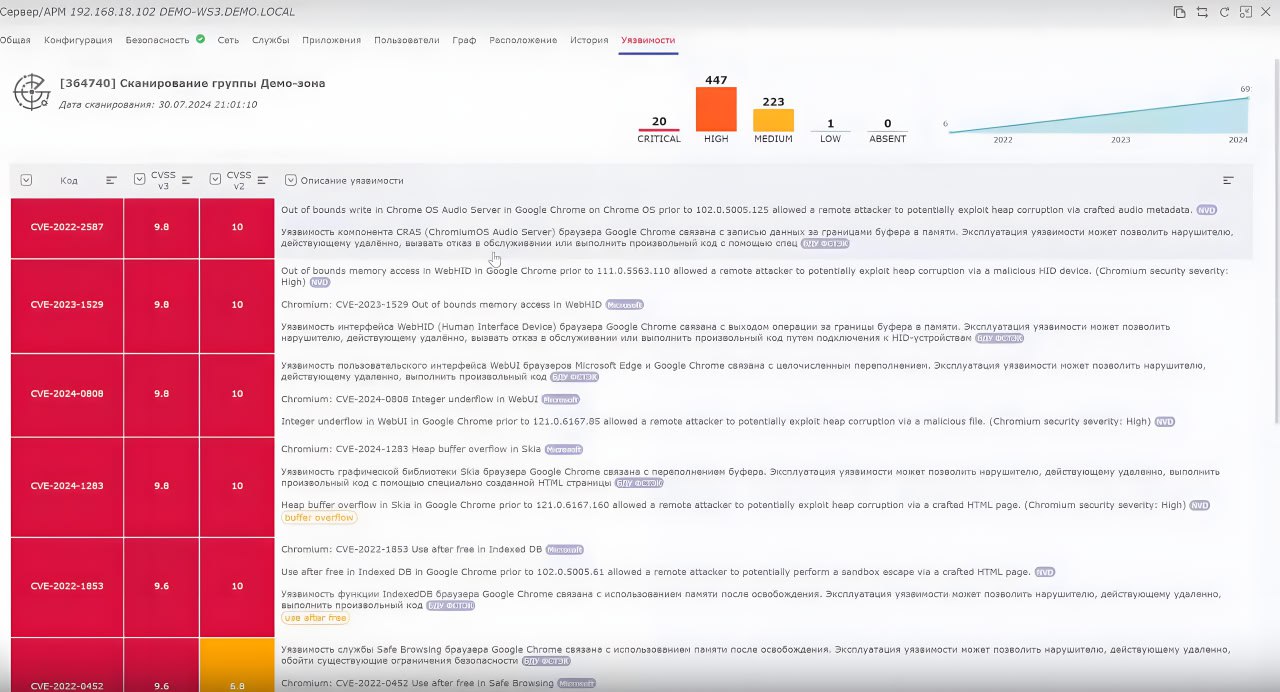

Появились подробности по VM-решению Security Vision для SMB организаций. Решение назвали Security Vision VS Basic.

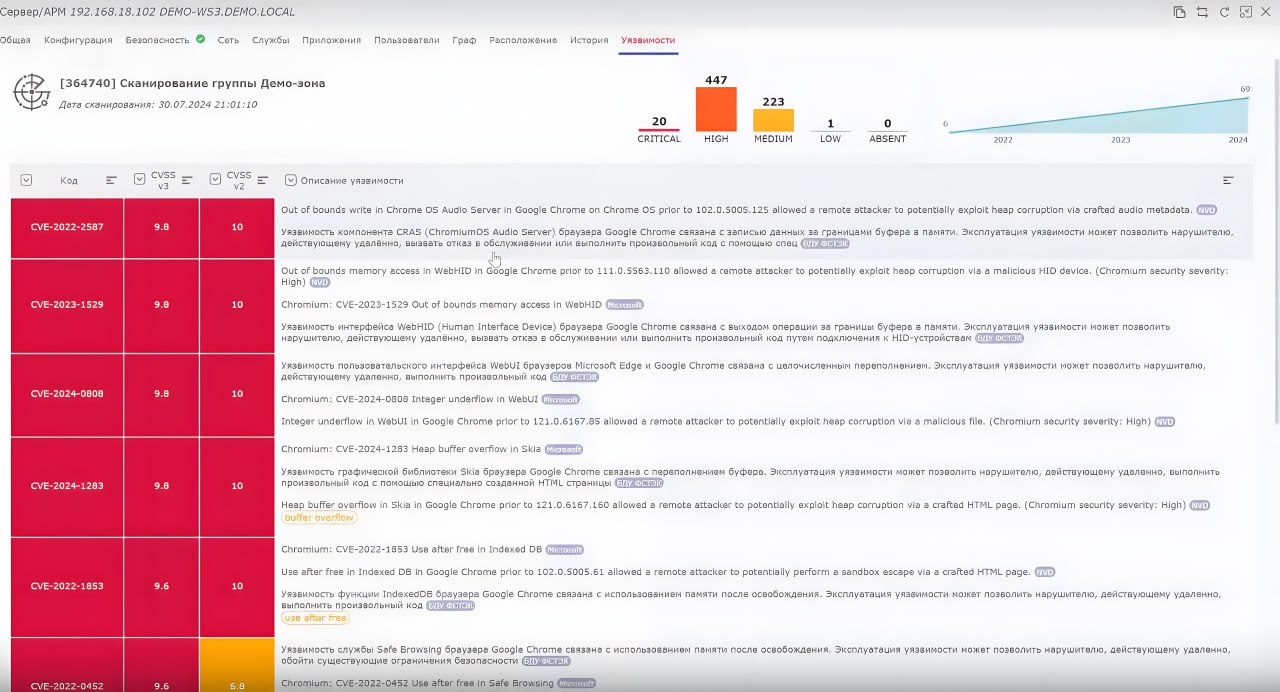

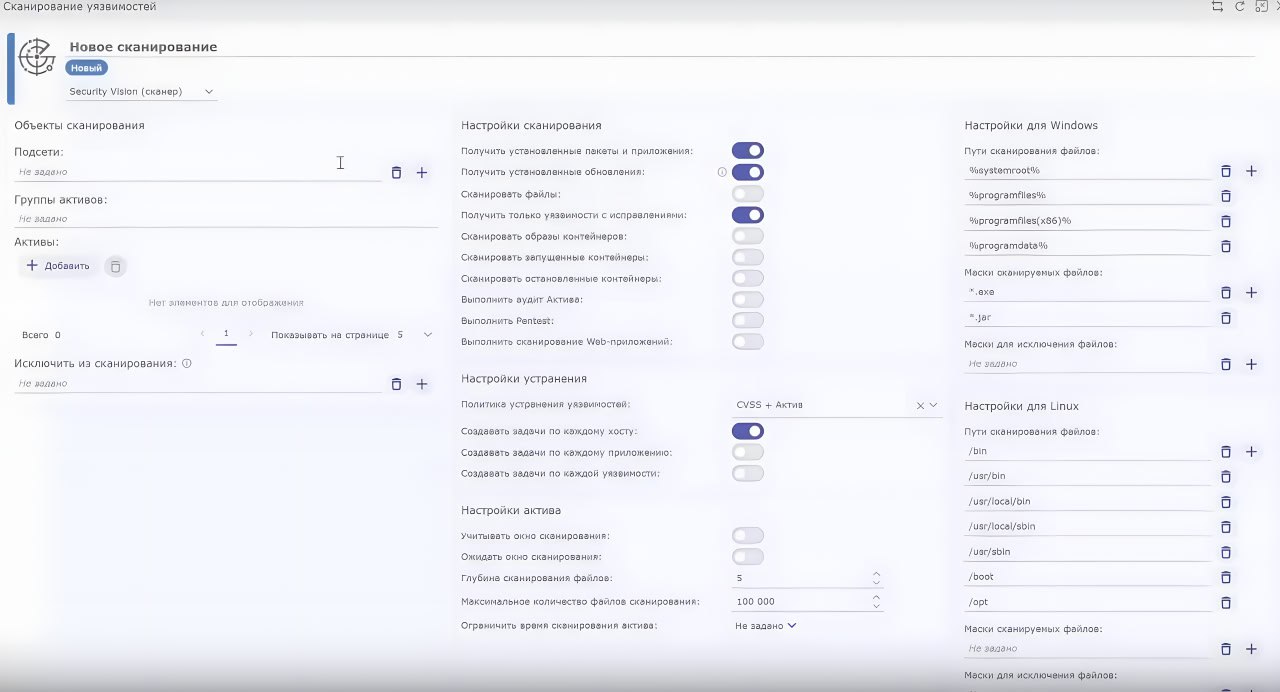

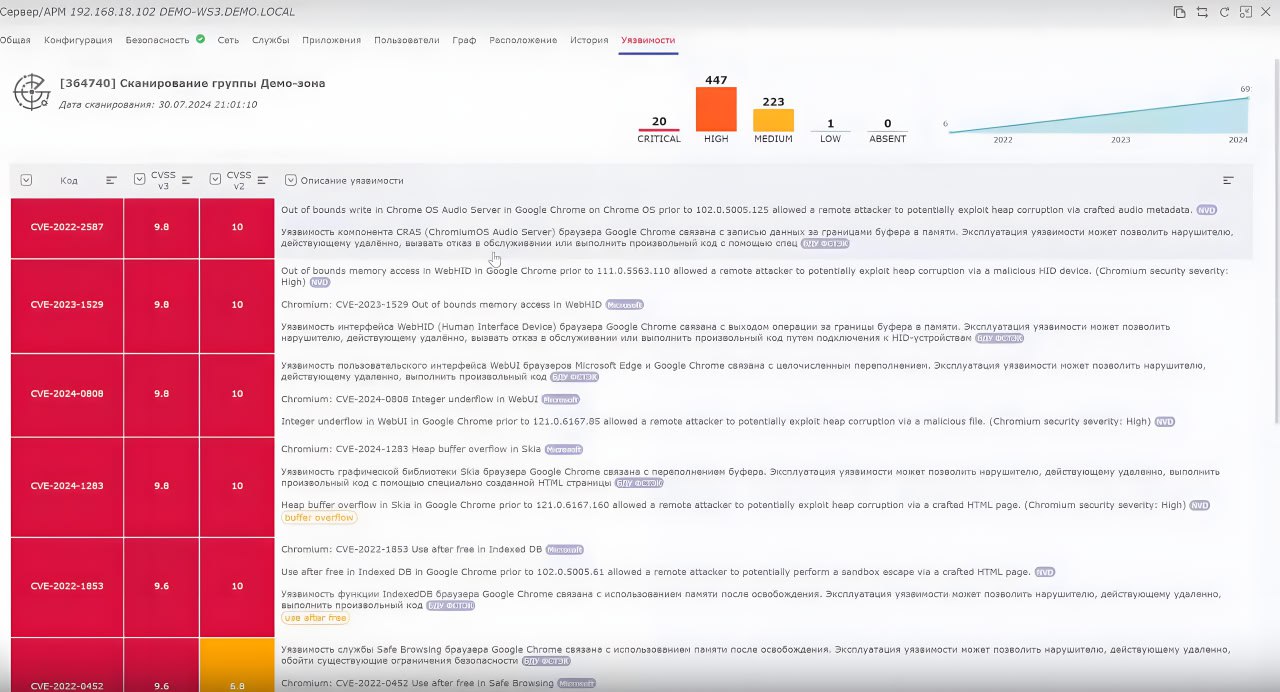

🔹 В него входят модули Vulnerability Scanner, Vulnerability Management и Asset Management.

🔹 Лицензия ограничена 500 IP-адресами (варианты: 100, 250, 500). Если нужно больше, то это уже не SMB. 🙂

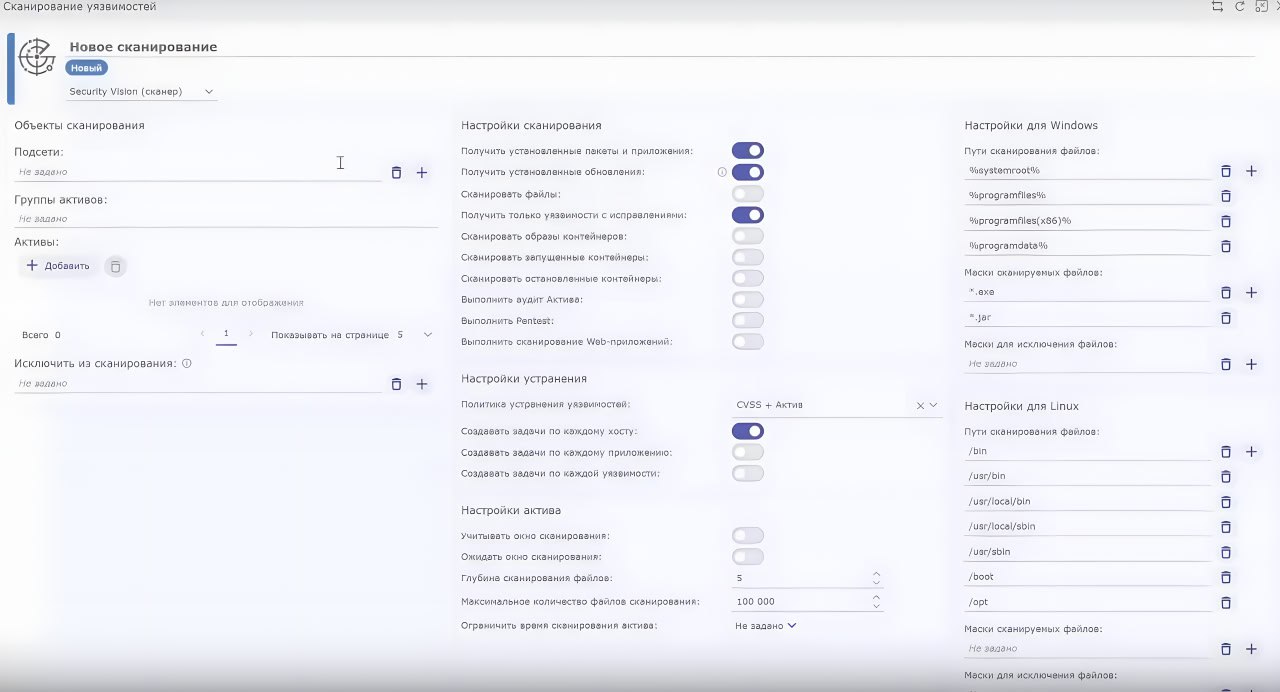

🔹 Решение ставится на один сервер. Есть некоторые ограничения на кастомизацию контента.

Больше никаких отличий от энтерпрайзных версий нет.

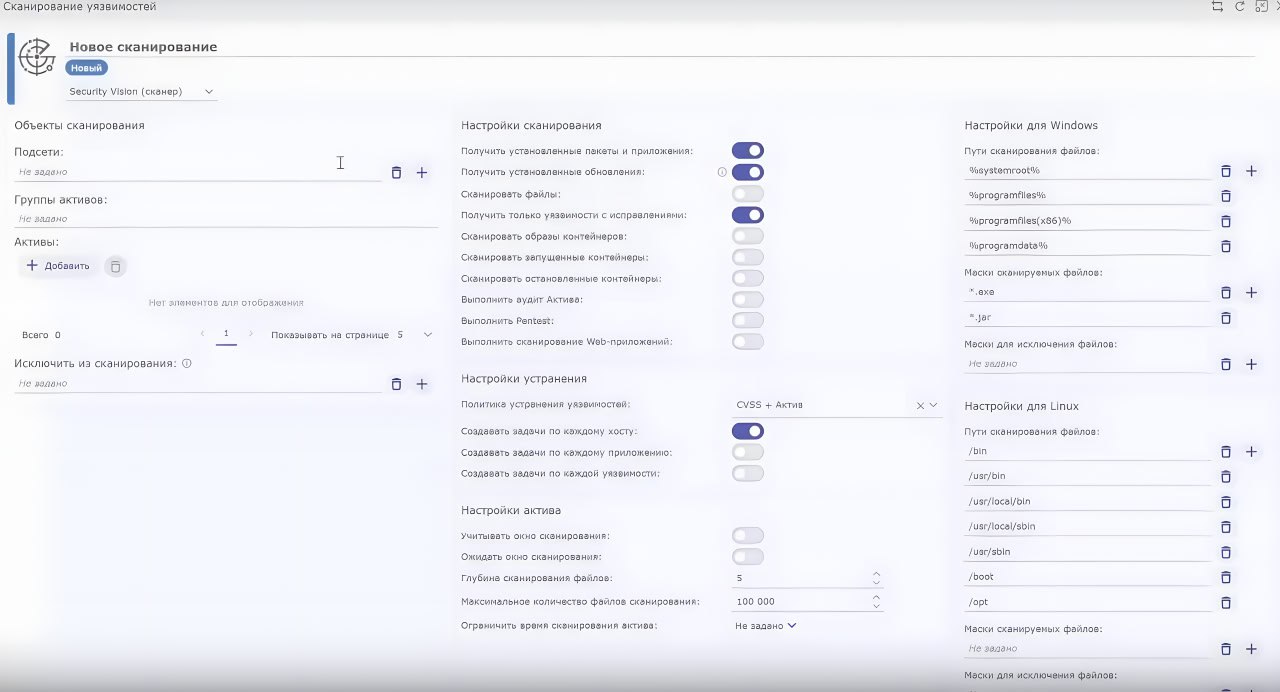

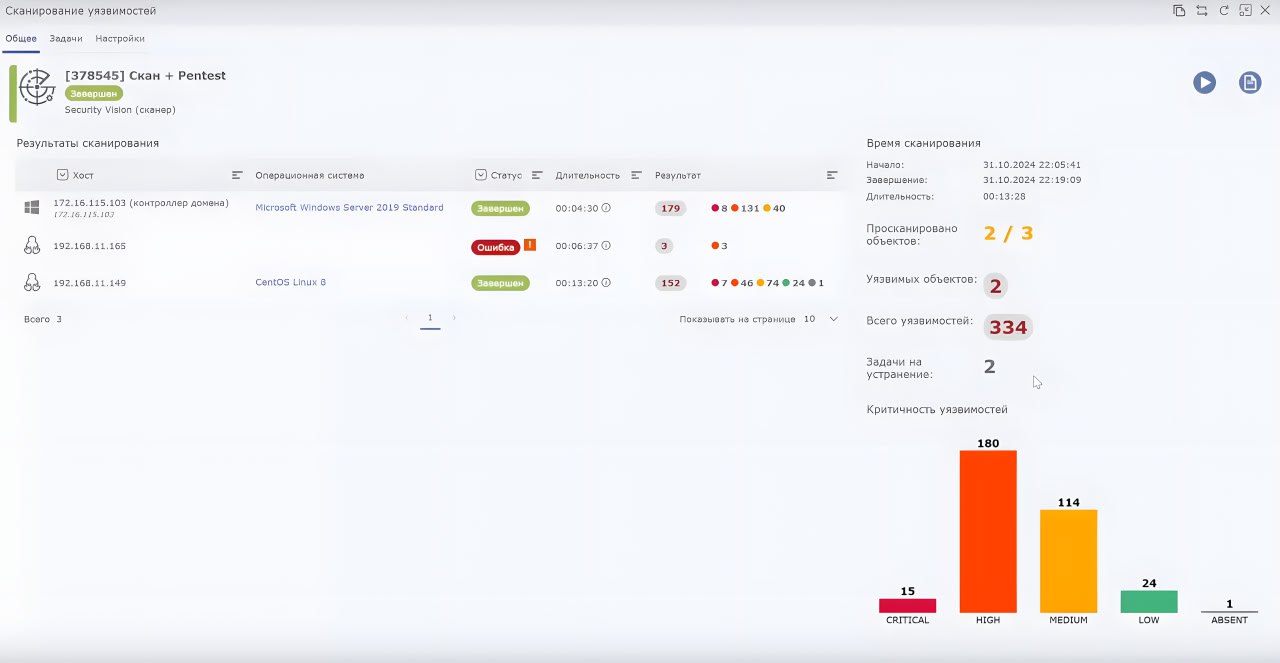

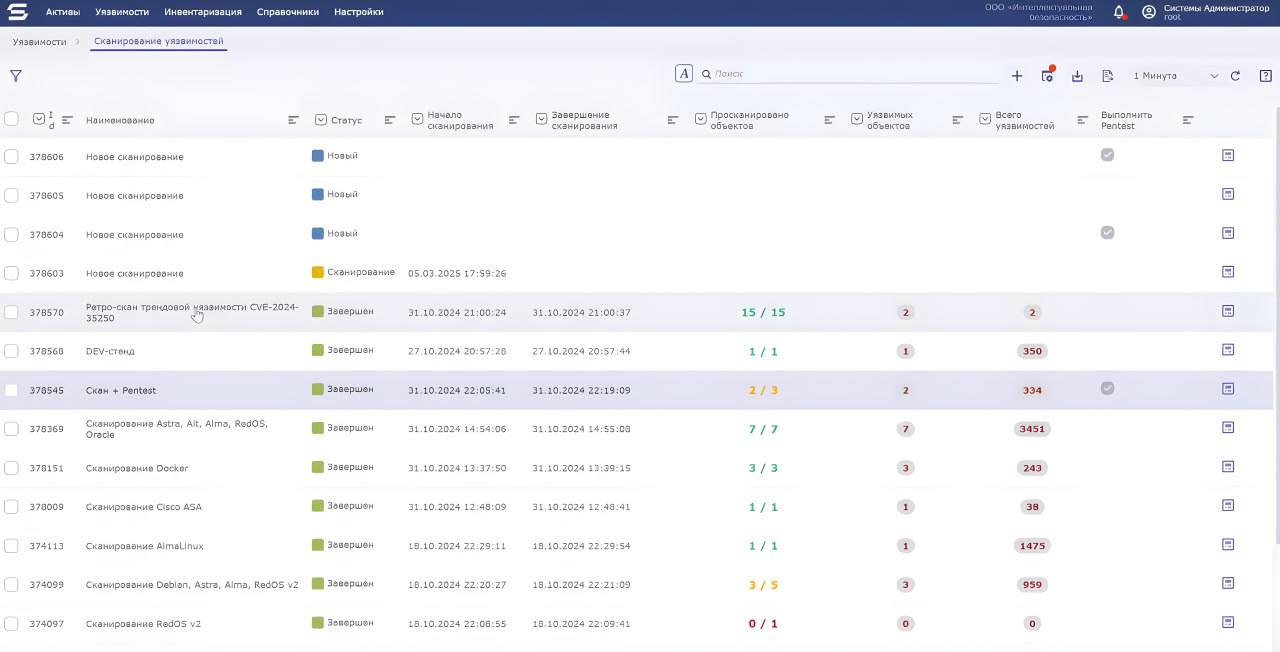

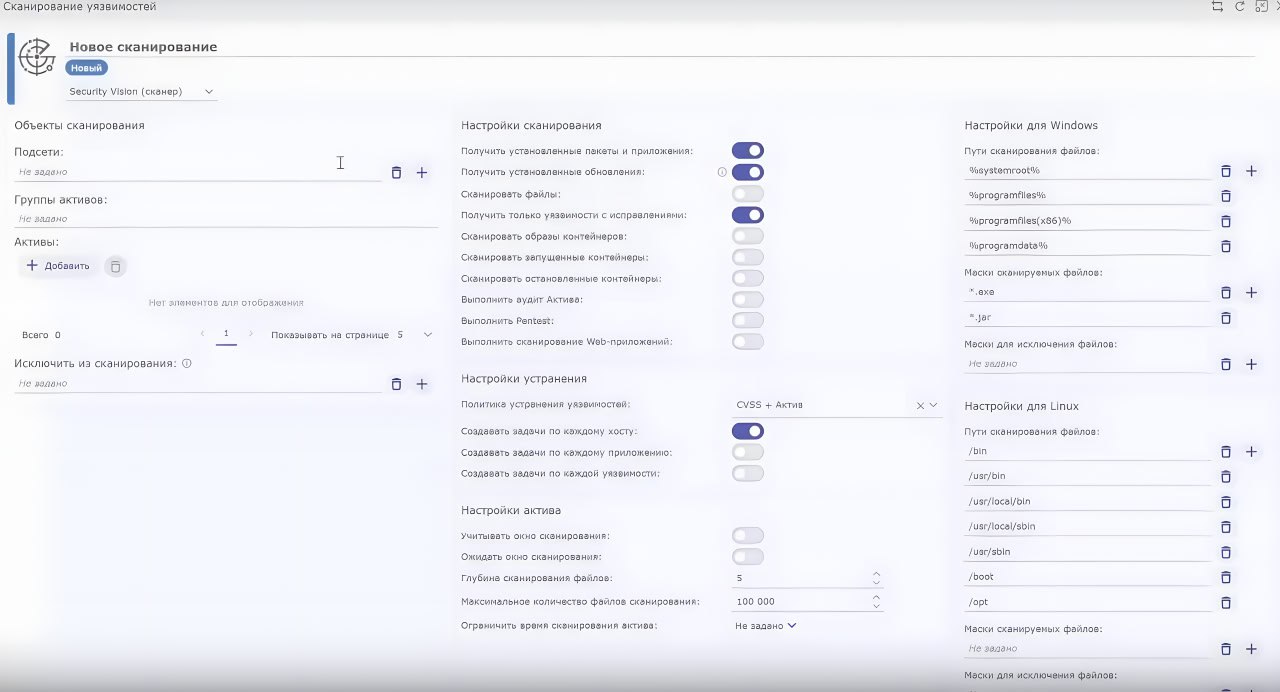

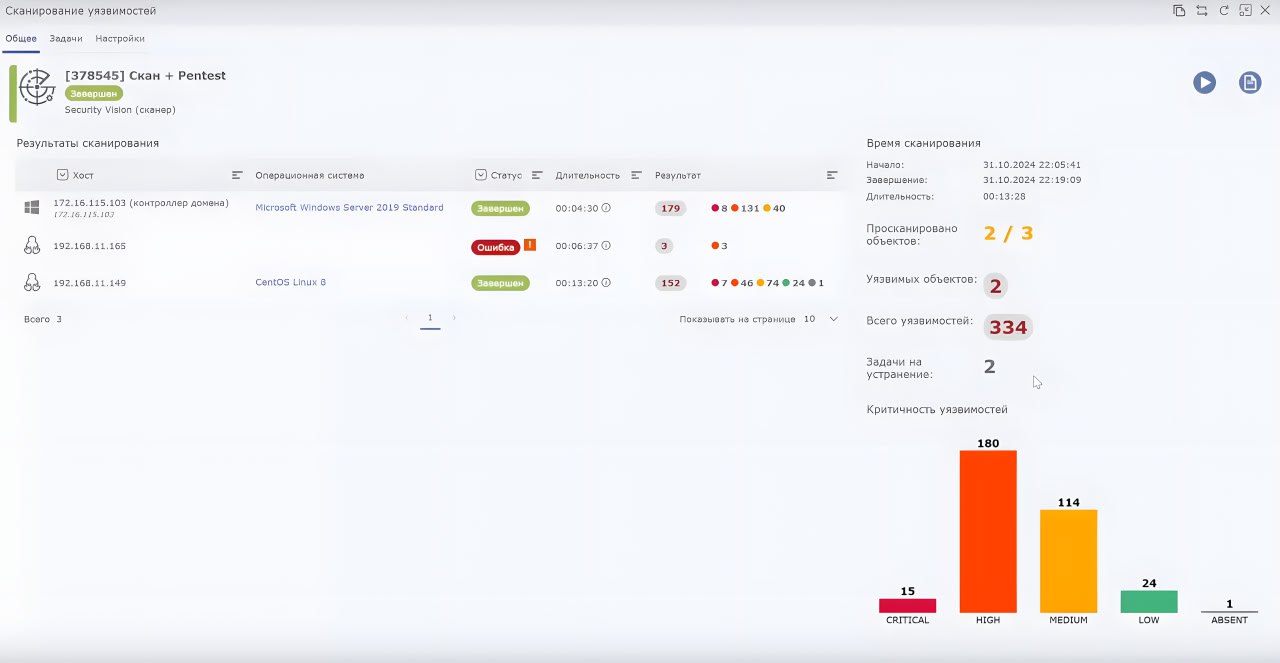

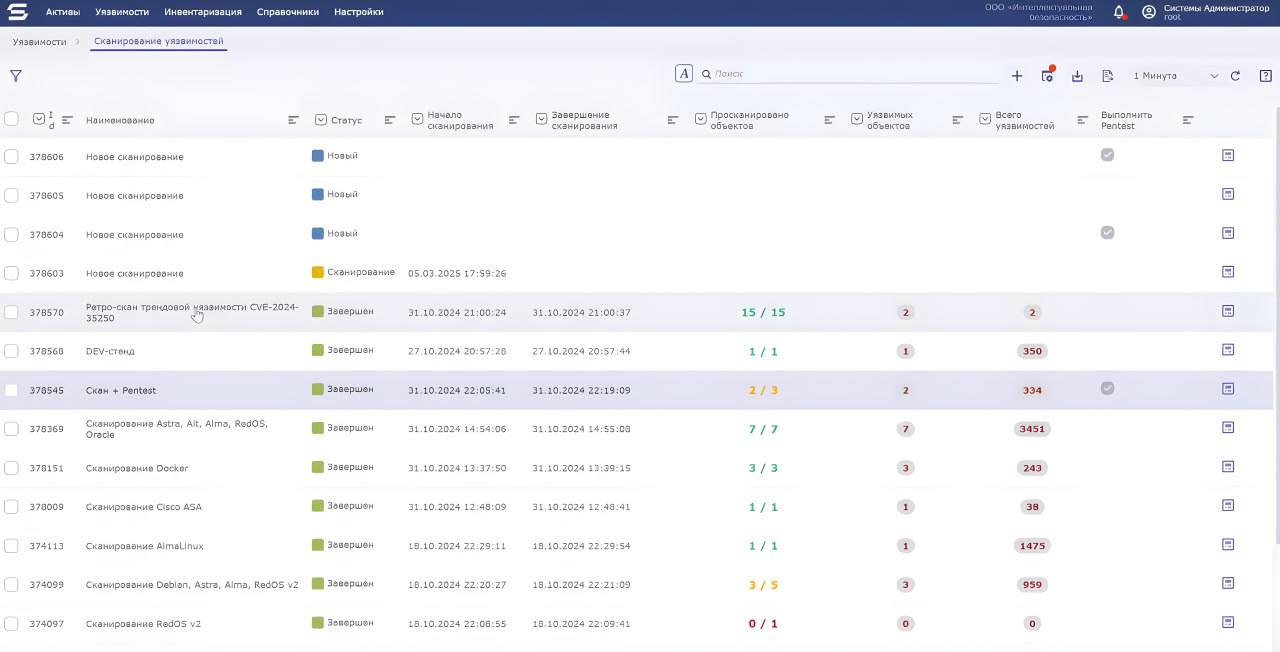

Заявлено много режимов сканирования: "белый ящик" (с агентом и без), pentest, web-сканирование, скан контейнеров (включая Kubernetes), пересчёт уязвимостей без рескана. Весьма амбициозно, но качество детектирования нужно тестить. 😉

Из интересного:

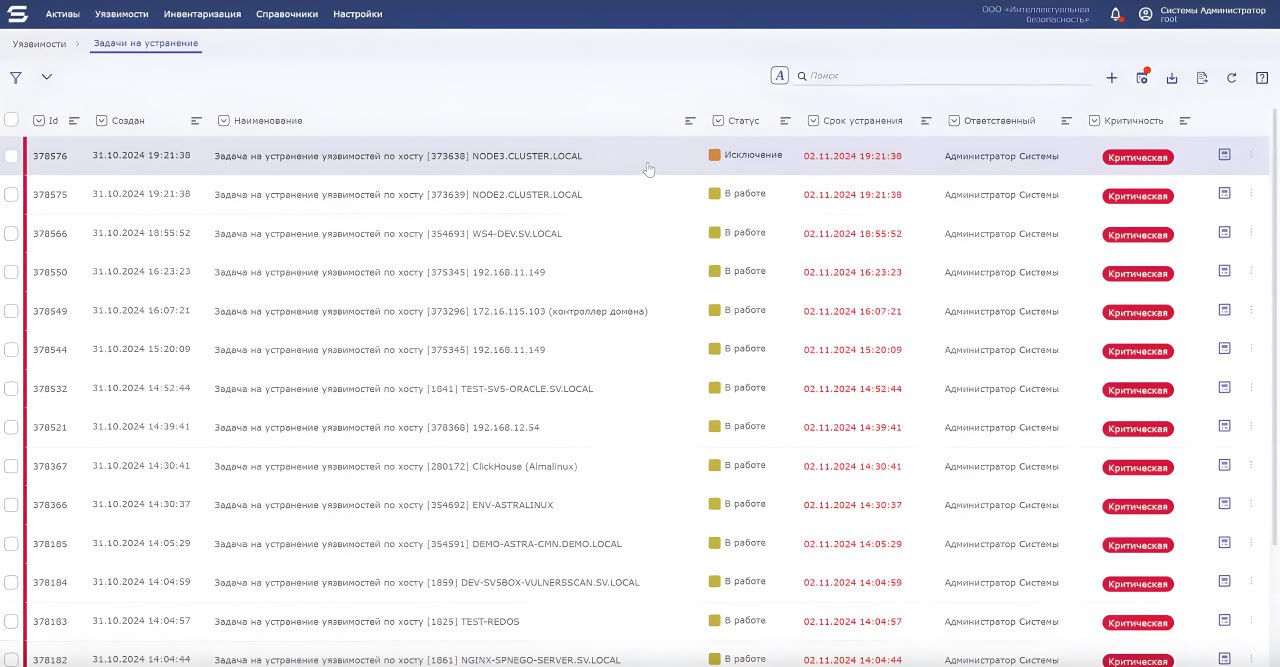

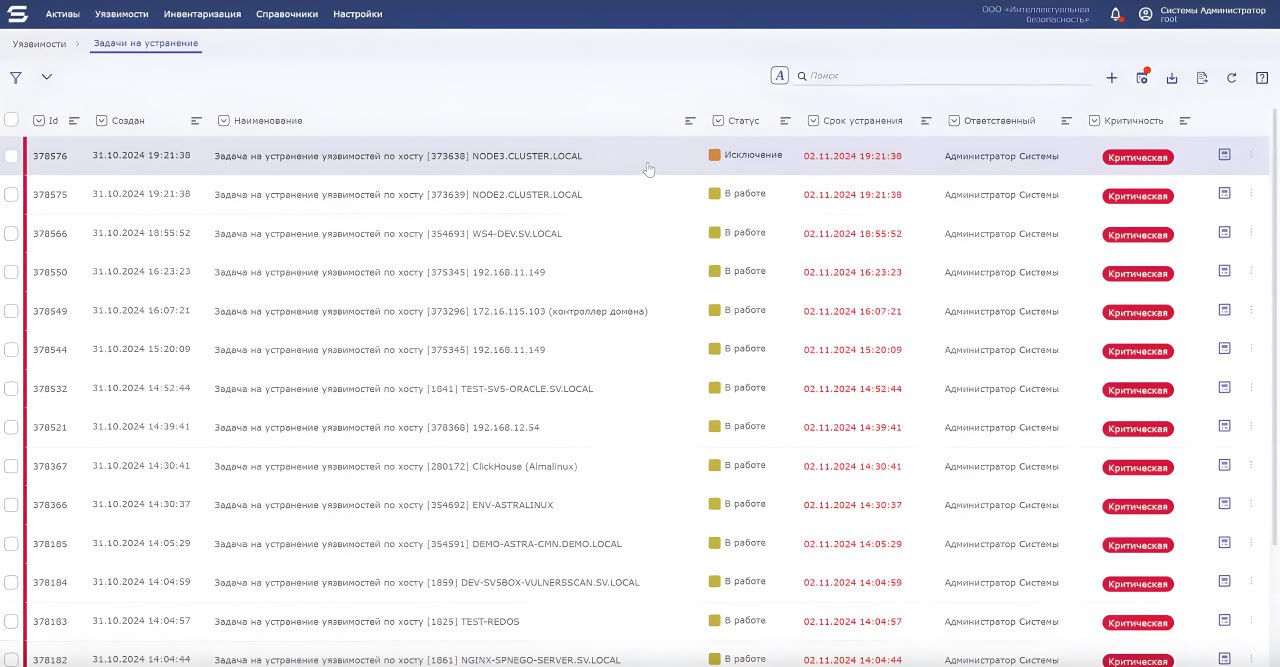

🔸 встроенная тикетница

🔸 автопатчинг

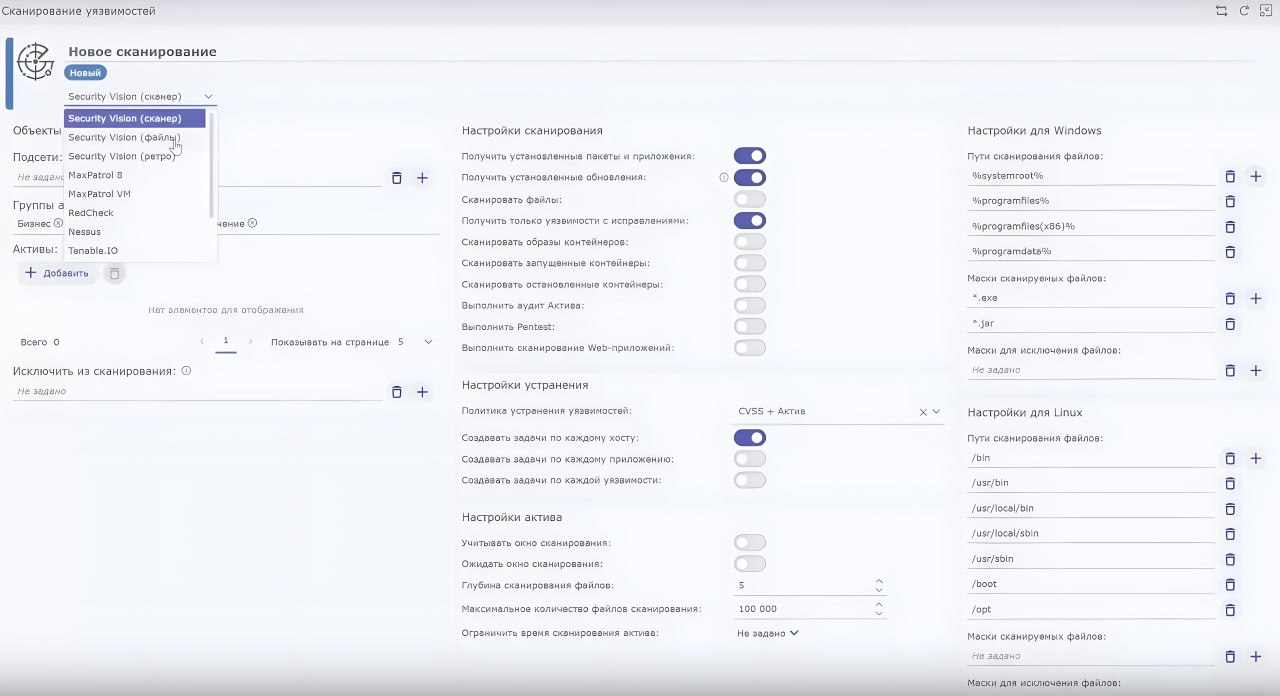

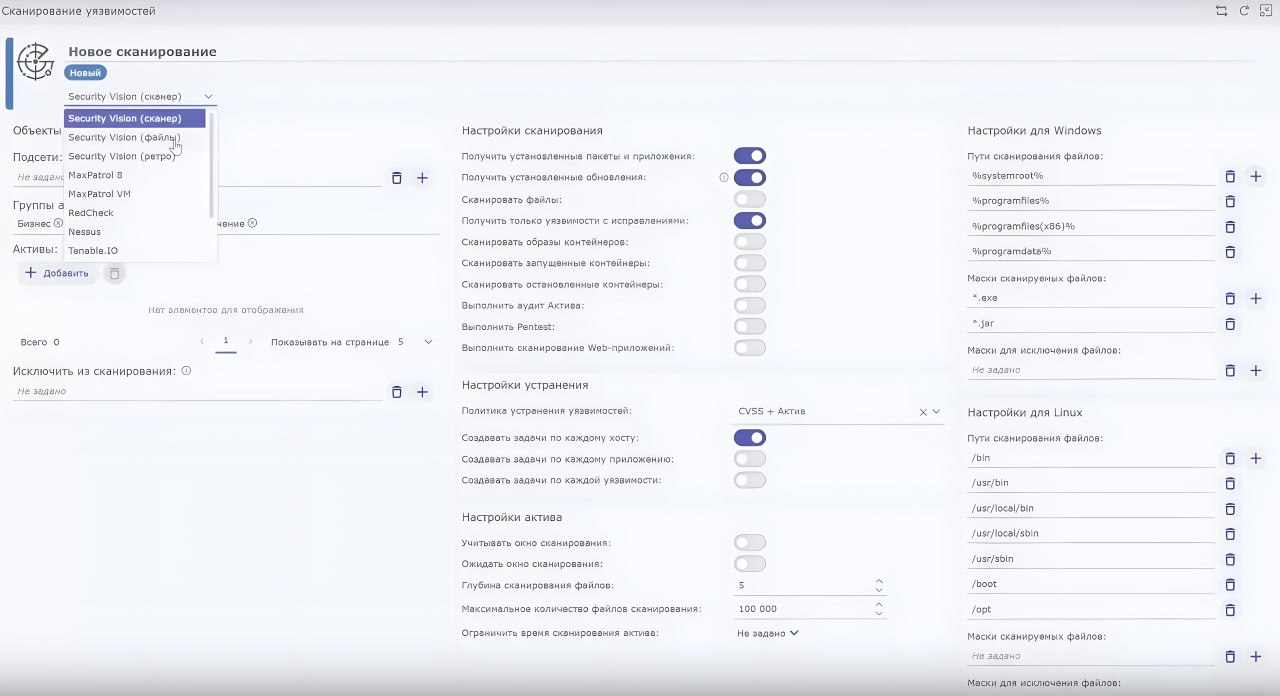

🔸 возможность использовать сторонние сканеры (MaxPatrol 8, MaxPatrol VM, Redcheck, TenableIO, TenableSC, Nessus, Qualys)

📄 Есть сертификат ФСТЭК

🎞 20-минутное демо