Завершаю серию постов про свой мини-ресерч уязвимостей БДУ без ссылок на CVE следующими выводами.

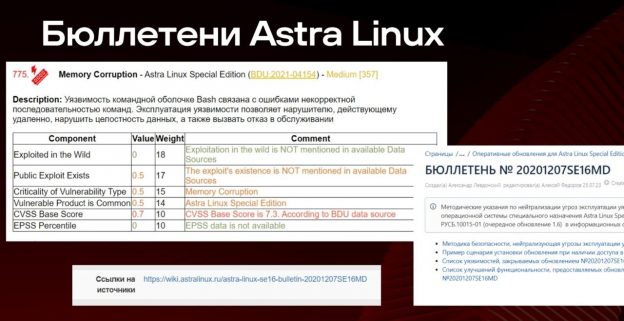

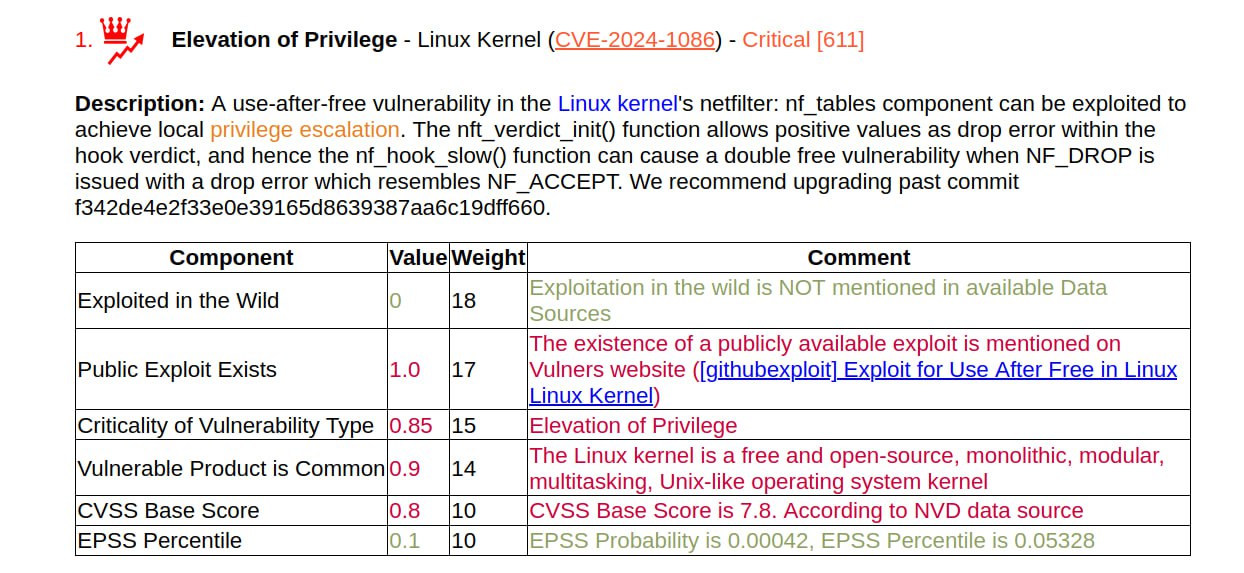

🔹 Vulristics теперь умеет работать с БДУ, его можно использовать для приоритизации продетектированных уязвимостей и поиска аномалий в базе БДУ.

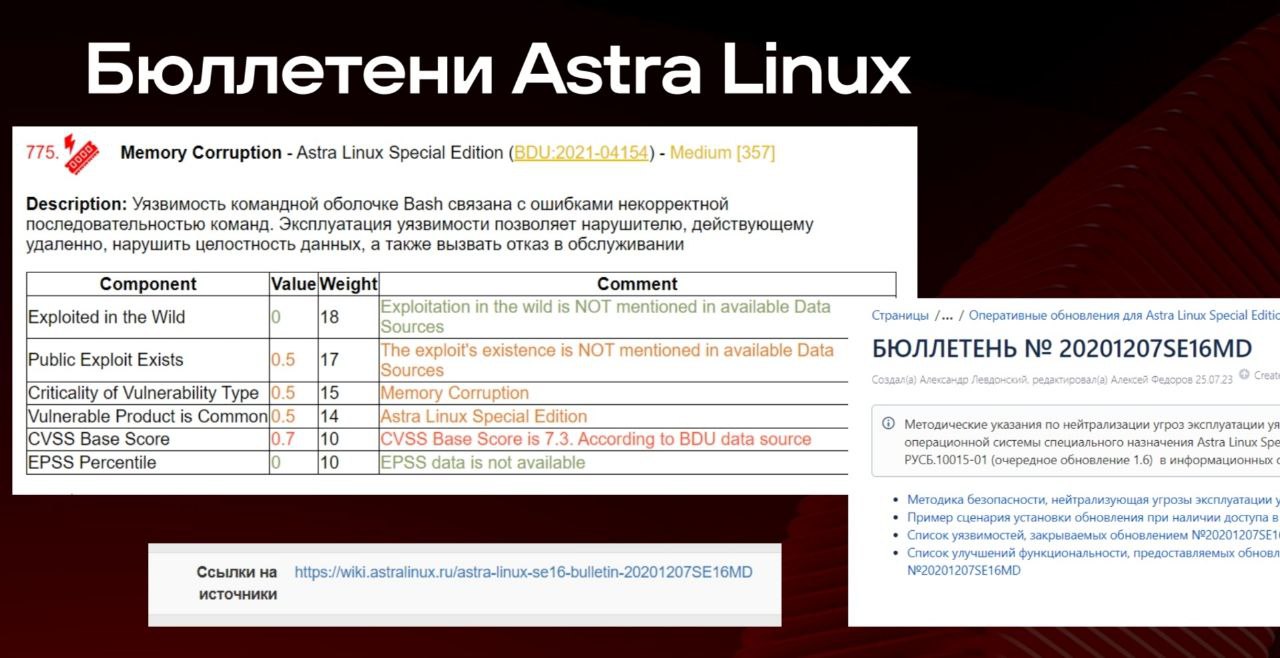

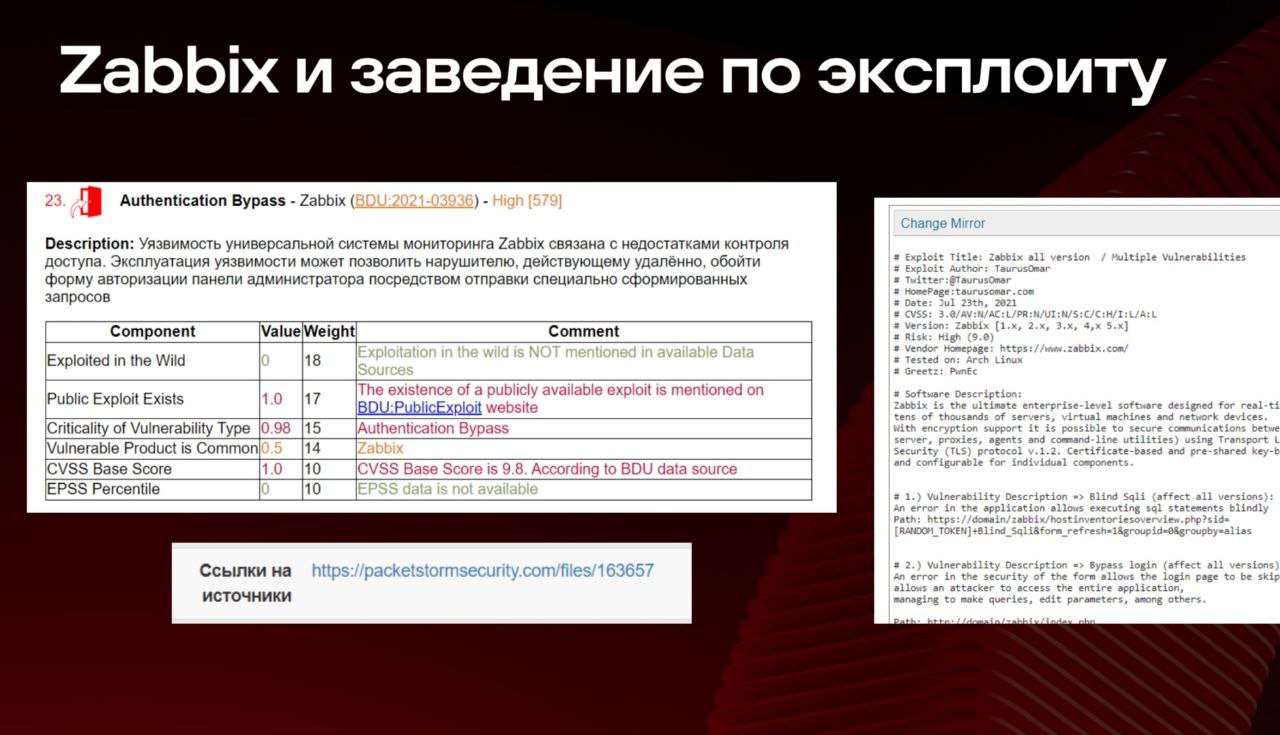

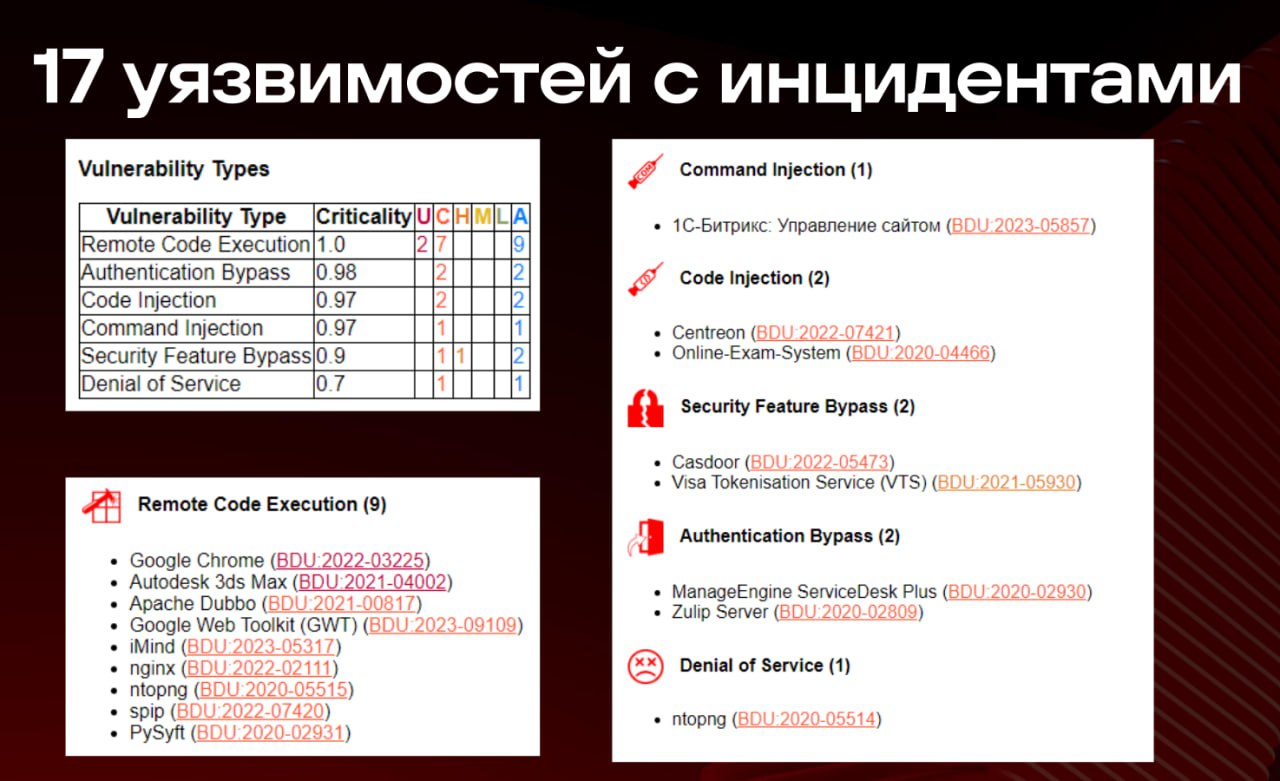

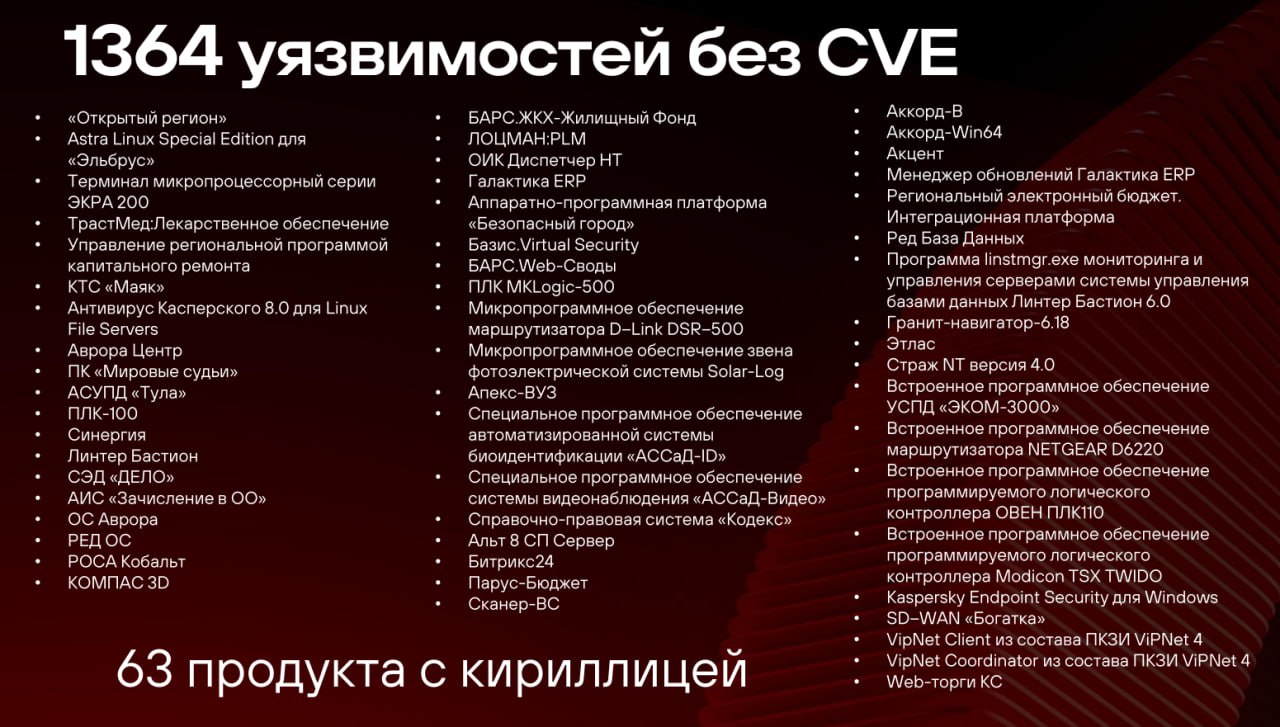

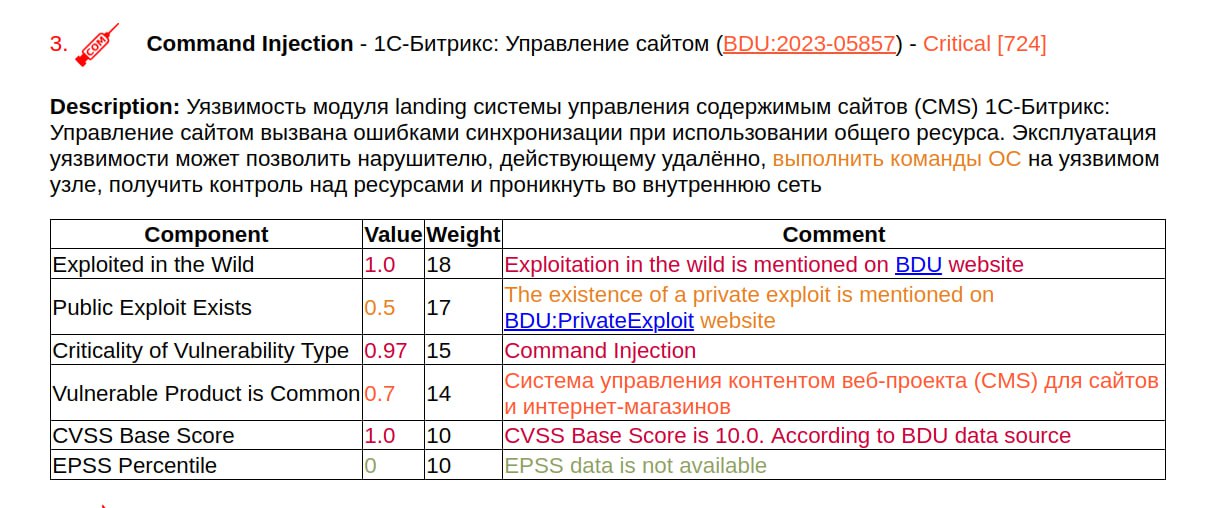

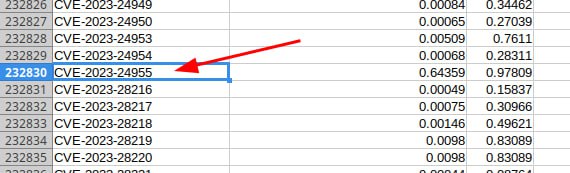

🔹 Уязвимостей в БДУ без ссылок на CVE около 2.4% от общего количества, но они представляют большой интерес, т.к. они в других базах уязвимостей не описаны. Особенно интересны уязвимости в отечественных продуктах и те, что с эксплоитами и эксплуатацией вживую.

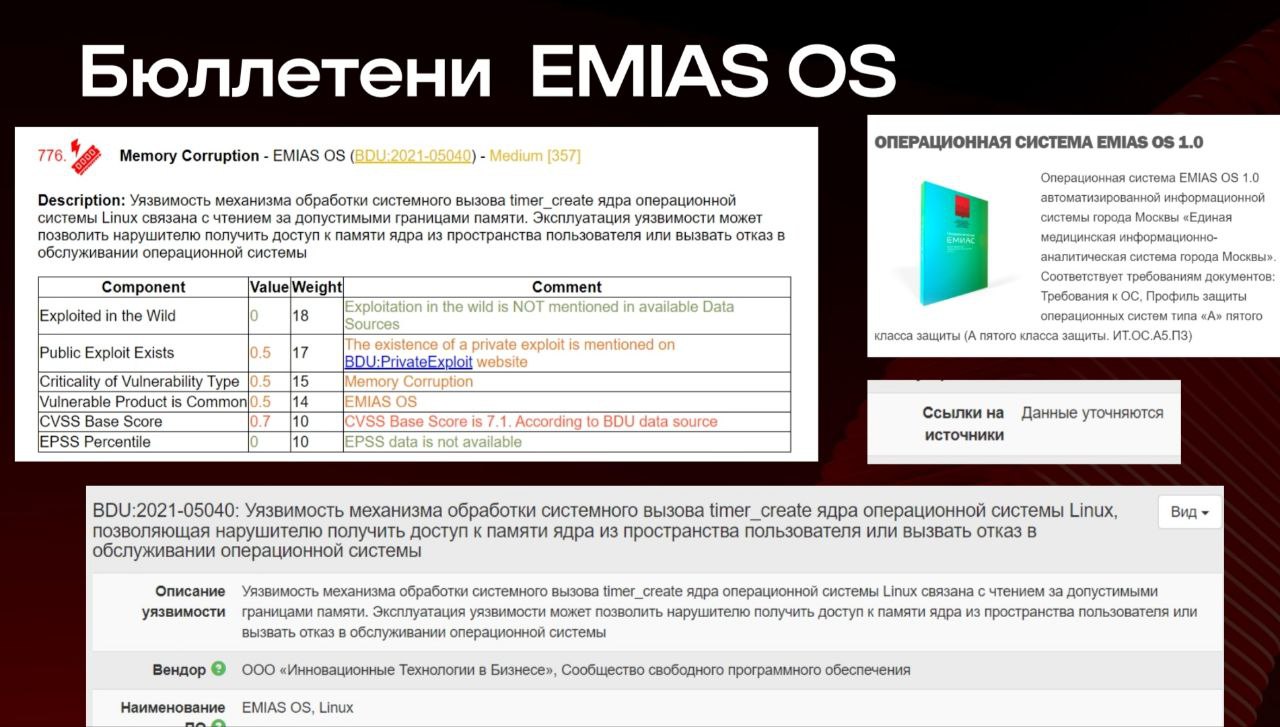

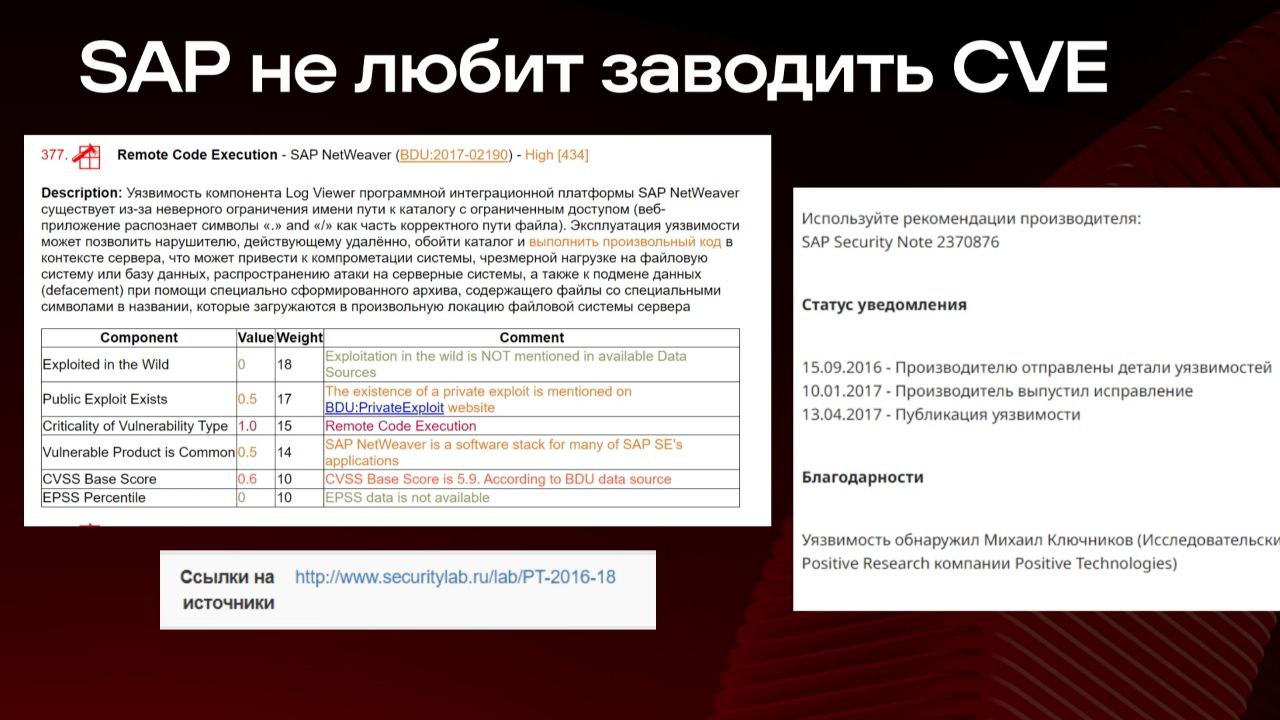

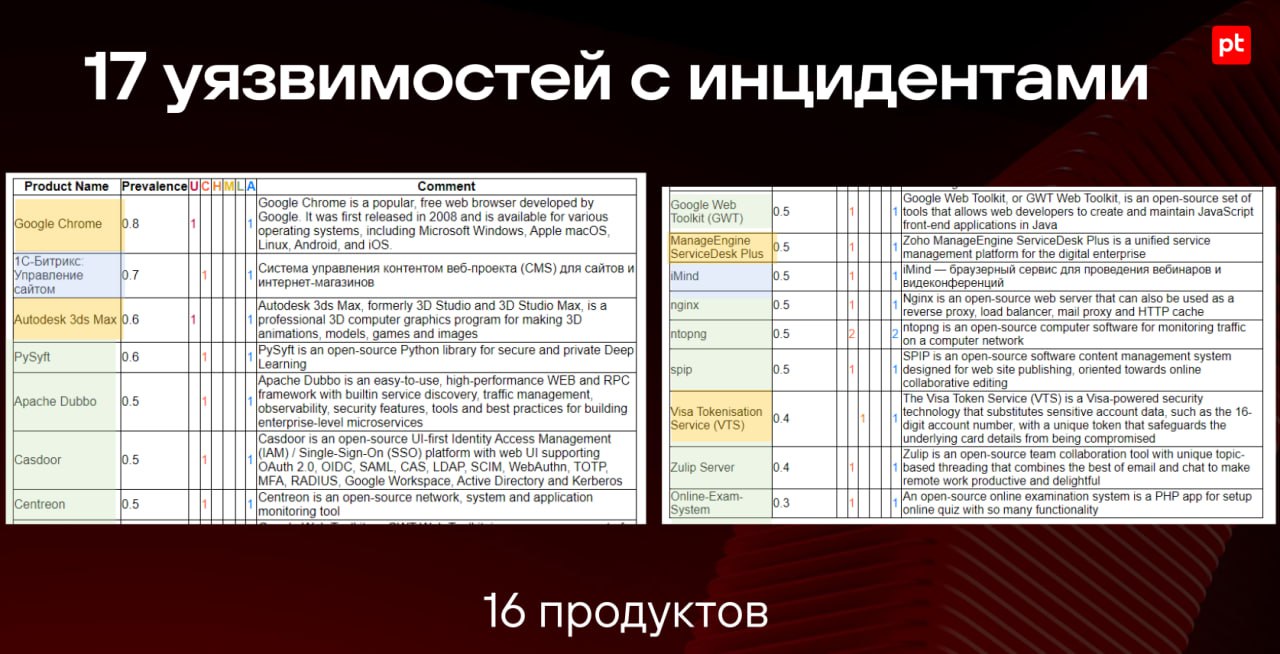

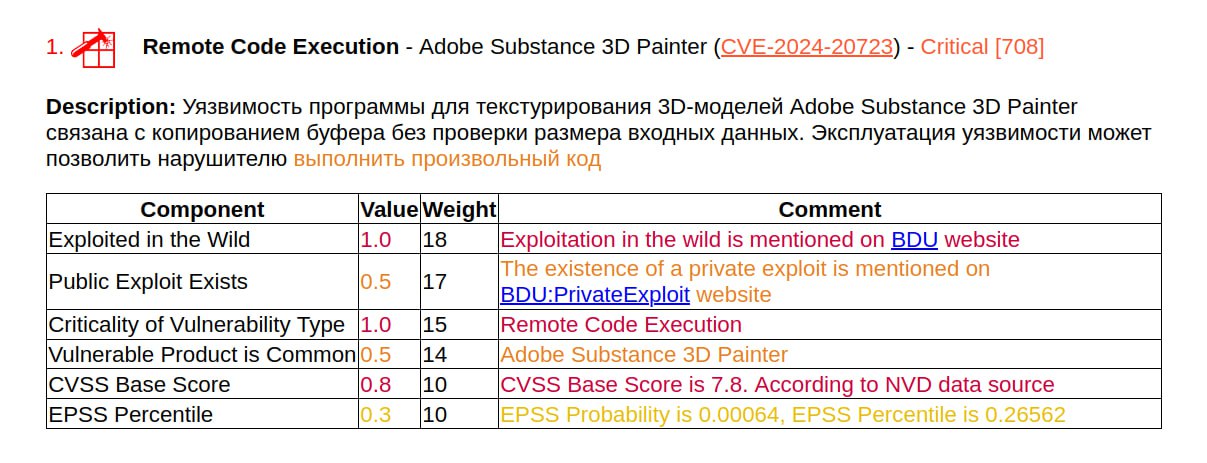

🔹 Уязвимости в БДУ без CVE это не только уязвимости в отечественных продуктах, но и в Open Source, и в западных проприетарных продуктах.

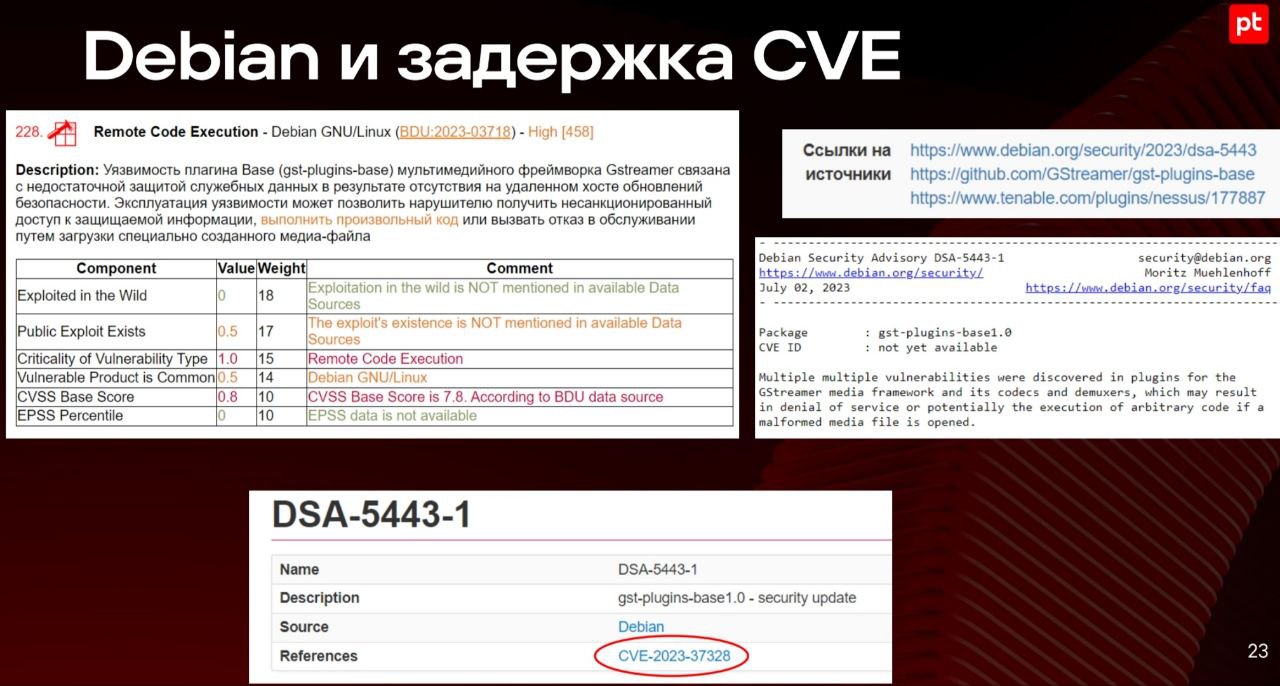

🔹 Иногда для «уязвимости без CVE» на самом деле есть CVE. 🤷♂️ Нужно выявлять такое и репортить.

Для дальнейшего анализа было бы интересно собрать детальную статистику по уязвимым продуктам (тип, назначение, лицензия и т.д), но это осложняется отсутствием формализованных источников данных с описанием продуктов. 🤔