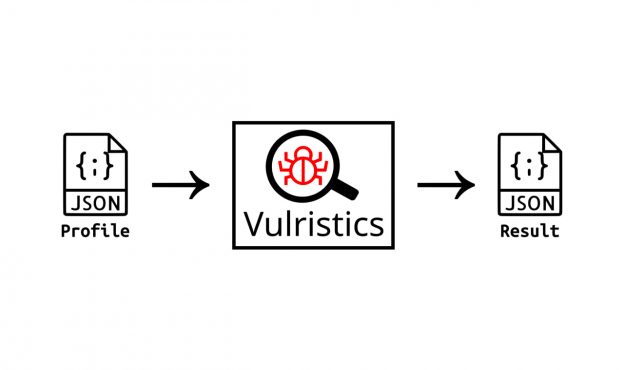

Vulristics и BDU уязвимости без идентификаторов CVE. Что делать, если уязвимость содержится в базе уязвимостей БДУ ФСТЭК, но CVE-идентификатора у неё нет? Можно ли обрабатывать такие уязвимости в Vulristics?

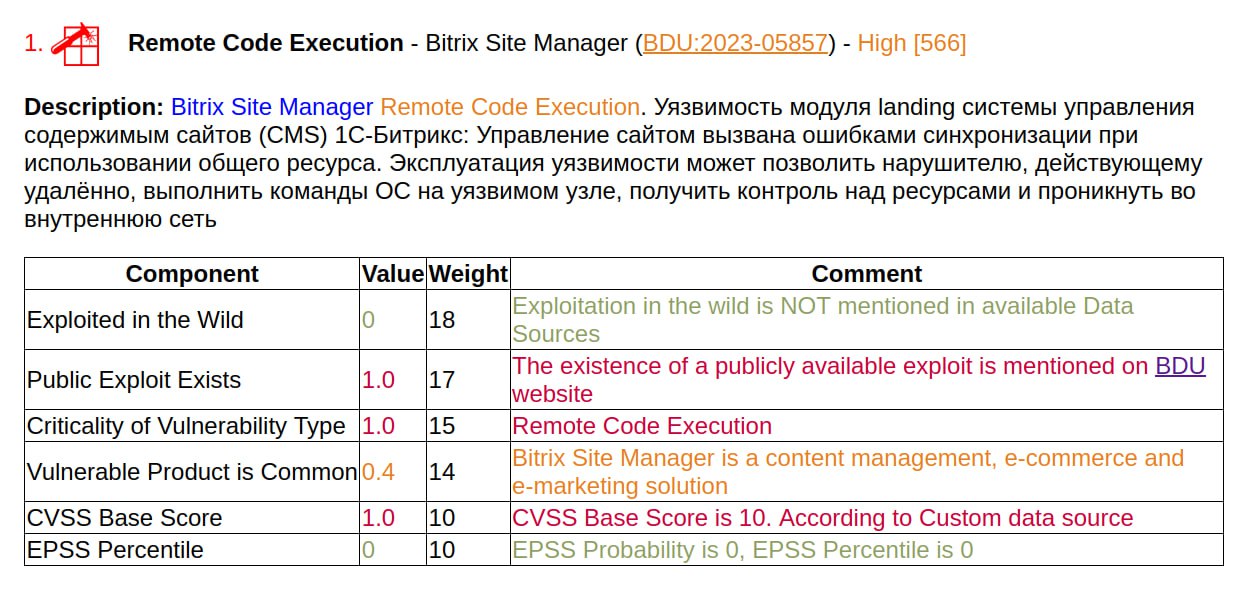

Например, в случае с

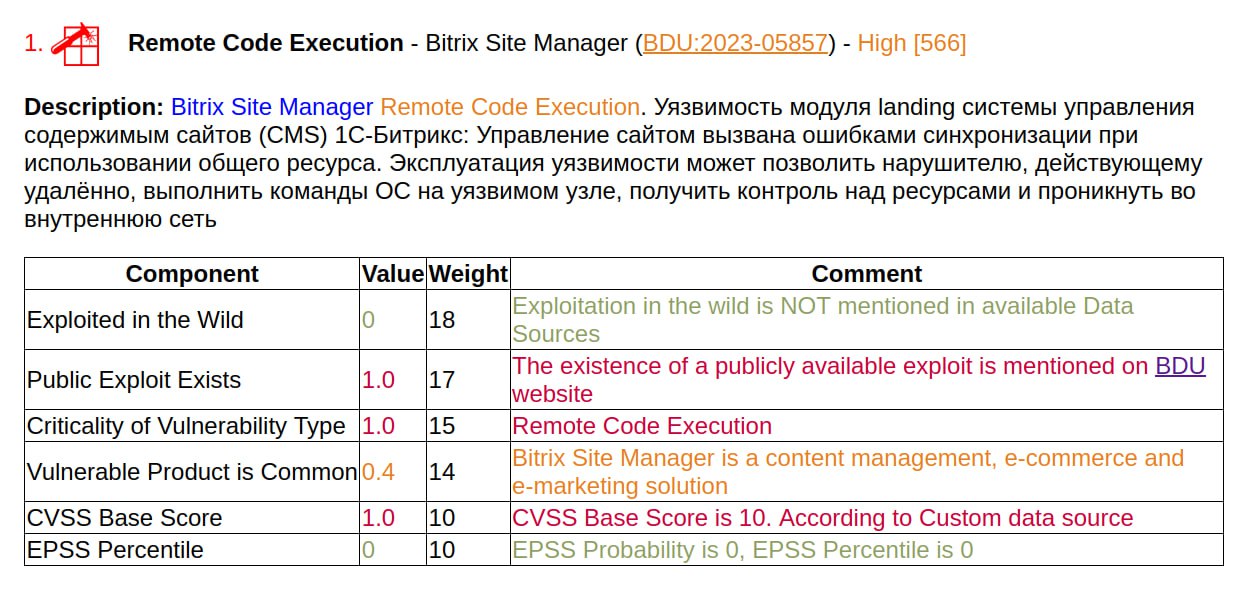

🔻RCE в 1С-Битрикс: Управление сайтом (BDU:2023-05857)

🔻Уязвимость механизма обновления Dr.Web Enterprise Security Suite (BDU:2014-00226)

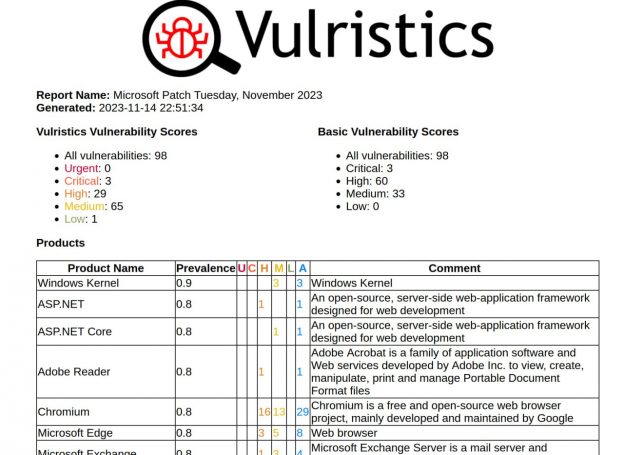

Сейчас BDU-идентификаторы можно подавать на вход Vulristics также как и CVE-идентификаторы. Обрабатываться они будут одинаково. Но так как коннектор для BDU пока не реализован, а в других источниках данных BDU-идентификаторы не упоминаются, готовые данные придётся подавать самостоятельно через Custom Data Source.

Таким образом, требуется некоторая ручная работа, но обрабатывать такие уязвимости в рамках единого workflow с CVE-шками вполне реально.