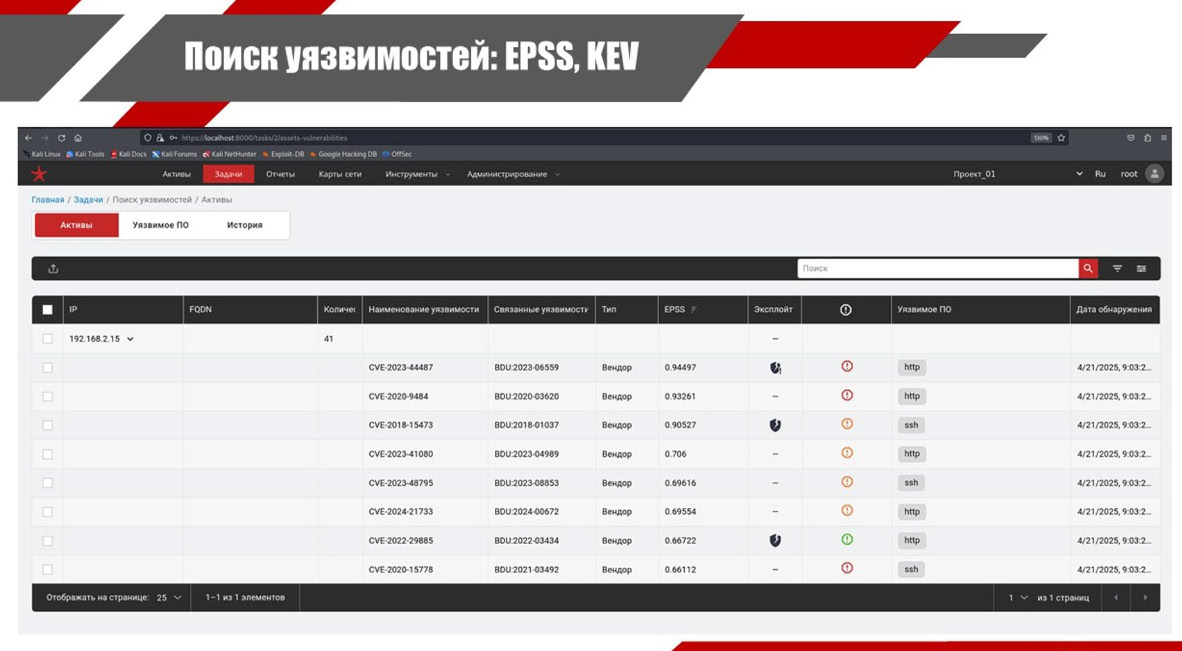

Как работает детектирование уязвимостей в Security Vision VM в режиме аудит?

🔹 Инвентаризациия хостов и расчёт уязвимостей в SV VM разнесены. Поэтому можно пересчитывать уязвимости без пересканирования.

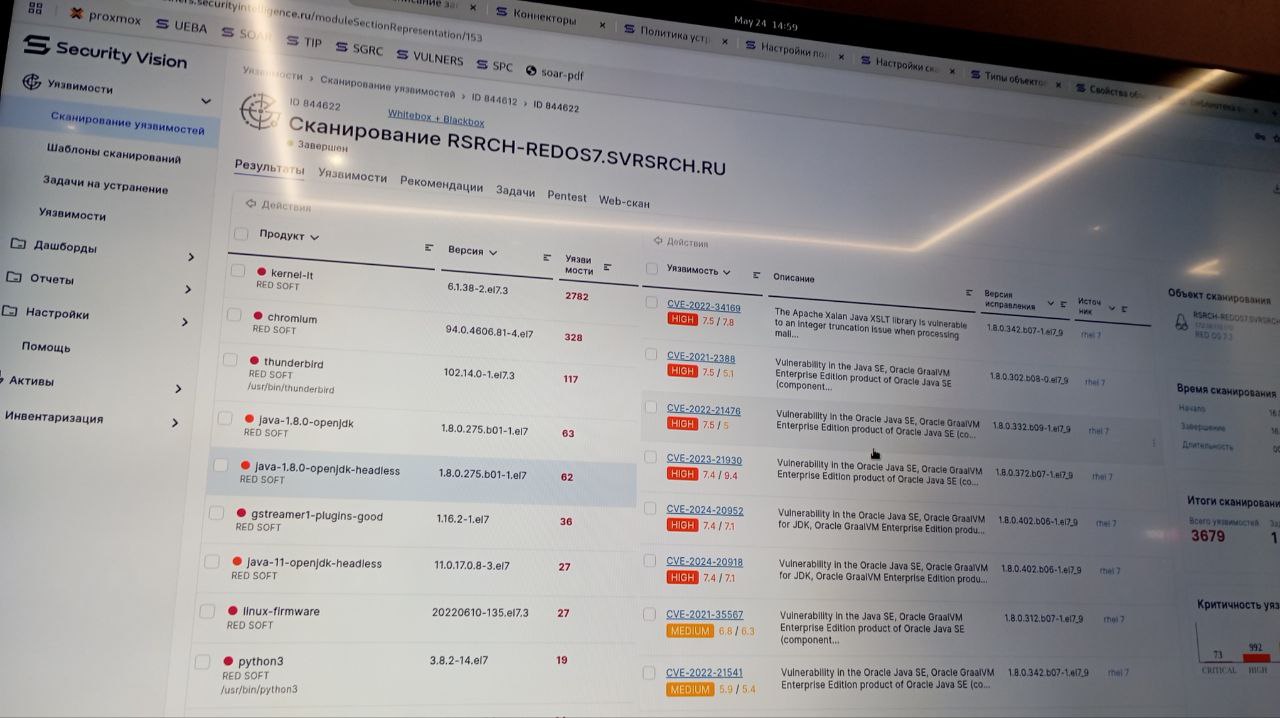

🔹 В ходе инвентаризации с хостов собираются установленные продукты различного типа (CPE, Linux, Windows).

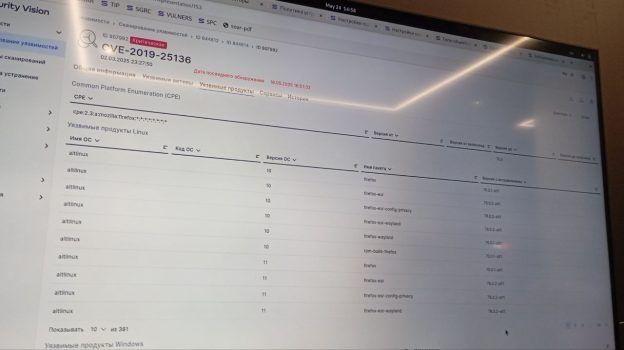

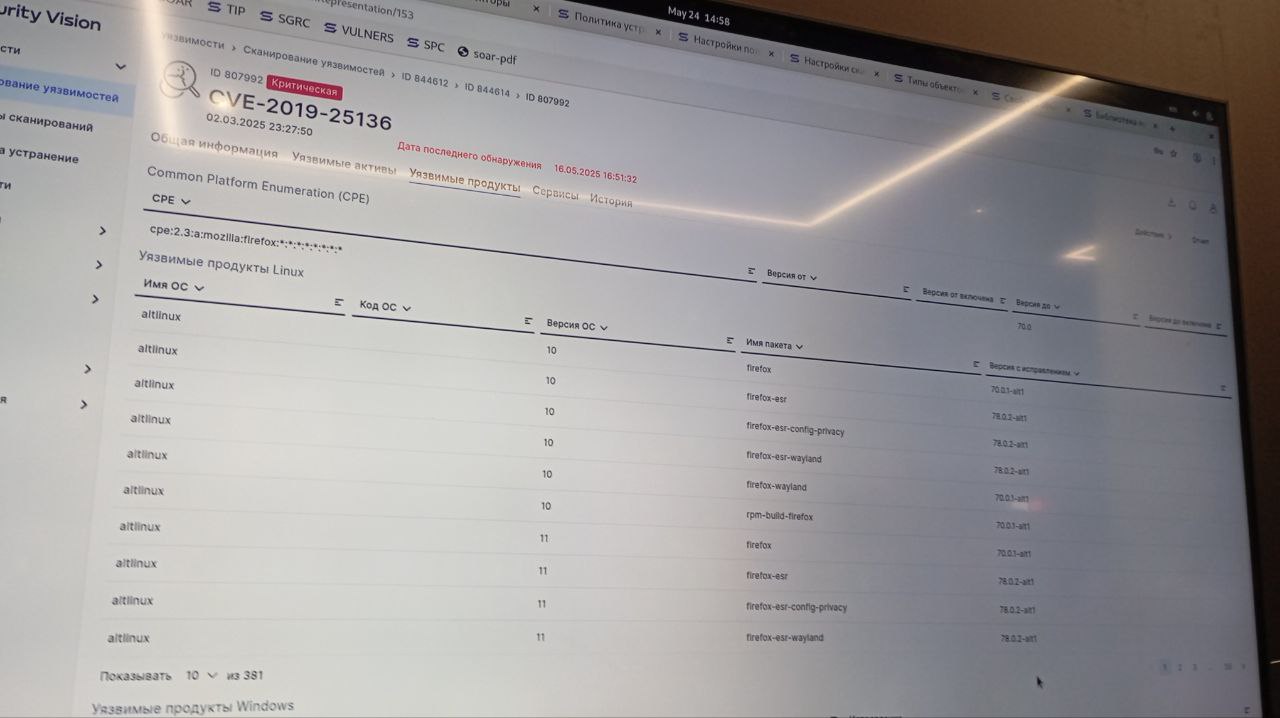

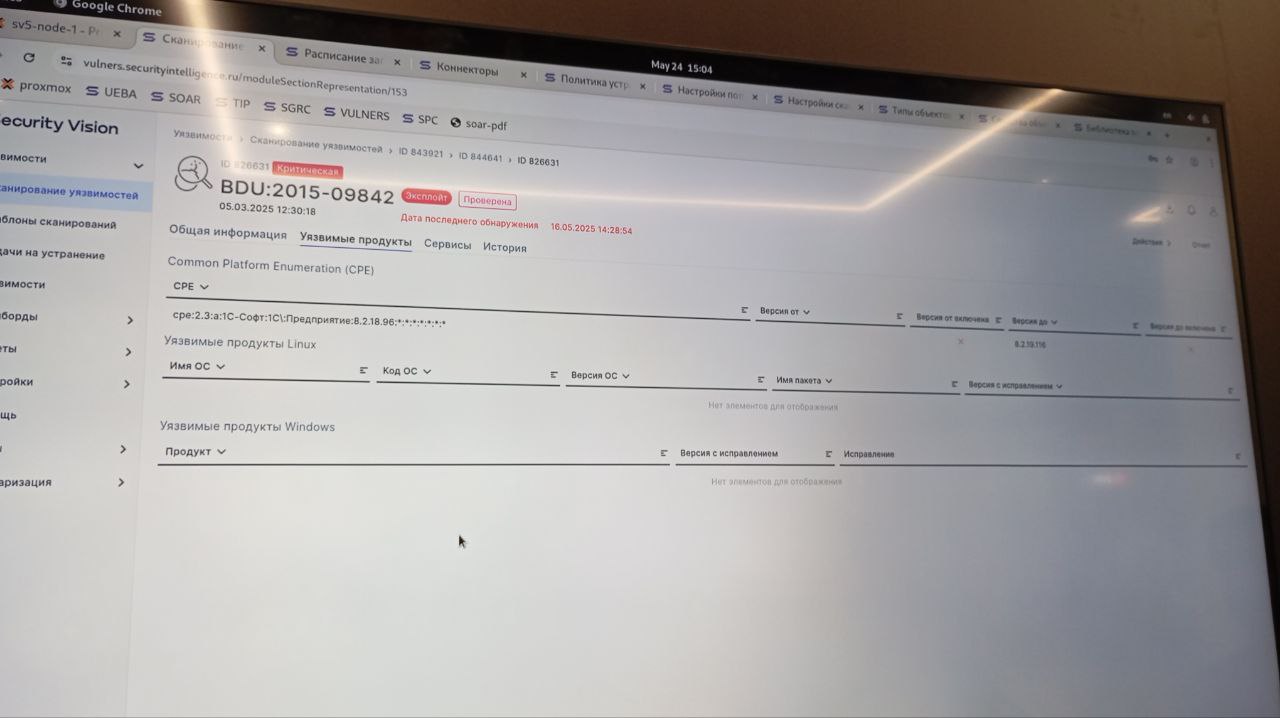

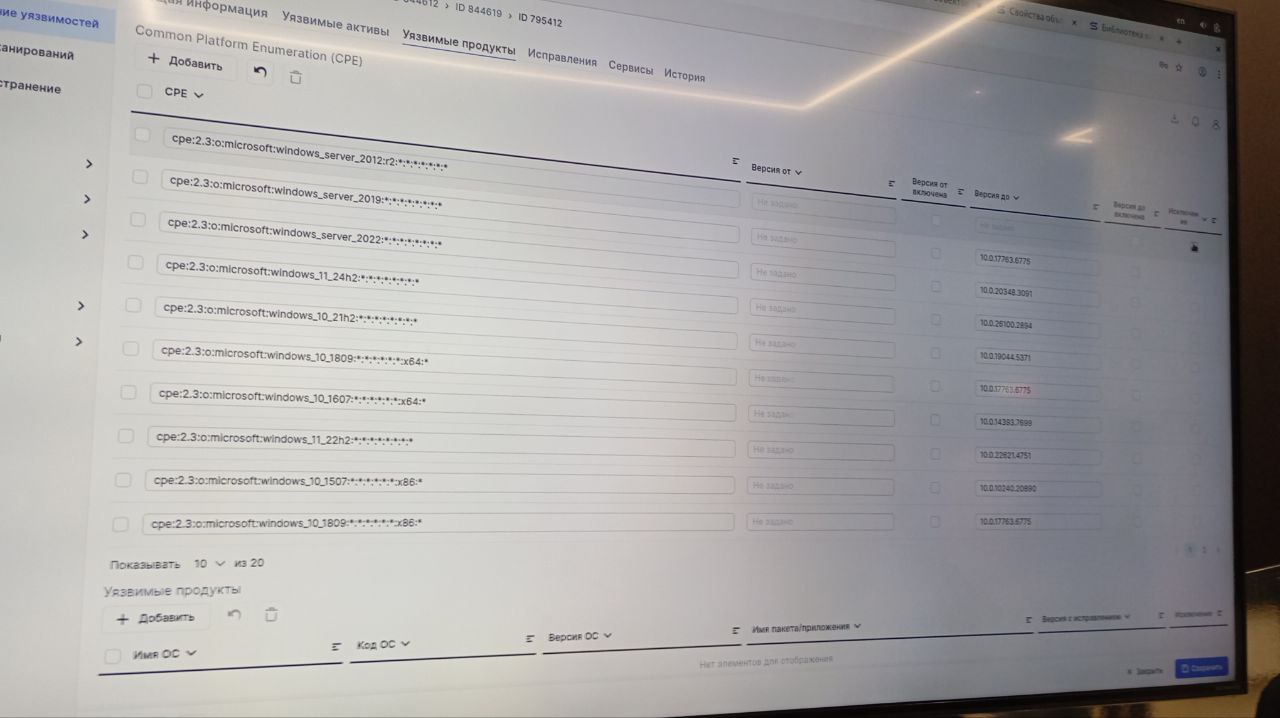

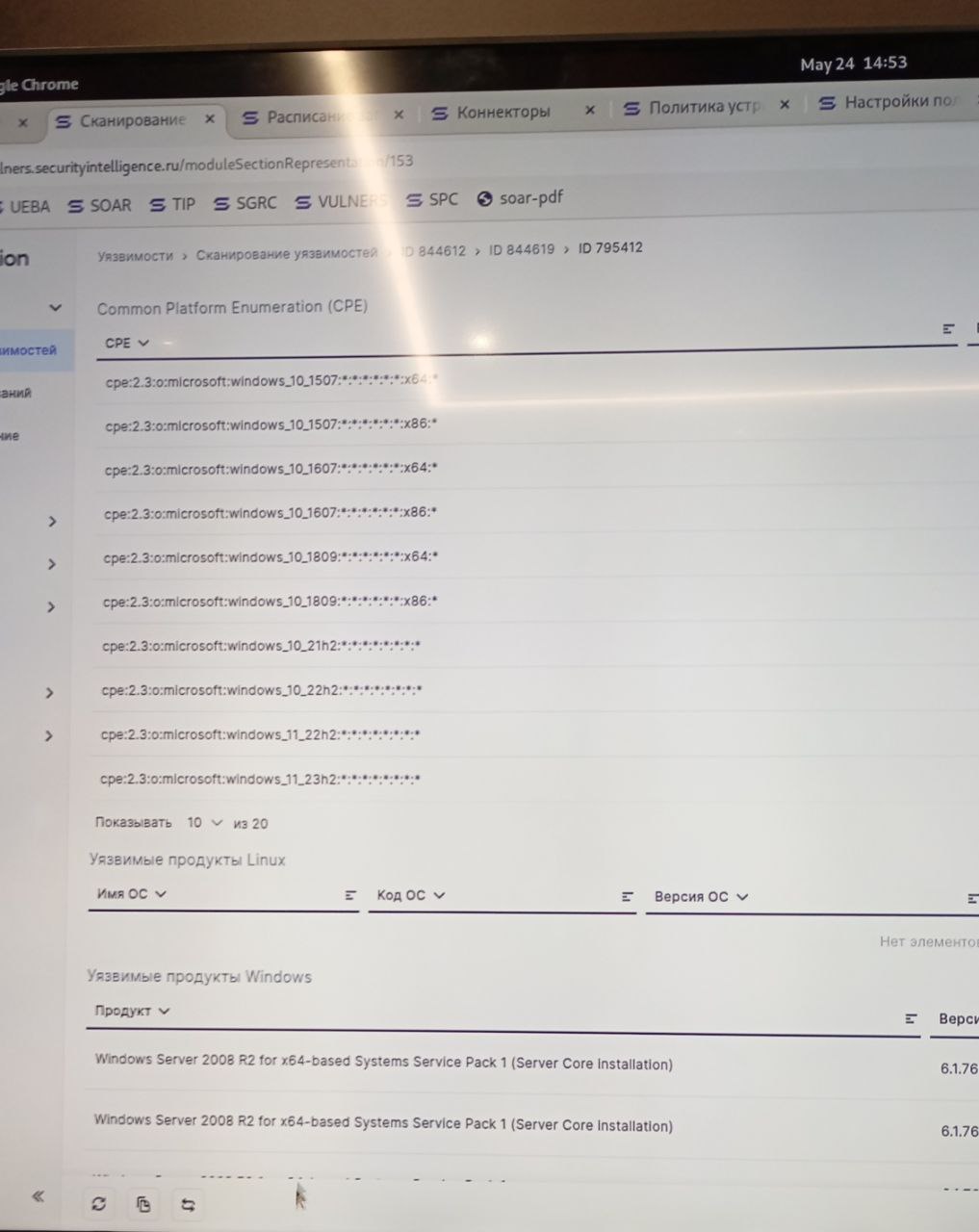

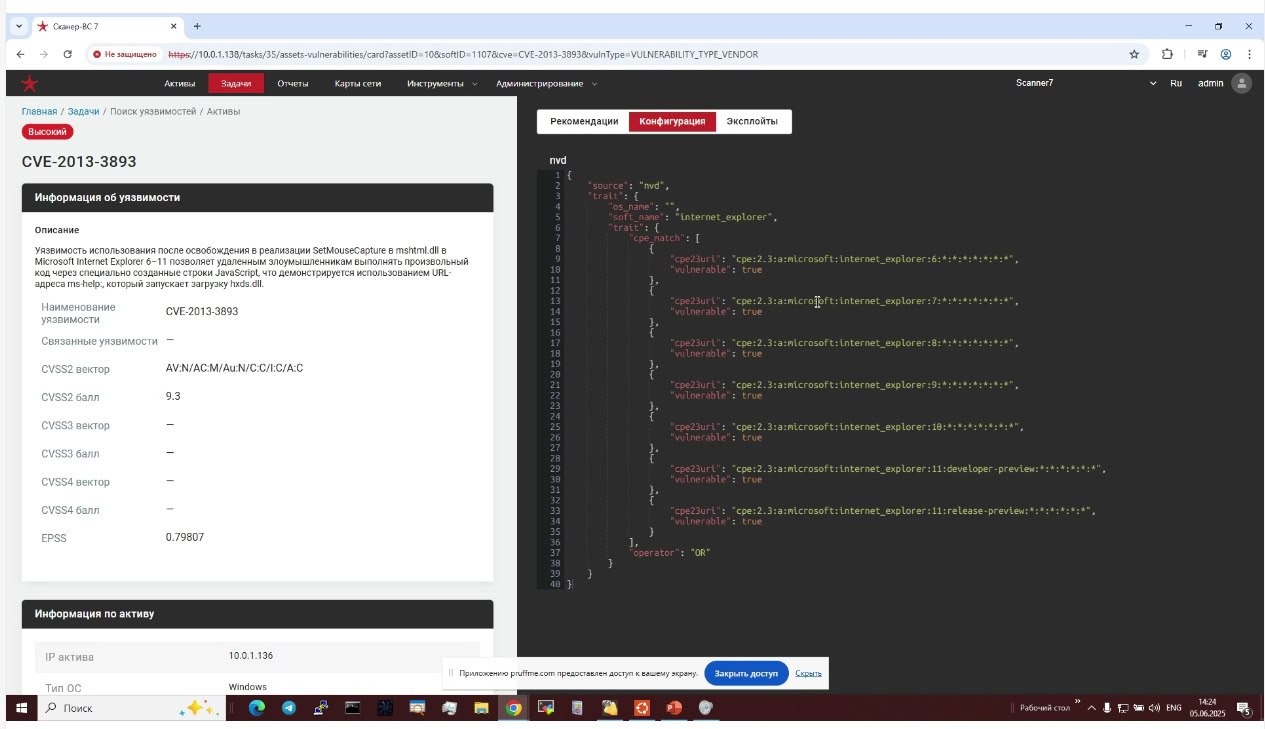

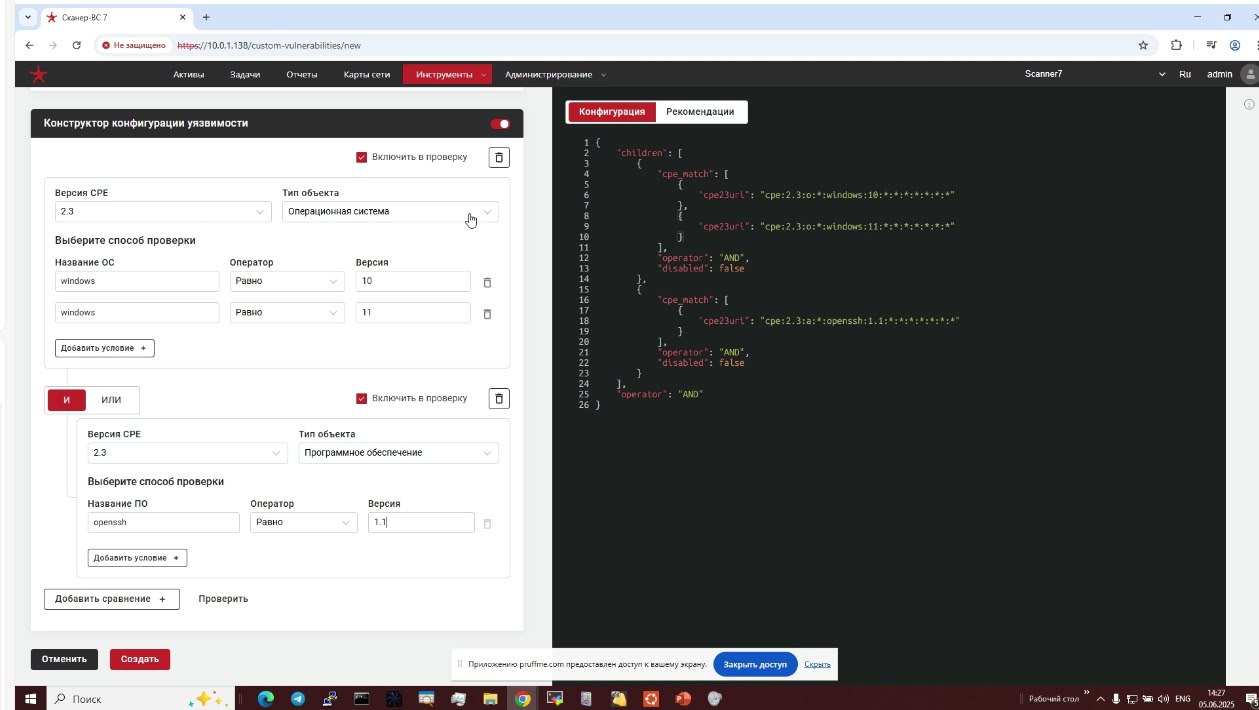

🔹 Детектирование уязвимостей сводится к сравнению установленных и уязвимых версий продуктов. Уязвимые продукты (CPE, Windows, Linux) описаны на одноименной вкладке карточки уязвимости. Их можно редактировать. ✍️👍

В описании уязвимого продукта задают:

🛍️ Для CPE: CPE ID, версии от и до, флажки "версия включена" и "исключение".

🛍️ Для Linux: данные по ОС (имя, код, версия), имя пакета и версию с исправлением.

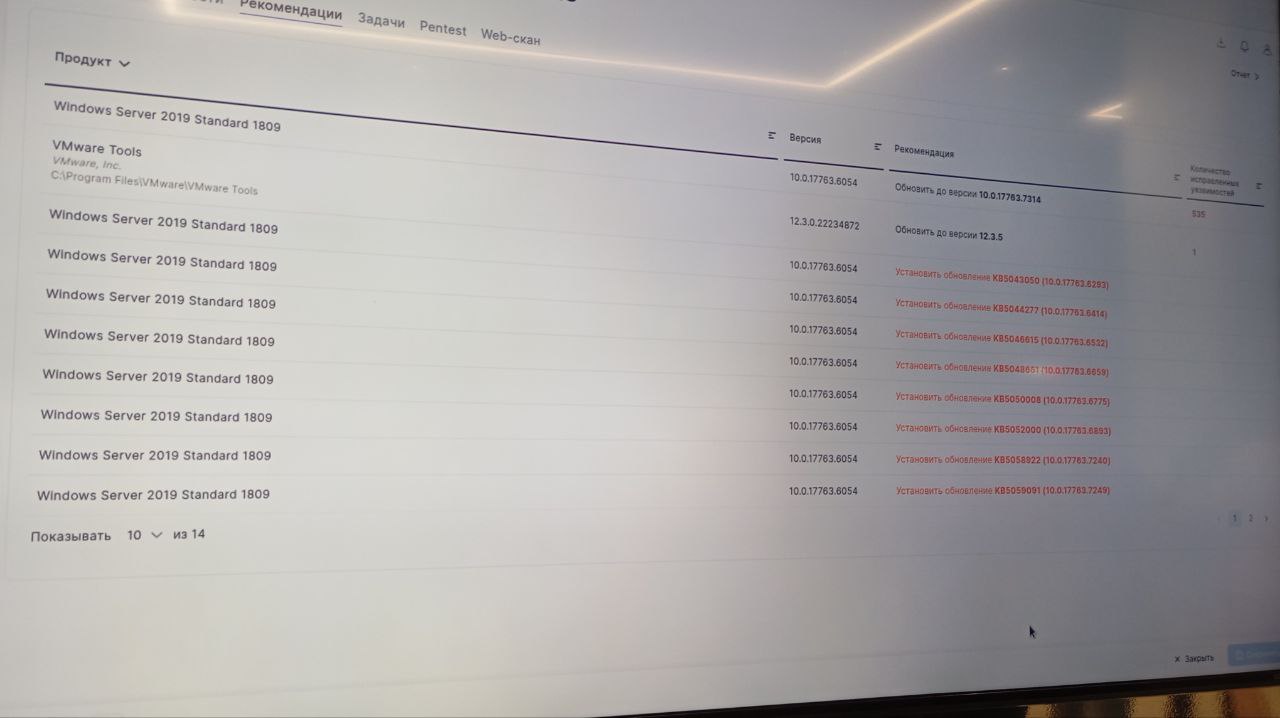

🛍️ Для Windows: имя продукта (в т.ч. Service Pack), версию с исправлением и исправление (?).

Cработки по одному уязвимому продукту достаточно для детекта уязвимости. Установленные и безопасные версии видны на вкладках "Результаты" и "Рекомендации".