Выложил свой перемонтированный доклад с PHDays 2 "Кризис NVD и светлое БуДУщее". Снимали на PHDays в этот раз по-богатому. На несколько камер. Даже летающая камера на кране была. А профессиональная команда в реальном времени сводила это всё в очень красивую картинку. Казалось бы, всё круто. Но при этом переключений на слайды почему-то не было вообще. 🤷♂️ Ни разу. Только съёмки экрана за моей спиной на общих планах. 🤦♂️ Формат съёмки был явно не для технических докладов.

Я выкачал видяшку, чуть подрезал, добавил слайды поверху и стало гораздо смотрибельнее. ✂️👨🎨

🎞 Выложил на VK Видео, Rutube и YouTube.

Удивительно, но с мая месяца доклад не сильно устарел. Кризис NVD не спешит заканчиваться, а команда NIST-а продолжает выкладывать странные послания и демонстрировать свою беспомощность. 🧐

Содержание:

00:00 Приветствие и кто я вообще такой

00:35 О чём будем говорить?

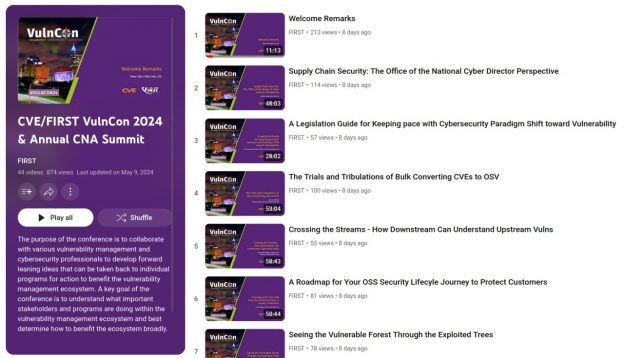

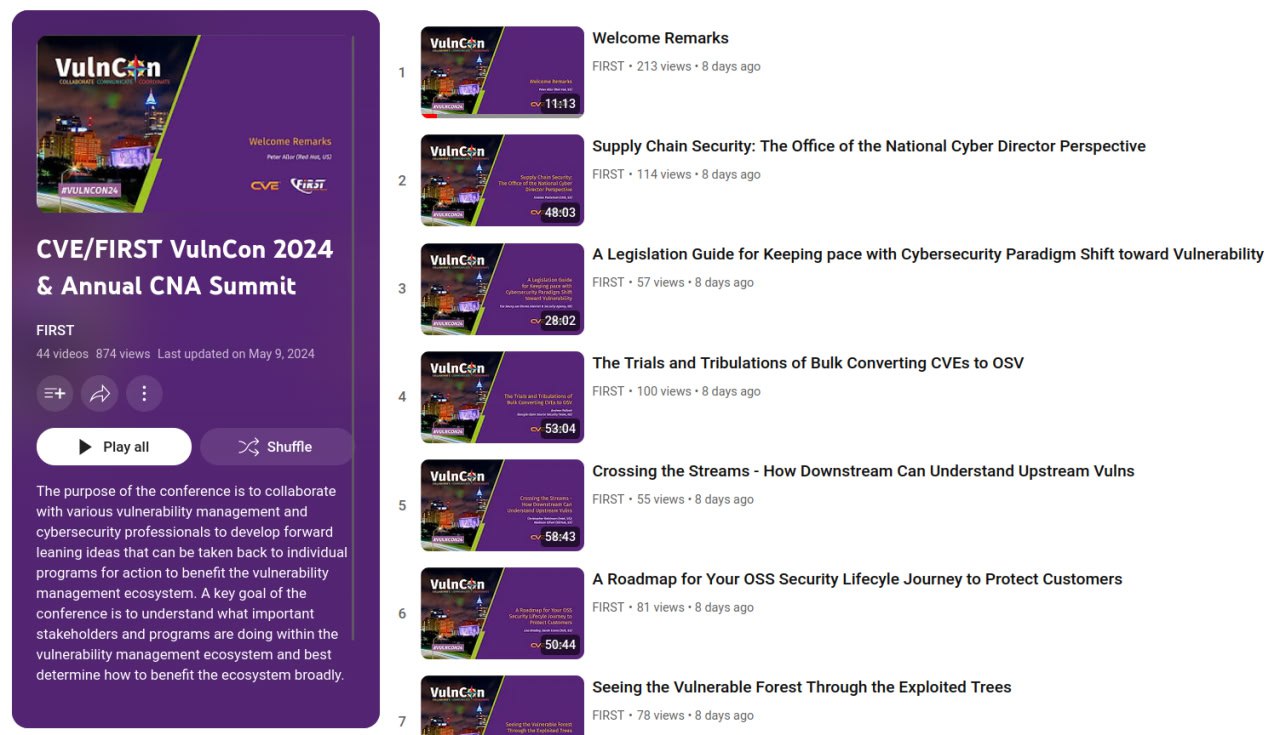

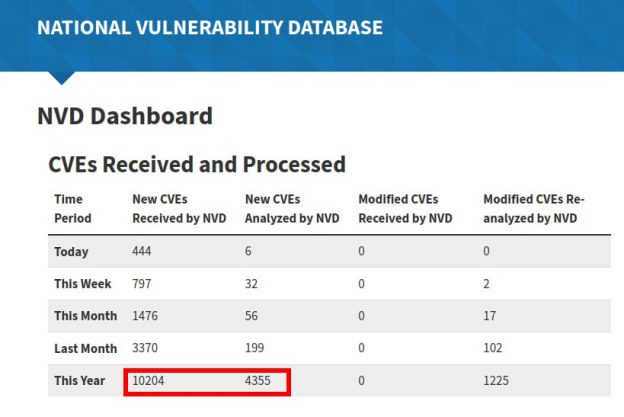

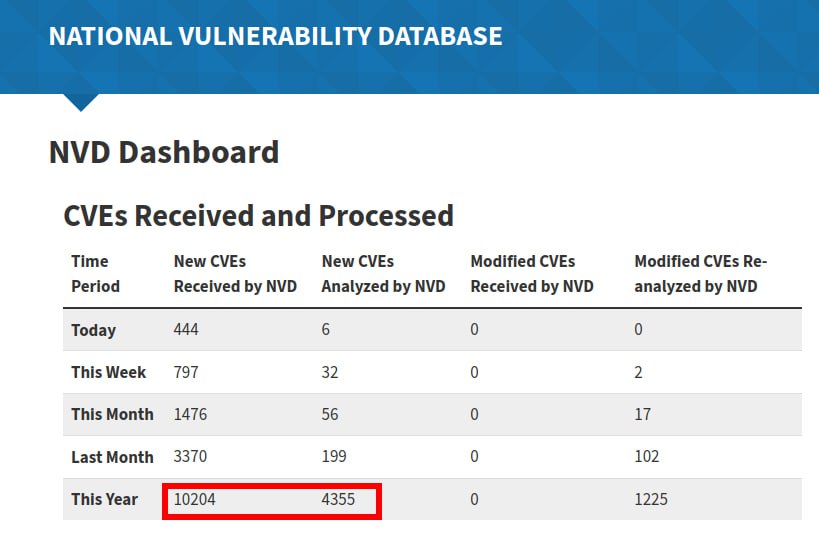

01:02 Как связаны базы NIST NVD и MITRE CVE, почему они растут с ускорением и при этом неполны?

06:44 Как ретроспективно развивался кризис NVD 2024 года?

08:12 В чём важность контента в NVD?

10:42 Чем объясняли кризис NVD в NIST?

12:38 Как реагировало сообщество безопасников на кризис в NVD и чем отвечали на это в NIST?

16:10 Какие меры предлагались сообществом и CISA для уменьшения зависимости от NVD?

18:00 NVD и БДУ ФСТЭК: возможно ли для российских организаций использовать только БДУ?

19:11 Уязвимости, которые присутствуют только в БДУ ФСТЭК: общее количество, распределение по годам, типы уязвимостей, уязвимые продукты; также про использование Vulristics для анализа уязвимостей БДУ

27:32 Выводы

31:11 Вопрос про статусы CVE уязвимостей DISPUTED и REJECTED

32:14 Вопрос про VM продукт для частного использования

34:16 Вопрос про достоверность оценки угроз от ФСТЭК

35:48 Вопрос про проверку причин отсутствия ссылок на CVE в БДУ