Июньский Microsoft Patch Tuesday. Всего 69 уязвимостей, из них 18 набежало между майским и июньским Patch Tuesday. Среди этих набежавших 2 уязвимости с признаками эксплуатации вживую:

🔻 Remote Code Execution - Chromium (CVE-2024-5274, CVE-2024-4947). Обе уязвимости в CISA KEV, эксплоитов пока нет.

Для остальных уязвимостей формальных признаков эксплуатации вживую и публичных эксплоитов пока нет.

В профильных СМИ обращают внимание на эти 2:

🔸 Remote Code Execution - Microsoft Message Queuing (MSMQ) (CVE-2024-30080). У этой уязвимости большой CVSS Score - 9.8. Для получения RCE злоумышленник отправляет специально созданный вредоносный пакет на сервер MSMQ. Уязвимость вполне может стать wormable для Windows серверов с включенным MSMQ. Очень похоже на прошлогоднюю QueueJumper (CVE-2023-21554).

🔸 Denial of Service - DNSSEC (CVE-2023-50868). Уязвимость в валидации DNSSEC. Злоумышленник может вызвать DoS, используя стандартные протоколы для обеспечения целостности DNS. 🤷♂️ Какой-то супер-критичности не вижу, но для MS Patch Tuesday такое редкость, видимо поэтому все пишут.

На что ещё можно обратить внимание:

🔸 Elevation of Privilege - Windows Win32k (CVE-2024-30091), Windows Kernel (CVE-2024-30088, CVE-2024-30099) и Windows Cloud Files Mini Filter Driver (CVE-2024-30085). Почему именно эти? В CVSS от Microsoft значится, что для них есть приватные Proof-of-Concept эксплоиты.

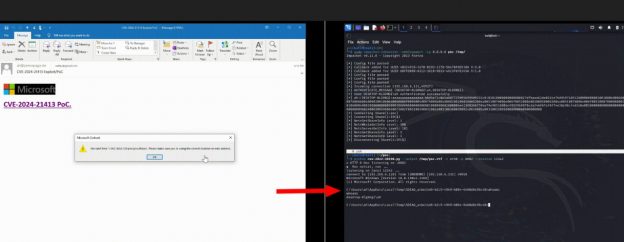

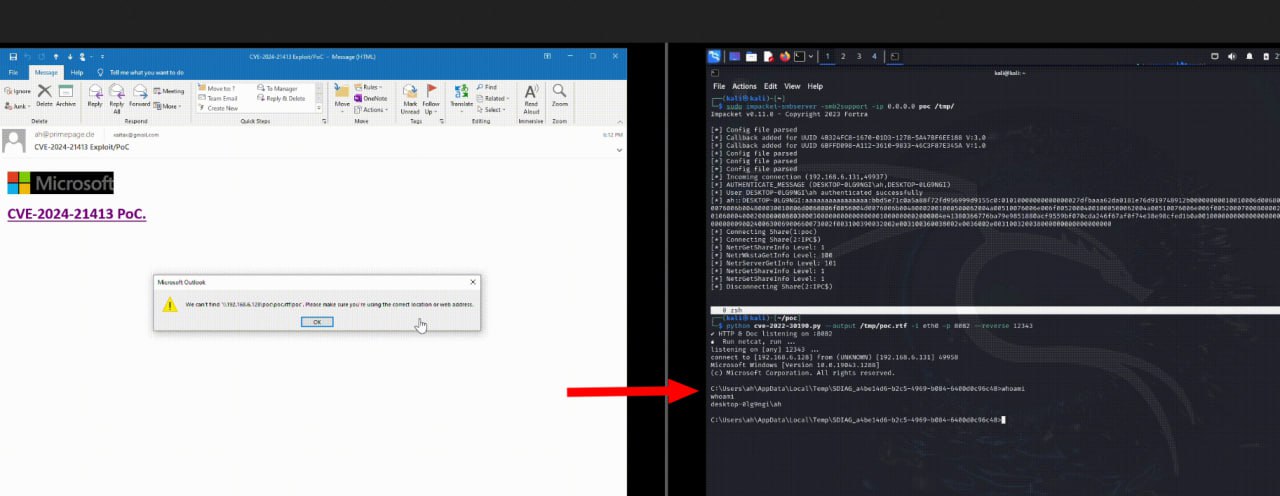

🔸 Remote Code Execution - Microsoft Office (CVE-2024-30101). Это уязвимость Microsoft Outlook. Для успешной эксплуатации этой уязвимости пользователю необходимо открыть вредоносное электронное письмо в уязвимой версии Microsoft Outlook, а затем выполнить некоторые действия, чтобы активировать уязвимость. При этом достаточно открыть письмо в панели предварительного просмотра (Preview Pane). Однако для успешной эксплуатации этой уязвимости злоумышленнику нужно выиграть race condition.

🔸 Remote Code Execution - Microsoft Outlook (CVE-2024-30103). Панель предварительного просмотра (Preview Pane) является вектором. Требуется аутентификация. Уязвимость связана с созданием вредоносных файлов DLL. 🤷♂️

🔸 Remote Code Execution - Windows Wi-Fi Driver (CVE-2024-30078). Злоумышленник может выполнить код в уязвимой системе, отправив специально созданный сетевой пакет. Необходимо находиться в зоне действия Wi-Fi злоумышленника и использовать адаптер Wi-Fi. Звучит забавно, ждём подробностей. 😈

🔸 Remote Code Execution - Microsoft Office (CVE-2024-30104). Злоумышленник должен отправить пользователю вредоносный файл и убедить его открыть этот файл. Панель предварительного просмотра (Preview Pane) НЕ является вектором атаки.