Прожектор по ИБ, выпуск №21 (03.02.2024): LEXXus Якубовича

🔸 Александр Леонов, "Управление уязвимостями и прочее"

🔸 Лев Палей, "Вести из Палей"

🔸 Максим Хараск, "Global Digital Space"

00:00 Здороваемся, радуемся хорошим просмотрам прошлого эпизода, разгоняем про Поле Чудес и Якубовича

02:42 Обсуждаем большое количество мероприятий по ИБ в начале февраля, вспоминаем финку НКВД от кизлярских мастеров

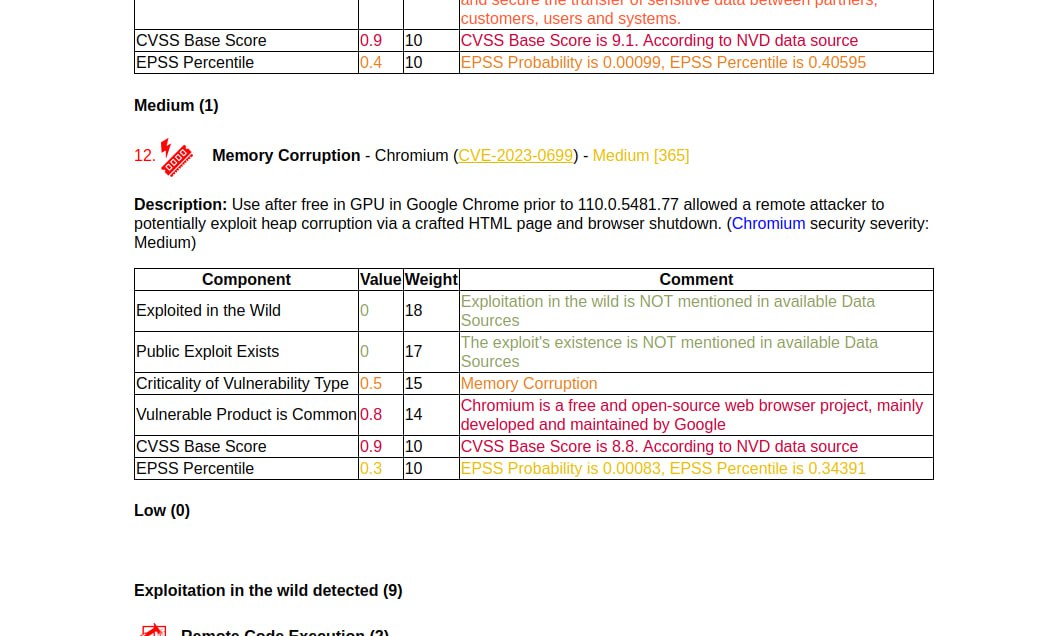

06:12 Qualys нашли очередные EoP уязвимости GNU C / glibc (CVE-2023–6246, CVE-2023–6779 и CVE-2023–6780), позволяющие непривилегированному пользователю получать root-доступ

08:46 Arbitrary File Write уязвимость в GitLab (CVE-2024–0402)

09:41 Обход аутентификации + EoP в Ivanti Connect Secure, Policy Secure VPN и Ivanti Neurons for ZTA (CVE-2024–21893, CVE-2024–21888)

13:21 В доменной зоне .ru сломался DNSSEC

17:16 Слив данных из Cloudflare

21:05 Мемчик 🤡: Lazarus использует новую малварь

22:31 Avast полностью ушёл из России

25:05 В Бразилии мошенники развели одну из поклонниц сэра Льюиса Хэмилтона на деньги. Внезапно вспоминаем и про сэра Элтона Джона.

28:19 Подозреваемого в убийстве по ошибке выпустили из тюрьмы после киберинцидента, прямо как в первой серии LEXX‑а (Yo Way Yo Home Va Ya Ray… 🙂🪲)

31:29 Обсуждаем пост Алексея Лукацкого про сурдопереводчицу-мошенницу и показатели квалификации нанимаемого на работу ИБшника

49:59 В Москве арестовали хакера за DDoS-атаки на объекты критической информационной инфраструктуры. Я там зачитываю из 274.1 УК РФ, но из первой части, а не из четвертой, так что не до 5 лет, а до 8. #

54:09 Mr. X посмотрел новую Мастер и Маргариту и прощается с вами