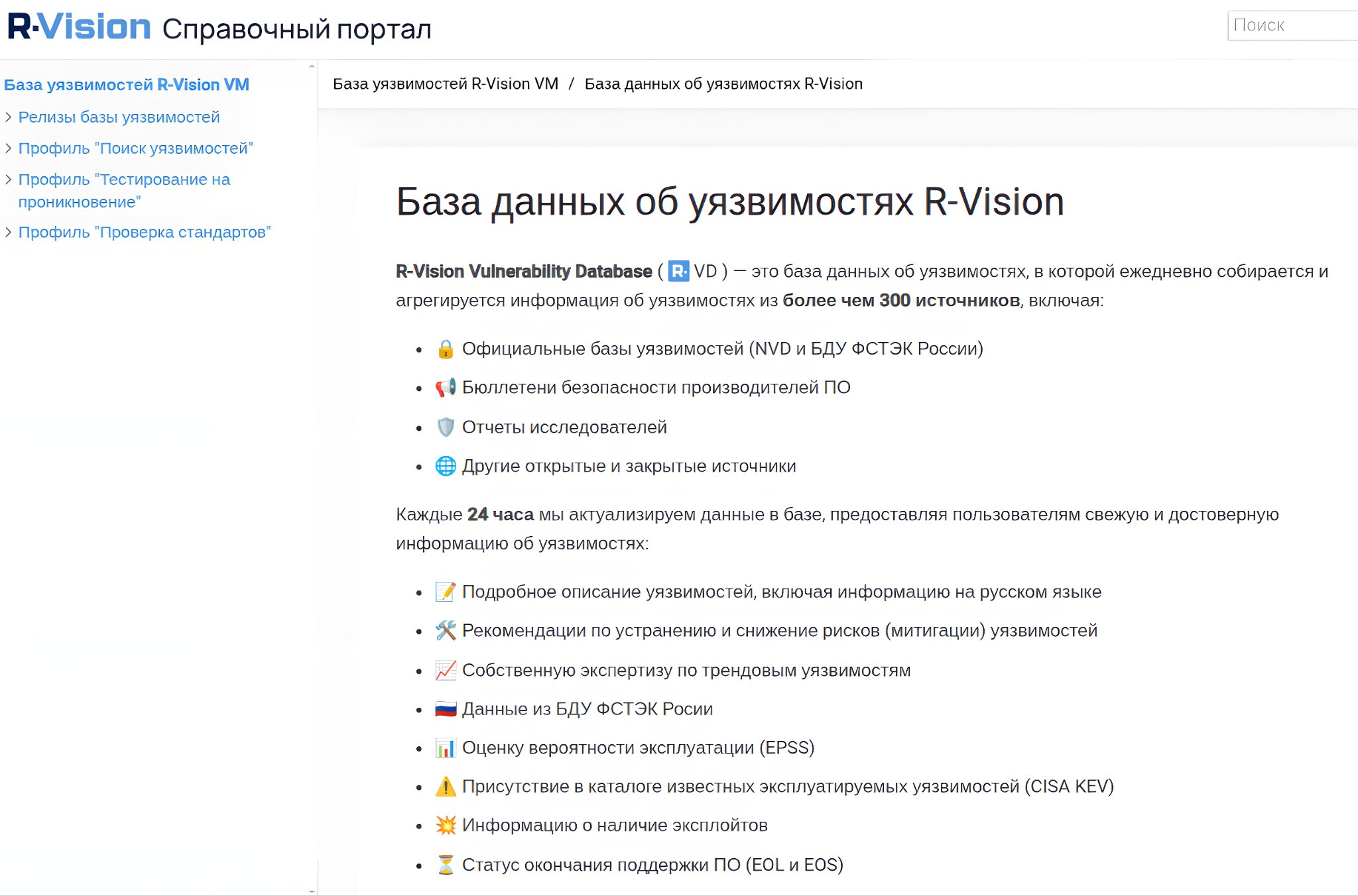

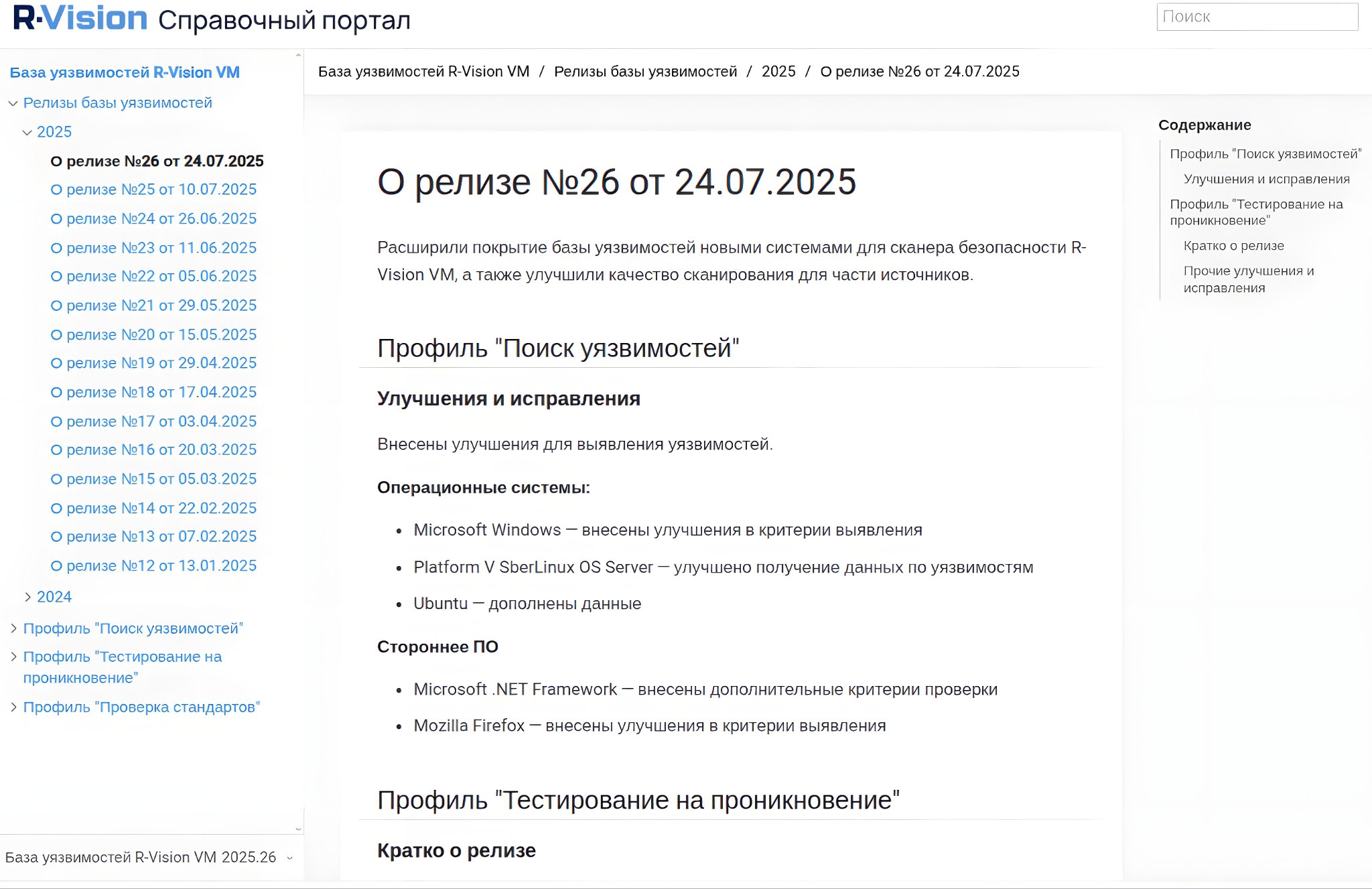

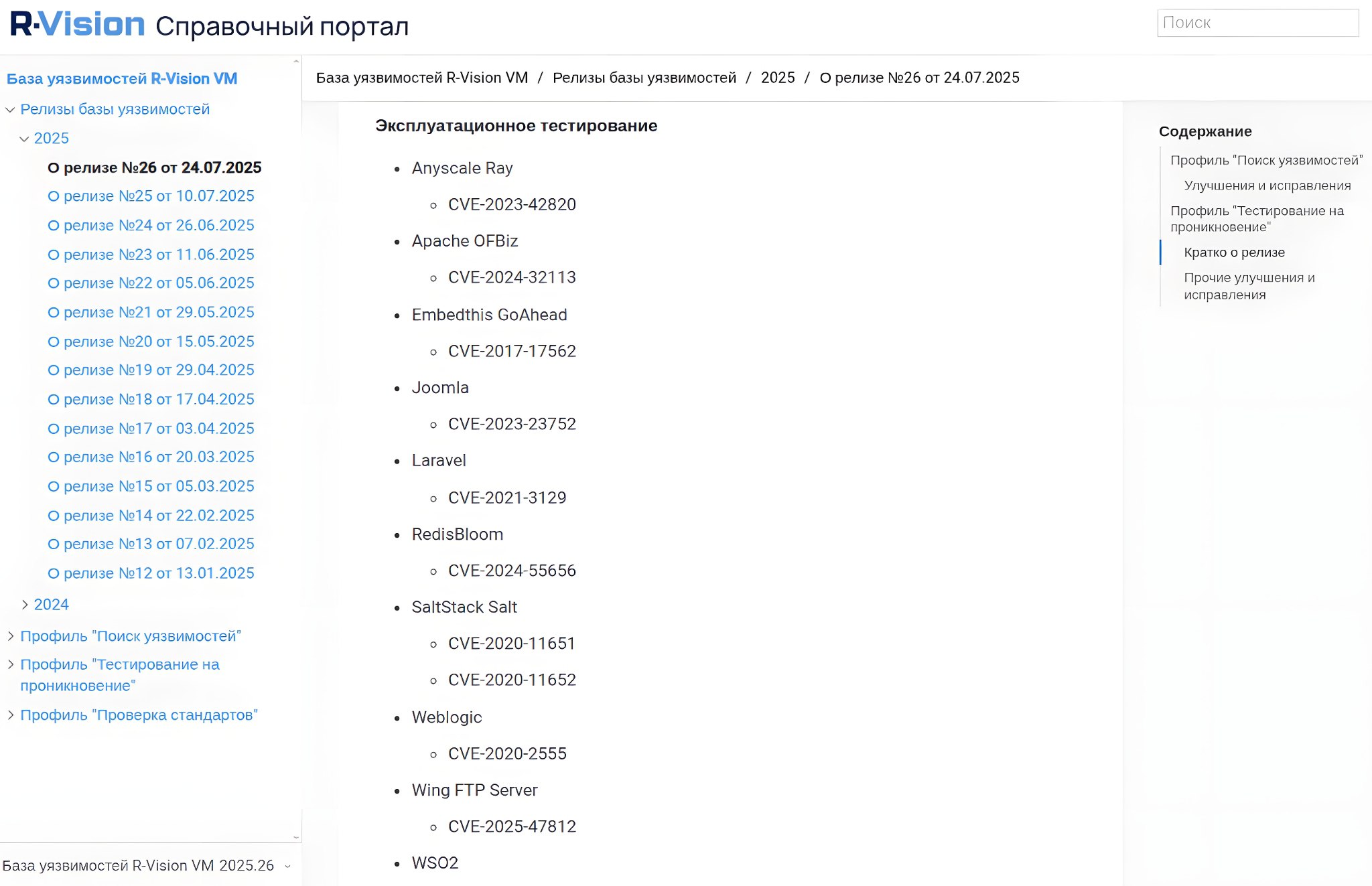

Общие сведения о базе уязвимостей R-Vision VM. Выпишу некоторые моменты по итогам сегодняшнего вебинара.

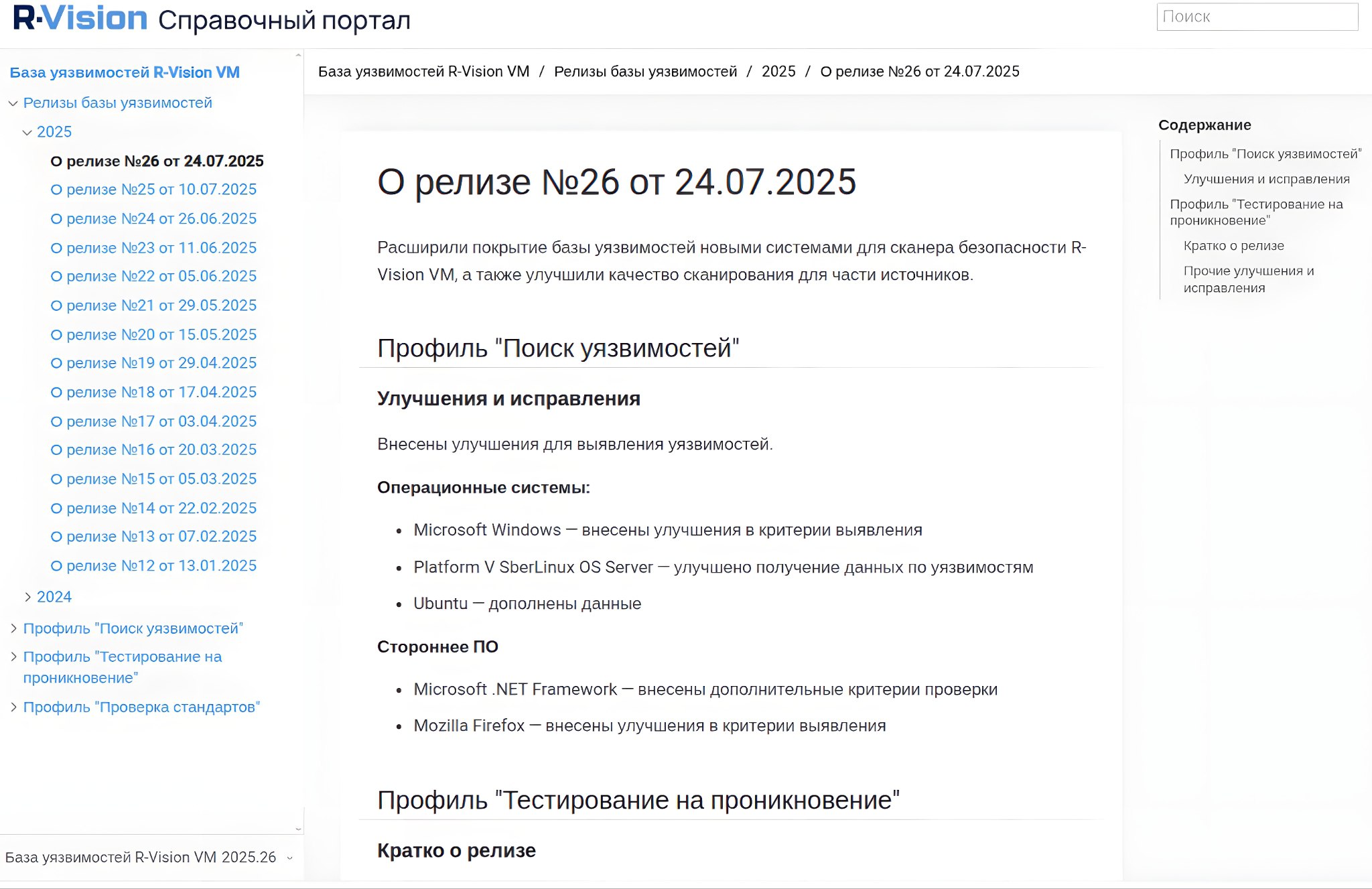

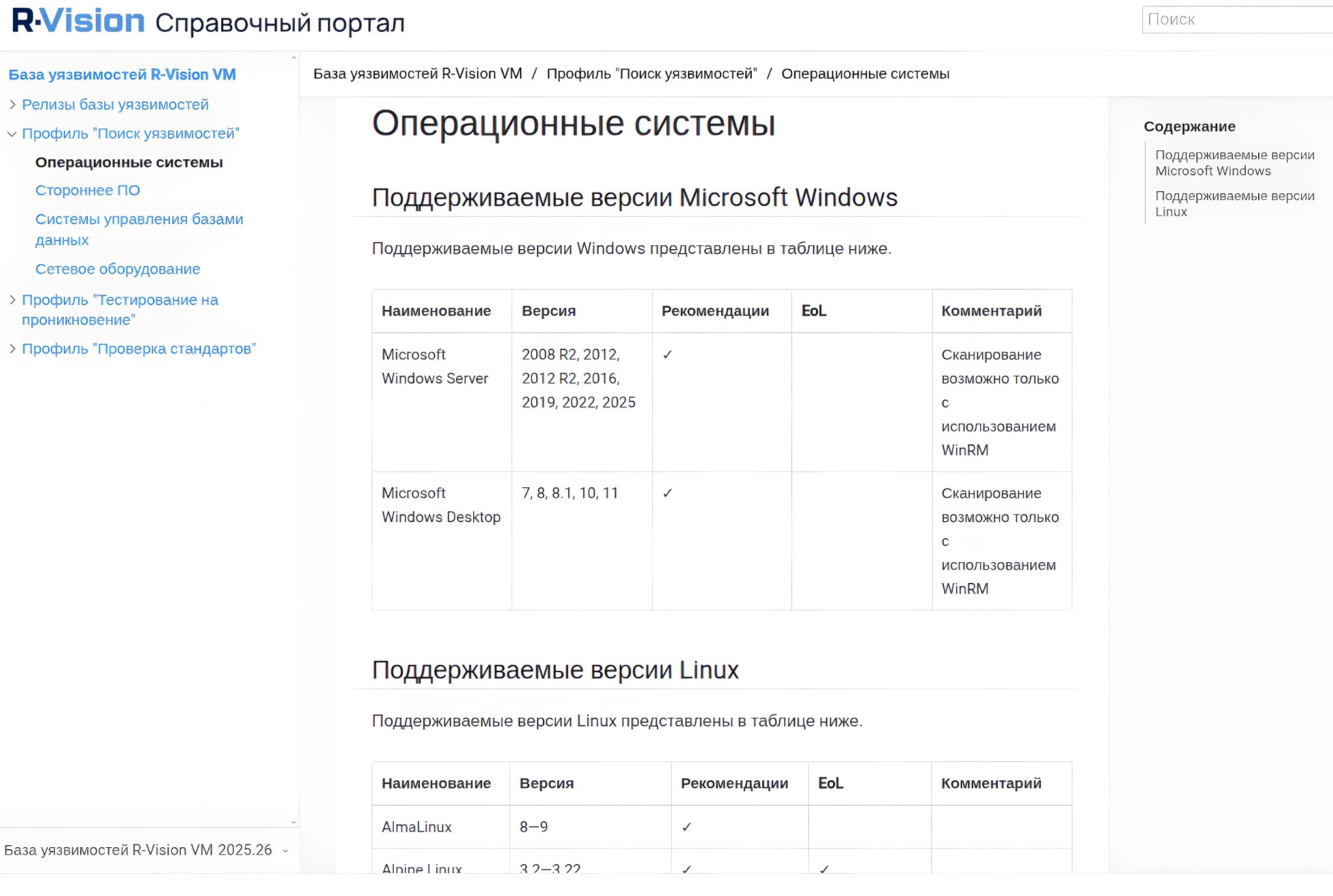

🎯 При формировании своей базы уязвимостей R-Vision делали упор на качестве (актуальности данных и корректности логики детектирования), независимости от единственного источника (к которому могут закрыть доступ), максимизации охвата ИТ-инфраструктуры заказчиков и быстроте добавления новых источников.

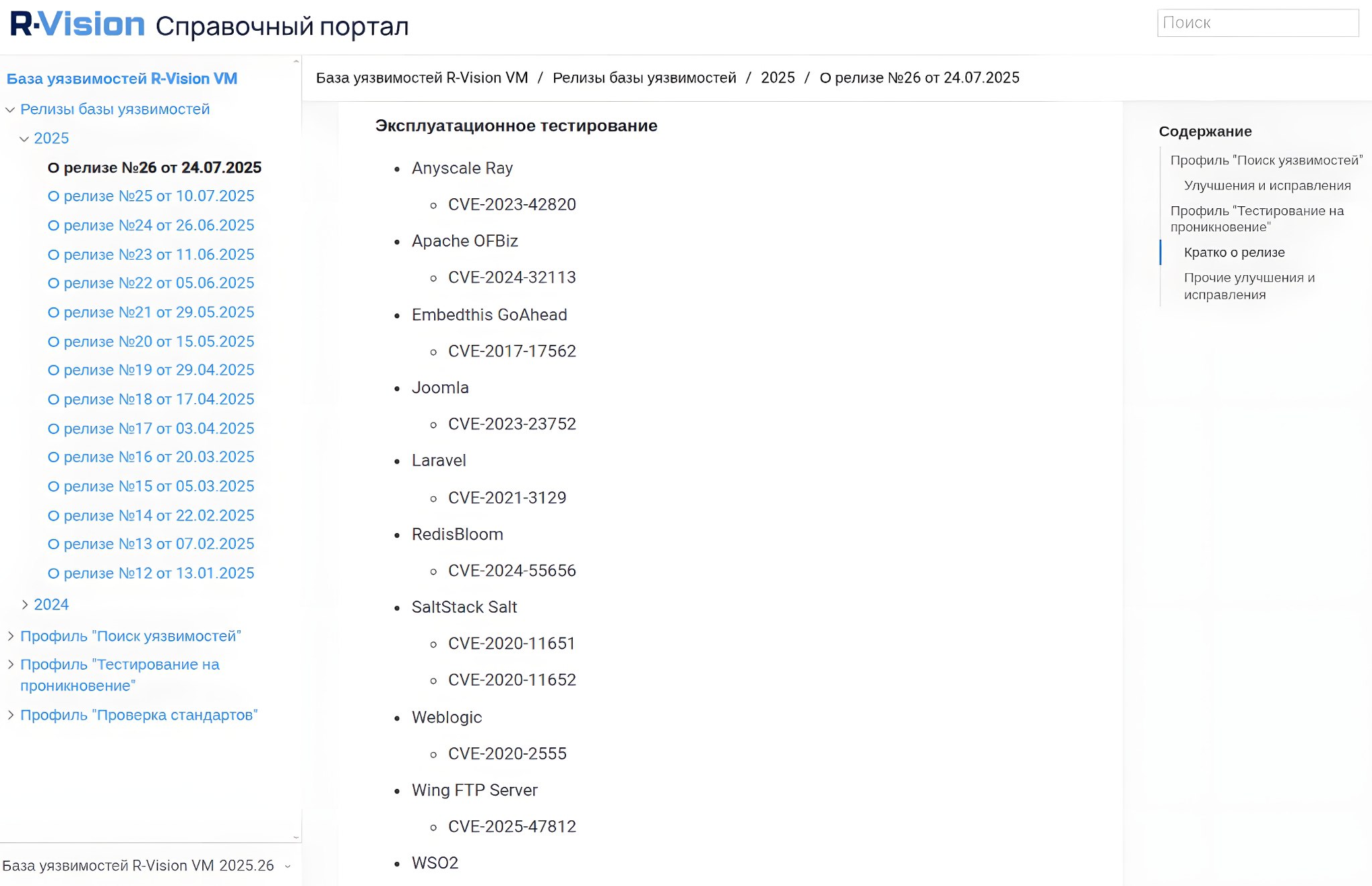

🧠 Смотрели разные варианты и форматы описания правил детектирования, включая CSAF CVRF. В результате приняли решение пилить самим в OVAL-like формате (в JSON с упрощёнными проверками, +- похоже на мои задумки с SOVA). При этом они могут быстро добавлять источники в формате OVAL - срок от 7 дней. Говорят, что прямо в ходе пилота добавляли правила детектирования уязвимостей ОС. Но вообще для формирования правил детектирования и обогащения базы могут принимать и конвертировать любые фиды.

✅ Compliance-проверки они пишут не в своём OVAL-like формате, а на YAML с VRL-логикой.