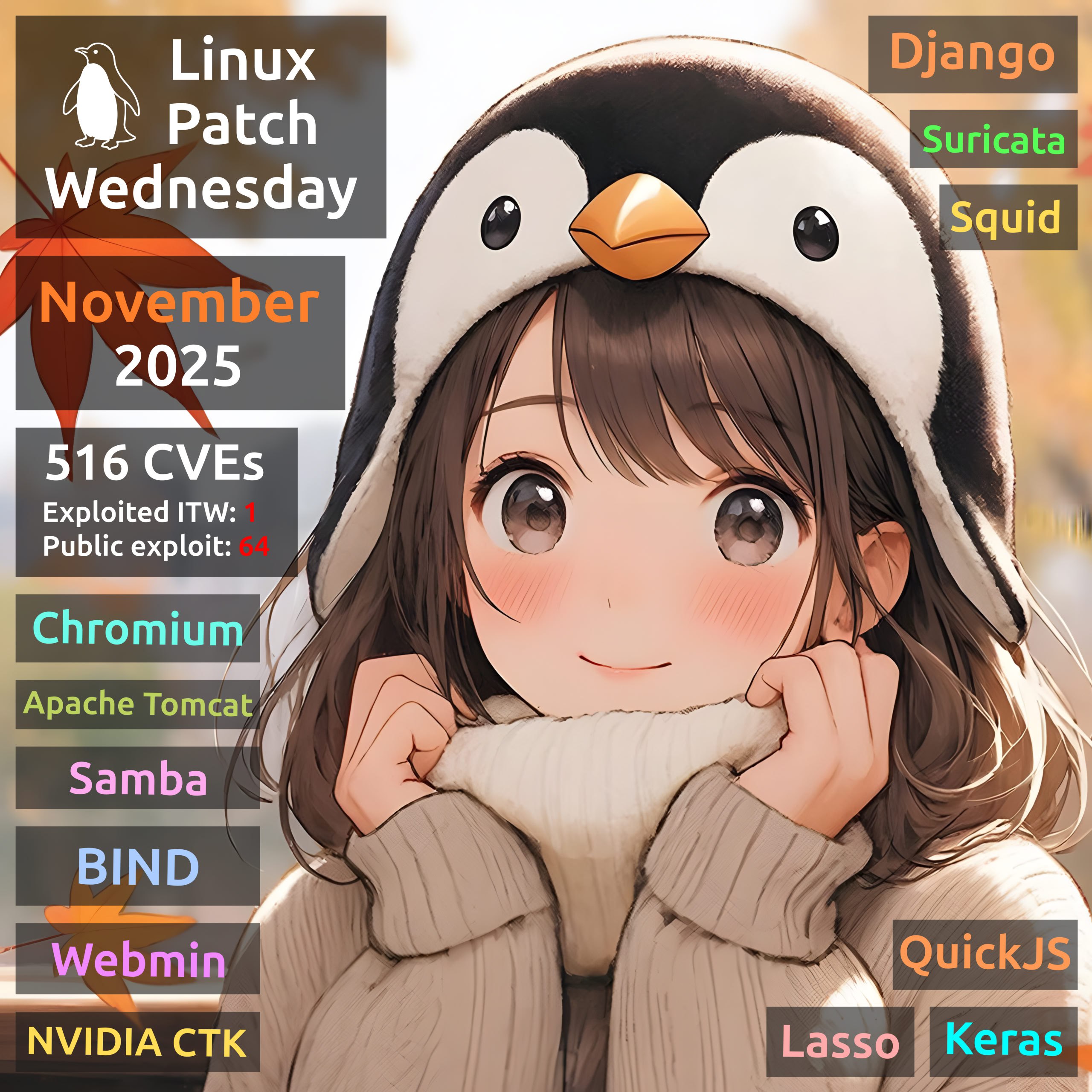

Ноябрьский Linux Patch Wednesday. В ноябре Linux вендоры начали устранять 516 уязвимостей, в полтора раза меньше, чем в октябре. Из них 232 в Linux Kernel. Для одной уязвимости есть признаки эксплуатации вживую:

🔻 MemCor - Chromium (CVE-2025-13223). В CISA KEV с 19 ноября.

Ещё для 64 уязвимостей доступны публичные эксплоиты или имеются признаки их существования. Можно выделить:

🔸 RCE - Samba (CVE-2025-10230), Apache Tomcat (CVE-2025-55752), NVIDIA Container Toolkit (CVE-2024-0132, CVE-2025-23359), Lasso (CVE-2025-47151), QuickJS (CVE-2025-62494), Keras (CVE-2025-9905)

🔸 SQLi - Django (CVE-2025-64459)

🔸 InfDisc - Webmin (CVE-2024-44762), Squid (CVE-2025-62168), BIND (CVE-2025-31133), QuickJS (CVE-2025-62492, CVE-2025-62493)

🔸 SFB - BIND (CVE-2025-40778)

🔸 AuthBypass - Webmin (CVE-2025-61541)

🔸 MemCor - Suricata (CVE-2025-59150)