Вышла статья с PoC-ом для Apache Struts2 RCE (CVE-2023-50164). Также Shadowserver пишут, что пошли попытки эксплуатации. Не затягивайте с обновлением, кажется тема будет громкая.

Вышла статья с PoC-ом для Apache Struts2 RCE (CVE-2023-50164). Также Shadowserver пишут, что пошли попытки эксплуатации. Не затягивайте с обновлением, кажется тема будет громкая.

🟥 Экспертный центр PT пока относит к трендовым 2 уязвимости из декабрьского Patch Tuesday. И это не те уязвимости, на которые можно было подумать и о которых все пишут. Это две малозаметные EoPшки:

🔻 Elevation of Privilege - Windows Ancillary Function Driver for WinSock (CVE-2023-35632). В этом году был прецедент, когда EoP в Windows Ancillary Function Driver for Winsock (CVE-2023-21768) довели до эксплоита за 24 часа. В январе вышла уязвимость, в марте уже был модуль в Metasploit. Расковыряют ли в этот раз? Посмотрим. 🍿

🔻 Elevation of Privilege - Windows Win32k (CVE-2023-36011). EoP эксплоиты для Win32k появляются очень часто и обновления для этой конкретной CVE выпустили для всех версий Windows, начиная с Windows Server 2012. 🕵♂

Остальные уязвимости, несмотря на занимательные описания, пока не дотягивают до трендовых. Но это вовсе не значит, что их не нужно исправлять. Очень даже нужно. 😉

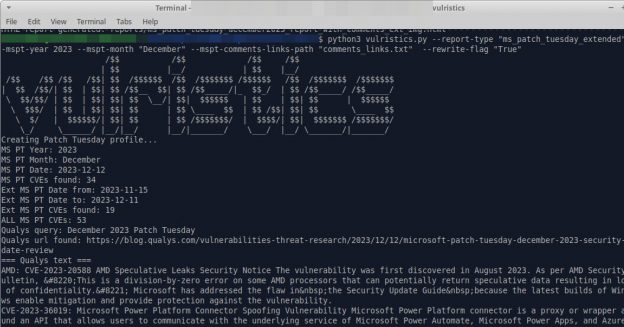

Декабрьский Microsoft Patch Tuesday. Всего 34 уязвимости. С набежавшими с ноября - 53.

🔻 Наиболее критичная это Memory Corruption - Chromium (CVE-2023-6345). Это уязвимость в Skia, о которой я уже писал. Есть признаки эксплуатации вживую.

Для других уязвимостей нет эксплоитов и признаков эксплуатации вживую.

🔸 RCE - Windows MSHTML Platform (CVE-2023-35628). По данным Microsoft, злоумышленник может отправить специальное email-сообщение, которое будет автоматически обработано при получении Microsoft Outlook (до просмотра в Preview Pane). 🔥

🔸 RCE - Internet Connection Sharing (ICS) (CVE-2023-35630, CVE-2023-35641). Эксплуатация через отправку вредоносного DHCP-запроса на сервер ICS. Можно получить SYSTEM. 🔥

🔸 EoP - Windows Kernel (CVE-2023-35633 и штук 5 других). Подъём до SYSTEM.

Остальное какое-то неинтересное. 🤷♂️

Минорная, но забавная уязвимость в Counter-Strike 2. CS2 это новая версия контры, которая вышла в конце сентября.

Как видим на скриншоте, у одного из игроков в имени есть HTML код, а именно тег для подгрузки изображения со внешнего сервера. Игрок инициирует голосование на кик самого себя. Как видим, у других игроков код отрабатывает и картинка подгружается. А это значит, что владелец сервера собрал ip-адреса других игроков и может попробовать с ними что-нибудь сделать нехорошее, например попробовать заDDoSить. 🤔

А можно было Java Script выполнять? Пишут, что нет, это не XSS. Только HTML.

Уязвимость запатчили вчера, обновляйтесь. 🎮

RCE уязвимость в Apache Struts2 (CVE-2023-50164). Как тут не вспомнить прошлую громкую RCE-шку в Apache Struts2 CVE-2017-5638, которая привела к взлому Equifax в 2017 с утечкой ~200 млн. приватных записей клиентов и штрафом на $700+ млн. 🙂

В этот раз пока не видно сообщений об эксплуатации вживую и эксплоитов в паблике. В бюллетене пишут:

"Злоумышленник может манипулировать параметрами загрузки файлов, чтобы реализовать paths traversal, и в некоторых случаях это может привести к загрузке вредоносного файла, который можно использовать для удаленного выполнения кода."

Уязвимы версии:

🔻 Struts 2.0.0 - Struts 2.3.37 (EOL)

🔻 Struts 2.5.0 - Struts 2.5.32

🔻 Struts 6.0.0 - Struts 6.3.0

Для исправления нужно обновиться до Struts 2.5.33, Struts 6.3.0.2_ или более новой версии.

Не будьте эквифаксами, отслеживайте уязвимости в используемых веб-фреймворках и обновляйтесь заранее! 😉

Прожектор по ИБ, выпуск №15 (09.12.2023): Нейролингвистические атаки на ИИ

🔸 Александр Леонов, "Управление уязвимостями и прочее"

🔸 Лев Палей, "Вести из Палей"

🔸 Максим Хараск, "Global Digital Space"

00:00 Здороваемся и смотрим статистику по прошлому эпизоду

01:56 Про конференцию Код ИБ Итоги 2023

08:14 Фишинговая атака на админов WordPress и настоящая RCE

13:39 У NVD превратятся в тыкву фиды и API 1.0, что делать?

17:36 Нейролингвистические атаки на ИИ и автоматическая конвертация BASH в Python

26:00 Стратегия развития области связи

34:17 Премия Киберпросвет

38:59 Прощание от Mr.X

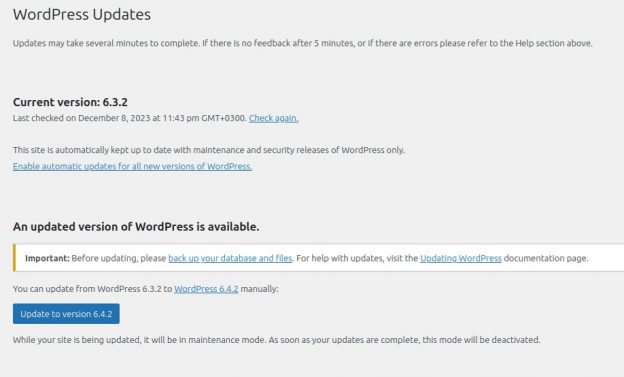

Вышло обновление, исправляющее RCE уязвимость в WordPress. Уязвимость исправляется в версии 6.4.2. CVE-шки нет и вендор характеризует её неопределенно:

"Уязвимость удаленного выполнения кода, которая не может быть использована напрямую в ядре, однако команда безопасности считает, что существует потенциал высокой критичности (severity) в сочетании с некоторыми плагинами, особенно при мультисайтовых инсталляций (multisite installs)." 🤷♂️

Patchstack пишут, что уязвимость экслуатабельна только в сочетании с другой PHP object injection уязвимостью. Пишут, что уязвимы версии 6.4.0 и 6.4.1, однако рекомендуют:

"как можно скорее обновить свой сайт до версии 6.4.2, даже если вы не используете версию 6.4.0 или 6.4.1."

При этом 6.4.2 это не security release, и автоматическое обновление, как видно на скриншоте, может не отрабатывать. 🤔

Имхо, лучше всё же перестраховаться и

🔹 прожать обновление до 6.4.2

🔹 перевести в сайт в режим "Automatic updates for all WordPress versions"

Это мой личный блог. Всё, что я пишу здесь - моё личное мнение, которое никак не связано с моим работодателем. Все названия продуктов, логотипы и бренды являются собственностью их владельцев. Все названия компаний, продуктов и услуг, упоминаемые здесь, упоминаются только для идентификации. Упоминание этих названий, логотипов и брендов не подразумевает их одобрения (endorsement). Вы можете свободно использовать материалы этого сайта, но было бы неплохо, если бы вы разместили ссылку на https://avleonov.ru и отправили мне сообщение об этом на me@avleonov.com или связались со мной любым другим способом.