Снова забавное от CNews: cтатья "96% компаний в России можно взломать с помощью старых уязвимостей, которые уже описаны в Сети". 🙂

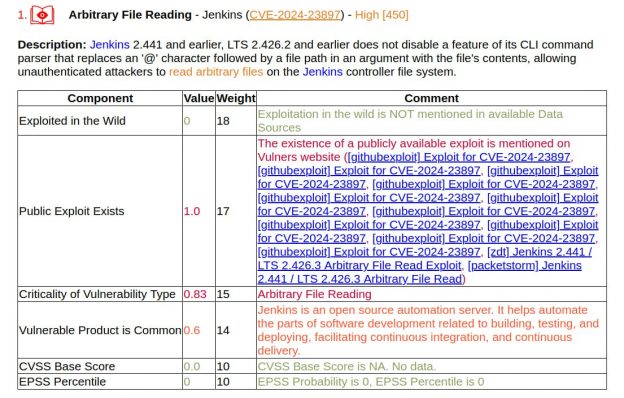

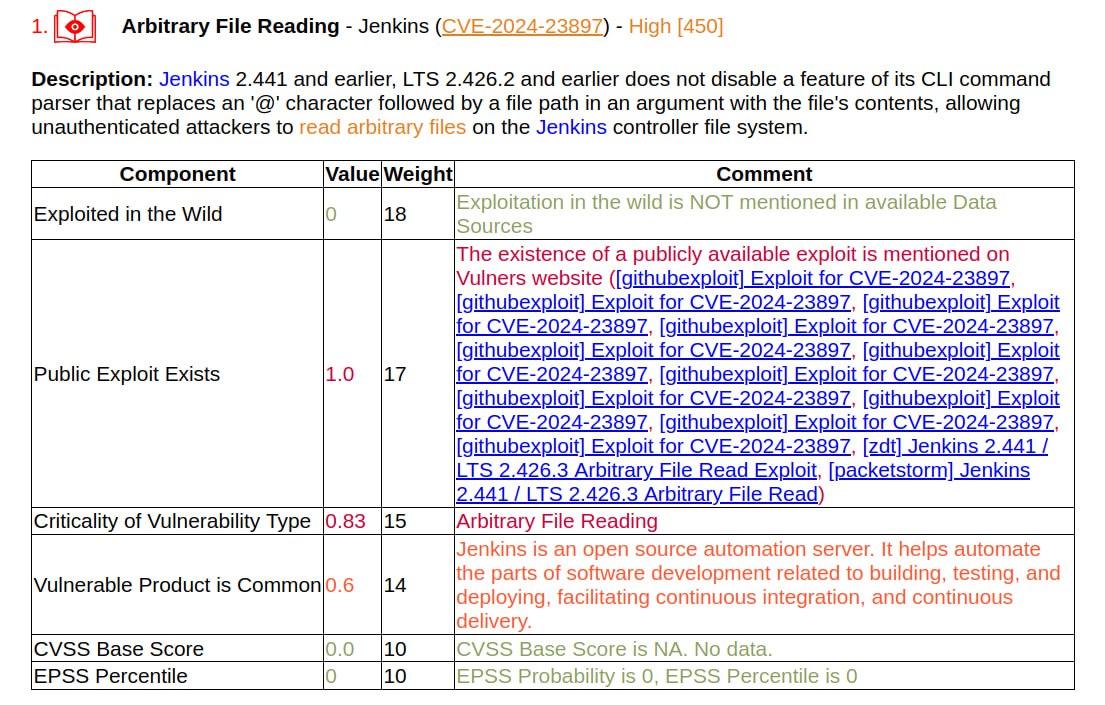

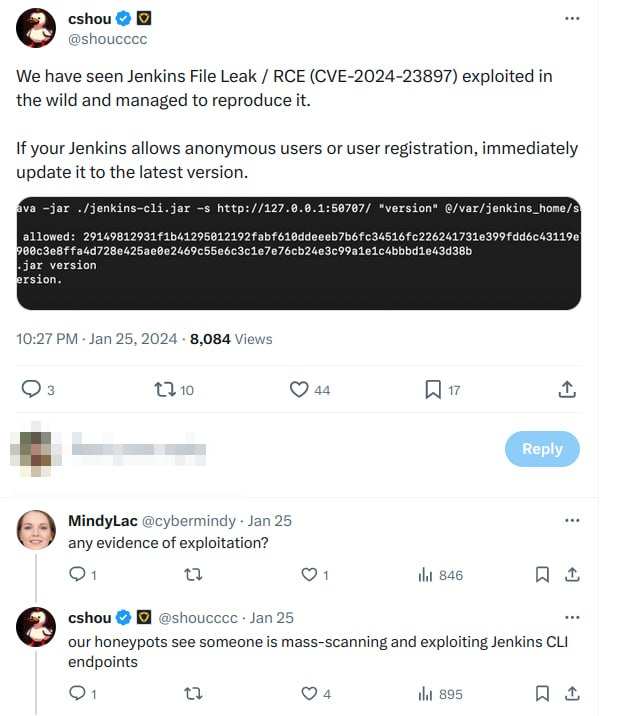

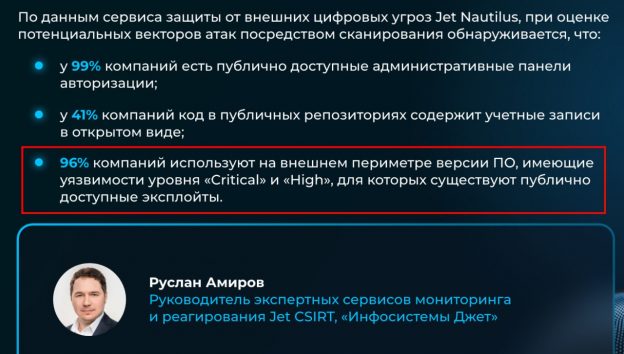

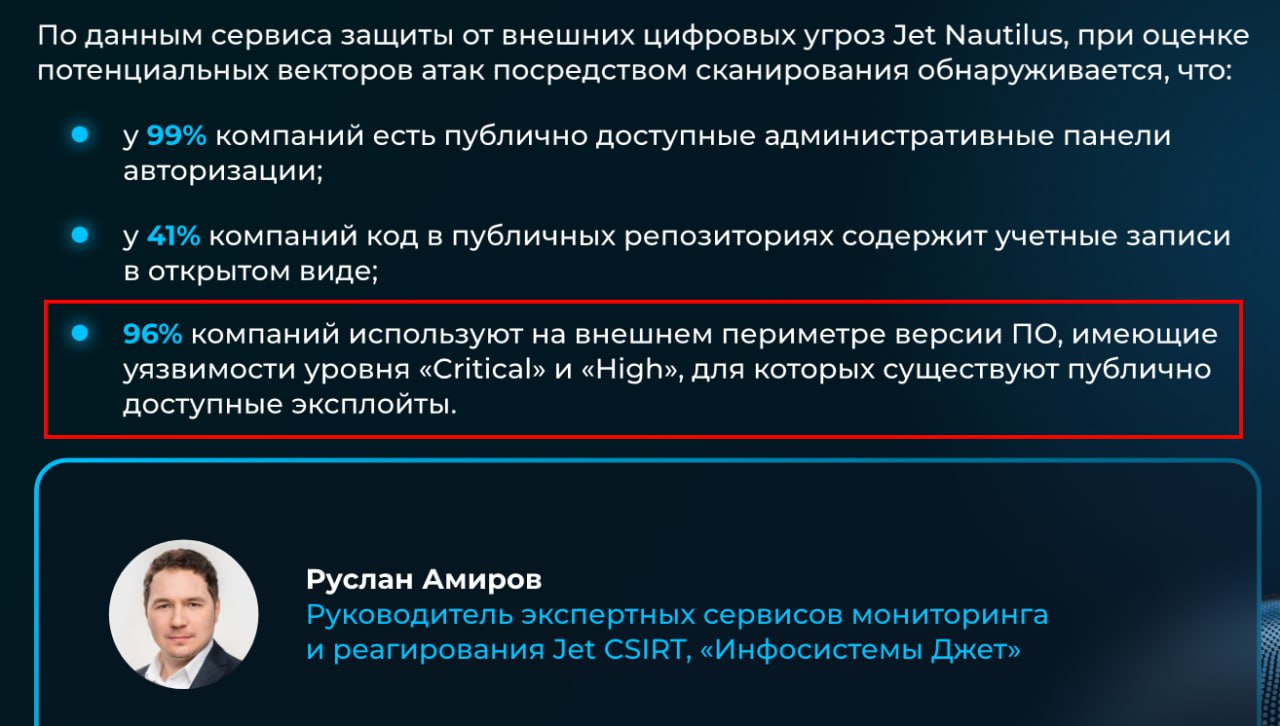

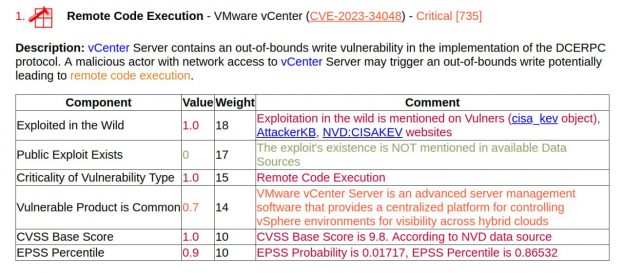

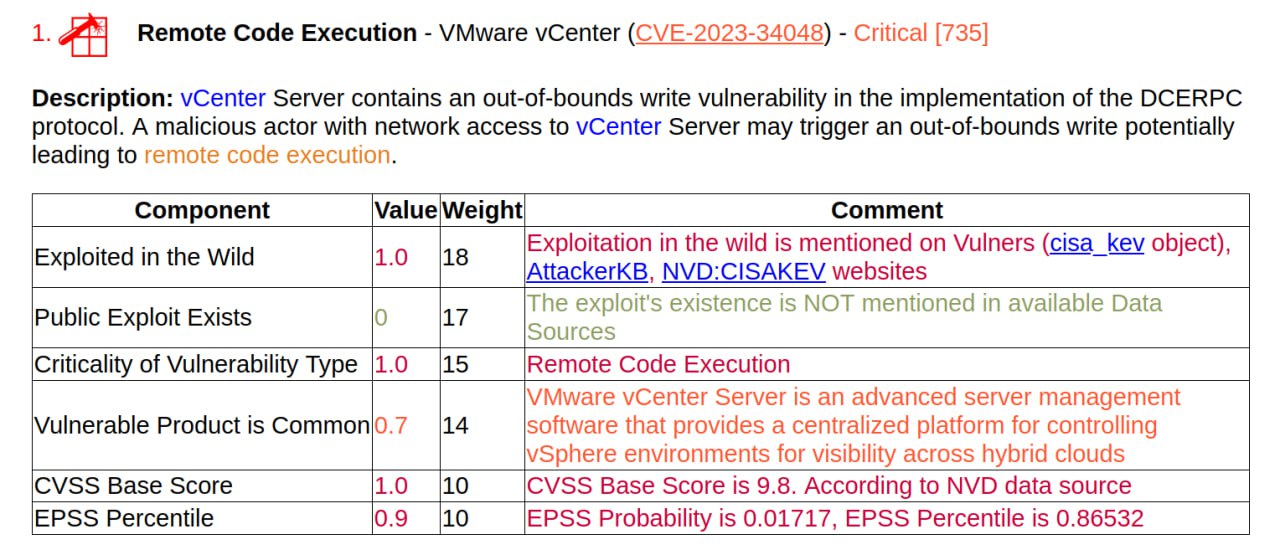

🔹 Половина статьи про то, что Джеты выпустили отчет за 2023 г. и там якобы написано, что "96% компаний в России используют на внешнем периметре версии софта, имеющие уязвимости критического либо высокого уровня". Ссылку на отчёт Cnews почему-то не приводят, но вот этот отчёт. В нём 96% относятся к несколько другому: "96% компаний используют на внешнем периметре версии ПО, имеющие уязвимости уровня «Critical» и «High», для которых существуют публично доступные эксплойты". Согласитесь, что важную часть месседжа проглотили. Сами данные на основе анализа инфраструктур компаний-клиентов Джета. Как бы ок - аудиты, пентесты, статистика.

🔹 Вторая половина статьи (которая собственно меня и позабавила) озаглавлена "Но всё не так критично". Ага. Т.е. на периметре организаций эксплуатабельные уязвимости, но это не так критично. Тут должна быть интересная аргументация. 🧐 Возможно там нам расскажут про какие-то компенсирующие меры, которые повсюду в организациях внедрены, Zero Trust или что-нибудь такое… Но нет, на самом деле аргументация там такая: "Ведущий инженер CorpSoft24 Михаил Сергеев считает, что уязвимости такого уровня действительно присутствуют у большого количества компаний, но цифра в 96% явно завышена". Во как! Явно завышена. 😅 Джеты пишут так, а Михаил Сергеев, ведущий инженер CorpSoft24, считает иначе. 🤷♂️ Шах и мат, аналитики. ♟

Дальше приводятся цитаты Михаила, которые не про "не всё так критично", а про то что Vulnerability Management это слооожна, а у админов лапки: 🐾

🔻 "Для закрытия уязвимостей необходимо чуть ли не ежедневно обновлять ПО, но это очень трудоемкий и требовательный к ресурсам процесс"

🔻 "Обычно компании обновляются когда им требуется дополнительный функционал или возникают проблемы, которые они хотят решить с помощью патча. Многие информационные системы работают в режиме "работает, не трогай" "

А раз так, давайте закроем глазки и не будем нагнетать. 🙈 Так что ли должно следовать по логике автора статьи? 😁

В общем, CNews такой CNews. Что ни материал, то радость, веселье и хорошее настроение. 🤩

Но к 96% из отчёта есть, конечно, вопросики. 🧐