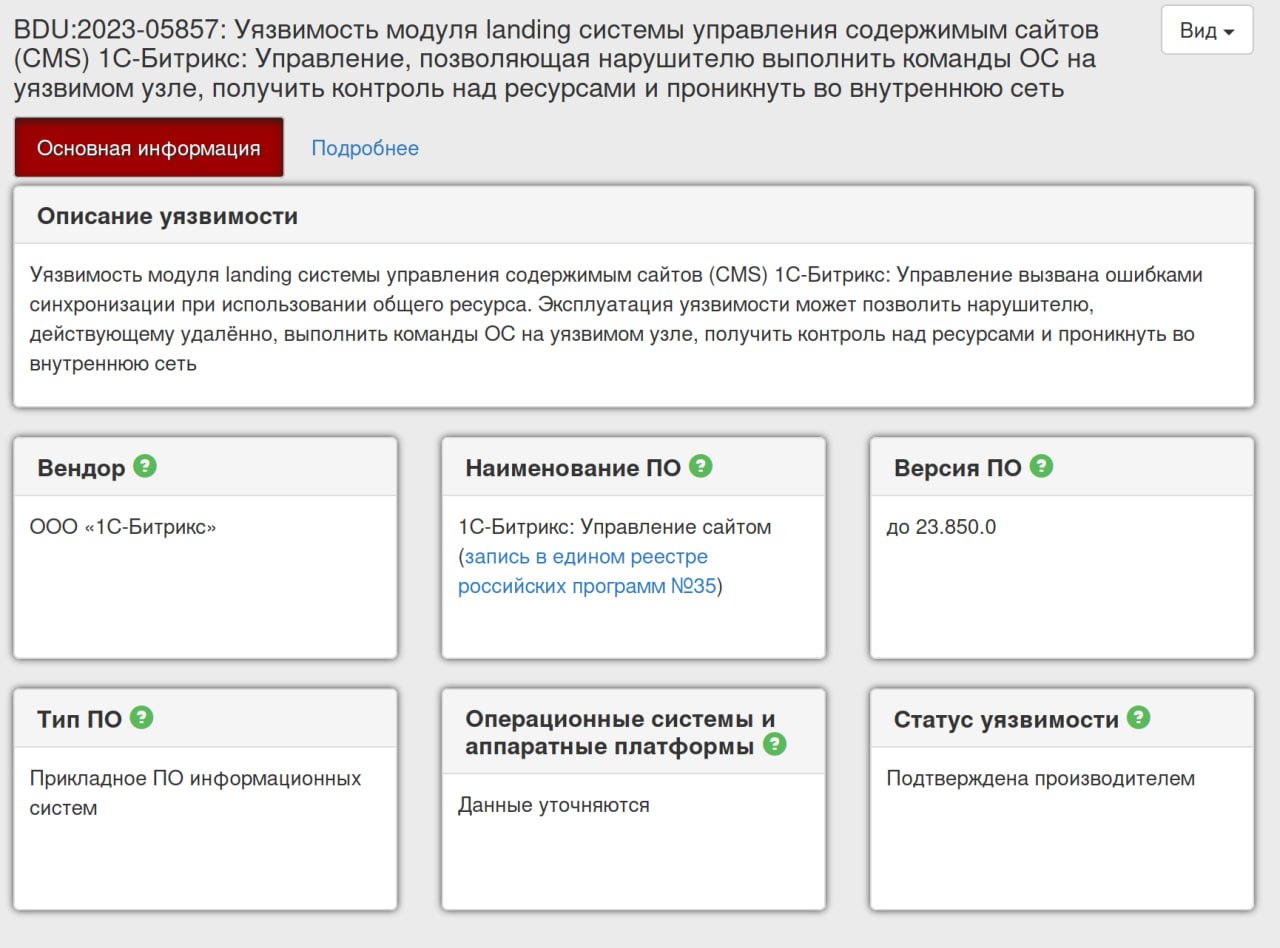

Про RCE уязвимость BDU:2023-05857 в модулe landing CMS "1С-Битрикс: Управление сайтом".

1. СТРАШНО. Позволяет удаленному злоумышленнику "выполнить команды ОС на уязвимом узле, получить контроль над ресурсами и проникнуть во внутреннюю сеть". CVSS 10/10. Обновляйте модуль до 23.850.0 или отключайте.

2. В описании пишут "1С-Битрикс: Управление", без "сайтом". Видимо ошиблись. 🤷♂️ А коллеги из других каналов копипастят as is. 🙂

3. Где бюллетень вендора? Судя по другим уязвимостям, приводится ссылка только на страницу "История версий". В истории версий для модуля landing значится только "v23.850.0 2023-09-14 Критическое обновление безопасности, вносит улучшения в защиту модуля. Рекомендуется к немедленной установке". Если действительно так, то не круто. Бюллетени должны быть! Как и автоматическое обновление.

4. Часто начали говорить о БДУ-шках без ссылок на CVE, заметили? Идём к состоянию: у вас свои продукты/уязвимости, а у нас свои. Общее только opensource.