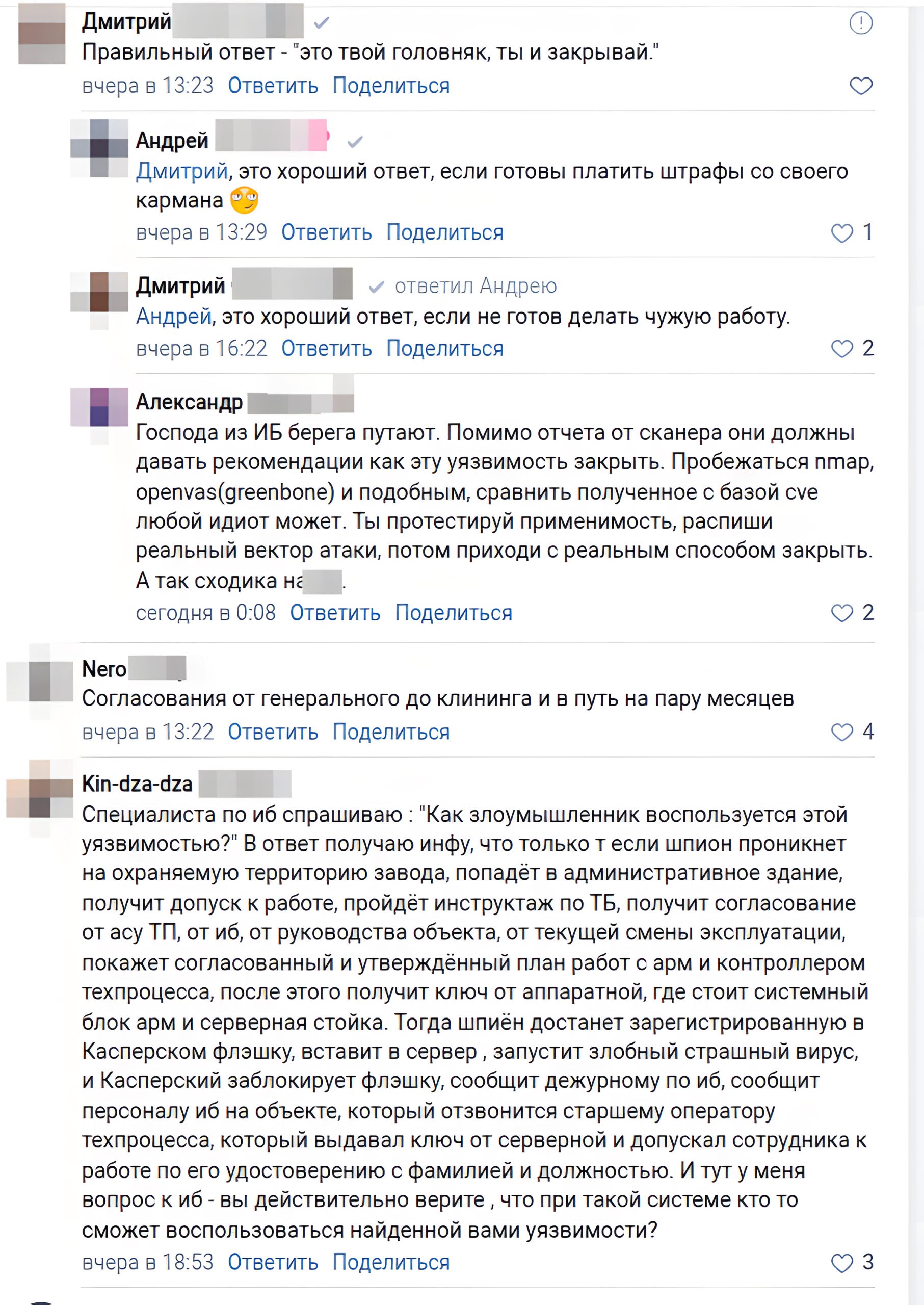

Попался на глаза замечательный пост в паблике "Типичный Сисадмин" про то, как выглядит устранение уязвимостей со стороны IT-специалистов. Всем VM-щикам будет полезно почитать комменты. 😉 Как можно видеть, там обсуждают не то, как эффективнее выполнять задачи на устранение уязвимостей, а то, как лучше от них уклоняться.

Основные приёмы:

📄 Сваливание в бумажную волокиту. Работы не проводятся без служебных записок, завизированных "от генерального до клининга".

😱 Нагнетание страха простоя в случае неудачного обновления.

💰 Запрос бюджета. "Нужно новое железо/ПО - без денег не сделаю".

😏 Дискредитация сканера. "Это false positive, наших активов это не касается, это неэксплуатабельно". Этапы игры в "докажи-покажи".

🤤 Включение дурака. "Без детального мануала не понимаю, как делать". Фактически "как челобитную подаёшь".

Имхо, лучший способ борьбы с этим - формализация. Как VM-процесса, так и связанной аргументации. Не вовлекайтесь в лишние дискуссии, берегите психику! 😉