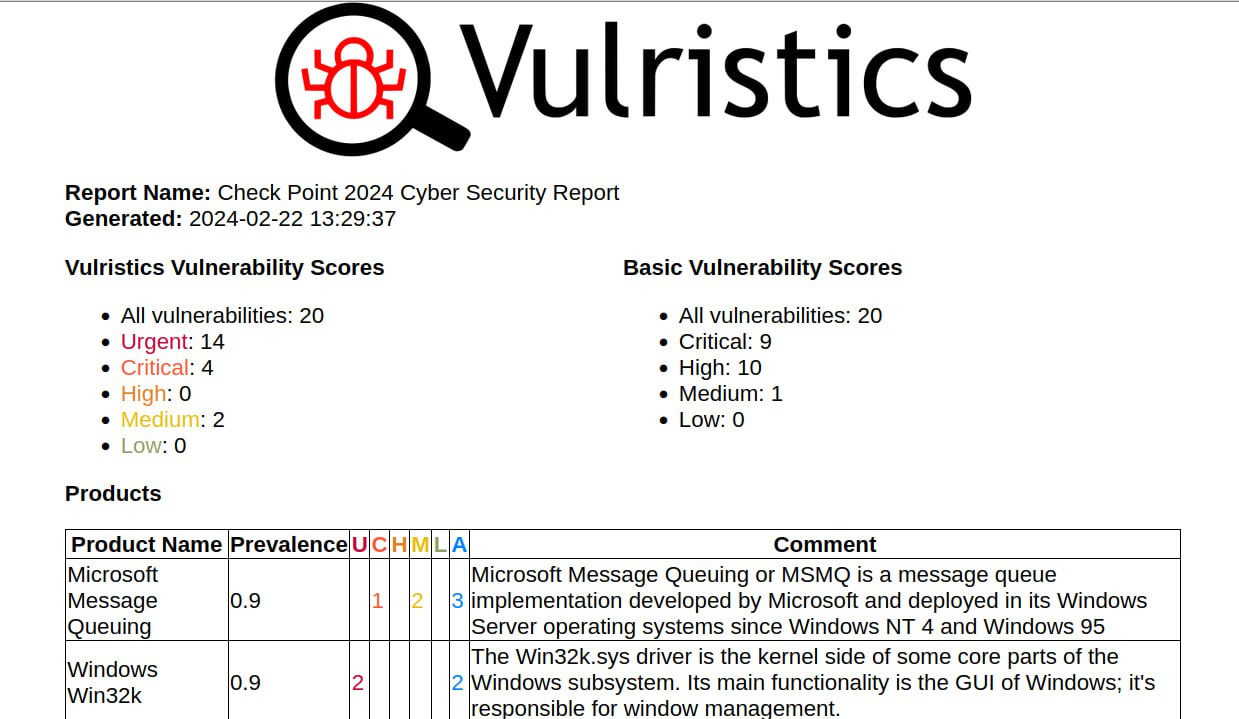

Посмотрел какие CVE упоминаются в вышедшем вчера "Check Point 2024 Cyber Security Report".

Всего 20 CVE.

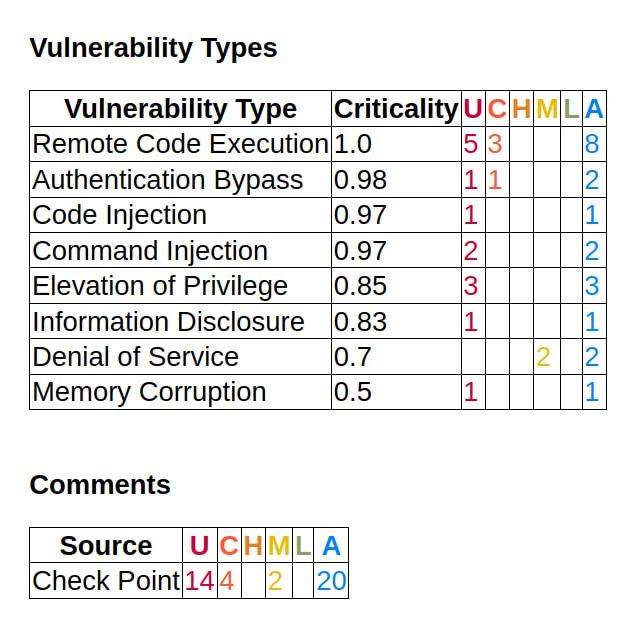

🔸 17 с формальным признаком активной эксплуатации и только 3 без признака (в Microsoft Message Queuing).

🔸 Публичные PoC-и есть для всего, кроме RCE в Cisco IOS (CVE-2017-6742), AuthBypass в Cisco ASA (CVE-2023-20269) и DoS в Microsoft Message Queuing (CVE-2023-21769, CVE-2023-28302).

Если убрать те уязвимости, которые упоминались в отчёте Qualys за 2023 год, остаётся 13 "оригинальных" CVE:

🔻 Remote Code Execution - Apache Tomcat (CVE-2023-47246)

🔻 Remote Code Execution - WinRAR (CVE-2023-38831)

🔻 Remote Code Execution - ESXi (CVE-2021-21974)

🔻 Remote Code Execution - NetScaler Application Delivery Controller (CVE-2023-3519)

🔻 Elevation of Privilege - Windows Win32k (CVE-2021-1732)

🔻 Elevation of Privilege - Windows Win32k (CVE-2020-1054)

🔻 Information Disclosure - NetScaler Application Delivery Controller (CVE-2023-4966)

🔻 Memory Corruption - ESXi (CVE-2019-5544)

🔻 Remote Code Execution - Microsoft Message Queuing (CVE-2023-21554)

🔻 Remote Code Execution - Cisco IOS (CVE-2017-6742)

🔻 Authentication Bypass - Cisco ASA (CVE-2023-20269)

🔻 Denial of Service - Microsoft Message Queuing (CVE-2023-21769)

🔻 Denial of Service - Microsoft Message Queuing (CVE-2023-28302)

Выпустил 2 версии отчёта Vulristics с комментариями Check Point:

🗒 Vulristics Check Point 2024 Cyber Security Report (20)

🗒 Vulristics Check Point 2024 Cyber Security Report WITHOUT Qualys (13)