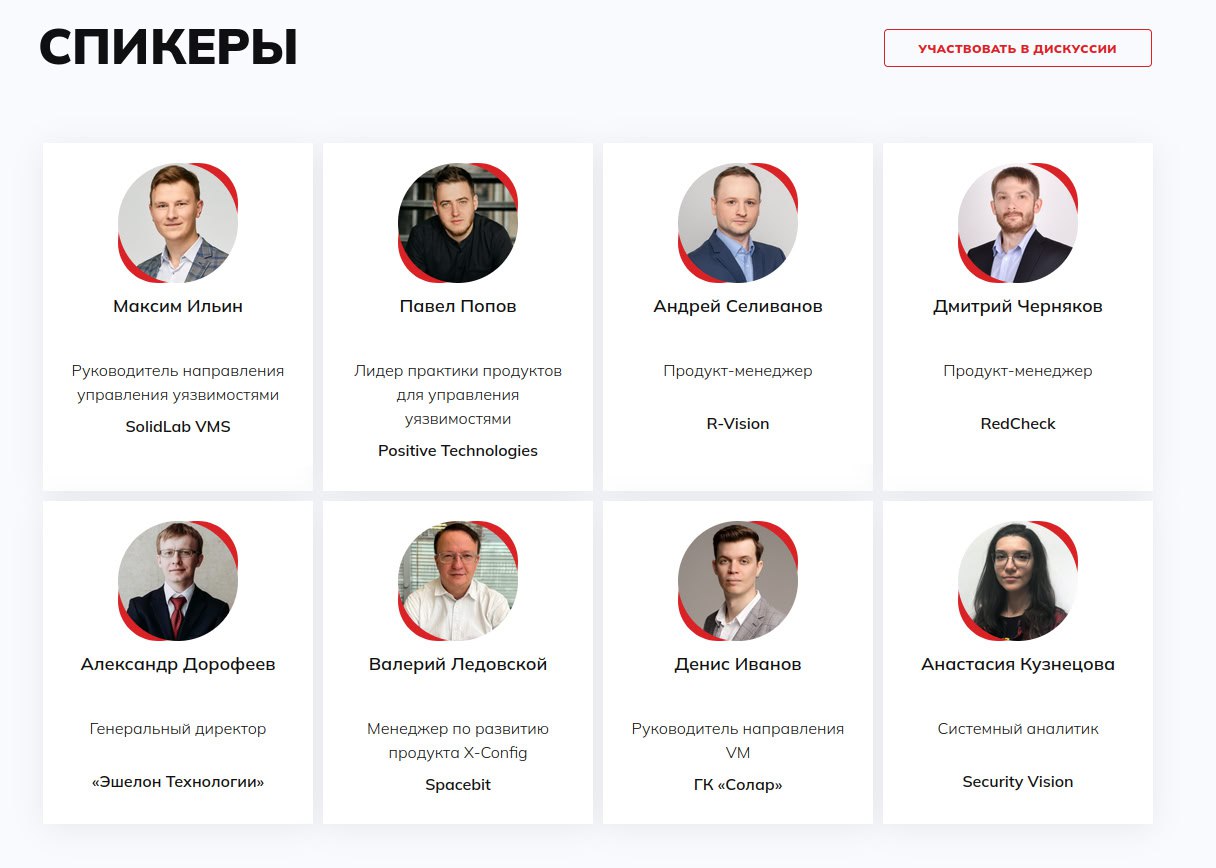

Разобрал заметки про эфир AM Live по Vulnerability Management-у. Эфир шел чуть меньше 3 часов. Ух! Всё ещё самое концентрированное мероприятие по VM-у в России. 🔥

Каких-то явных клинчей VM-вендоров практически не было. А ведь это самое интересненькое. 😈 Отметил:

🔻 От Александра Дорофеева по поводу стоимости решения. Эшелон активно конкурирует по цене. Павел Попов хорошо это парировал обращением к клиентам: "смотрите сами, что вам нравится и подходит по бюджетам".

🔻 Тоже от Александра Дорофеева, что детект поиском по базе лучше, чем детект скриптами или OVAL-контентом. Имхо, разницы какой-то нет, зависит от реализации и когда решение "ищет по базе" сложно понять какие уязвимости оно в принципе может детектировать 🤷♂️.

🔻Небольшие пикировки по поводу использования нескольких сканеров в решении: те, кто умеют такое, говорили, что это must have, а те, кто не умеют, либо молчали, либо переводили в русло "а кто будет отвечать за качество детектирования в сторонних (в том числе бесплатных) сканерах".

В остальном было всё тихо-мирно и в одном ключе. Основные тезисы:

🔹 VM про совместную работу в компании. Важность VM должен осознавать IT, ИБ, Бизнес.

🔹 VM-щик в одиночку может реализовывать только функции контроля.

🔹 Цель VM-а в том, чтобы сделать взлом компании через известные уязвимости невозможным (имхо, правильнее говорить про увеличение стоимости атаки)

🔹 Внедрение компенсирующих мер это лучше, чем ничего, но это неполное исправление. "А если WAF упадёт, что тогда?"

🔹 Не нужно исправлять все уязвимости, нужно определять критичные и исправлять их. Тут меня резко резануло, т.к. я-то как раз за то, что нужно стремиться к детектированию и исправлению всех уязвимостей. 🙄

🔹 Нулевой этап Vulnerability Management-а это Asset Management. Желательно, чтобы была интерактивная визуализация с подсветкой Kill Chain-ов и т.п.

🔹 Базы детектов должны обновляться очень быстро, чтобы можно было исправлять критичные уязвимости за 24 часа.

🔹 Обосновывать необходимость VM-а за последние 2 года стало проще из-за публичных инцидентов.

Про то, что нужно договариваться о безусловных регулярных обновлениях с IT в этот раз не говорили - жаль. 😔

Ответы вендоров про отличия от конкурентов:

🔸 ГК «Солар». Вообще не VM-вендор, а сервис, который может использовать решения разных вендоров. Можно добавлять свои сканеры и детекты.

🔸 SolidLab VMS. Не просто вендор, а решение предоставляющее отвалидированные уязвимости с remediation-ами, настроенными под заказчиков. Вдохновлялись Qualys-ами.

🔸 «АЛТЭКС-СОФТ». Используют открытый стандарт SCAP/OVAL, можно импортить свой OVAL. Пока не VM-решение, а сканер, но активно работают над VM-ом (пока в аналитике). OVALdb идёт как отдельный продукт.

🔸 «Эшелон Технологии»/Сканер ВС. Цена низкая, детект быстрым поиском по базе (+ перерасчет уязвимостей без пересканирования), работает на Astra Linux.

🔸 Security Vision. "Настроенный SOAR в виде VM".

🔸 R-Vision. Полноценное решение от управления активами до детекта и исправления уязвимостей. Быстрые детекты 5-20 секунд на хост. Своя тикетница.

🔸 Spacebit/X-Config. Compliance Management. Хорошая производительность, гибкие политики, поддержка российского ПО.

🔸 Positive Technologies/MaxPatrol VM. Asset Management, перерасчет уязвимостей без пересканирования, Compliance Management. Подробности о новых фичах будут на PHDays. 😉

Направление развития у всех более-менее схожи и укладываются в общемировые тренды: автоматизация исправления уязвимостей (VMDR. autopatching), использование AI для приоритизации уязвимостей и упрощения работы. Ну и общее подтягивание до уровня ТОП3 западных решений.

Понравилось, что в одном из голосований по поводу проблем VM-решений большая часть опрошенных (32%) высказалась по поводу полноты базы детектов и качества детектирования. Т.е. за хардкорную базовую функциональность. 👍 Хочется надеяться, что это будут учитывать и VM-вендоры выставляя приоритеты своей разработки. 🙂