11 ноября стартует ещё один онлайн-курс по Управлению Уязвимостями, на этот раз от компании Инсека. Продлится он 6 недель. Обещают 30 часов теории, 30 часов практики, стоимость удовольствия 64 800 ₽.

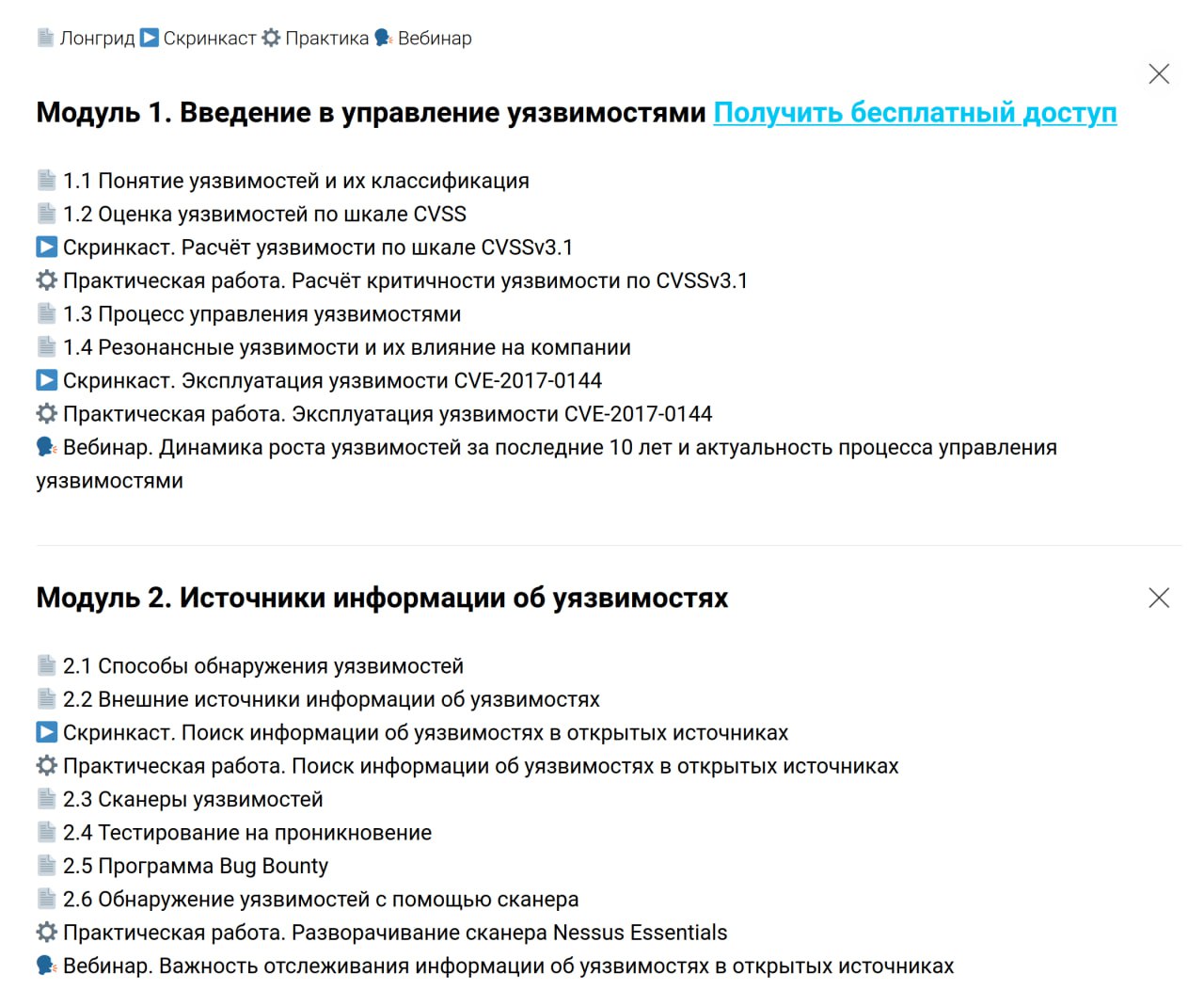

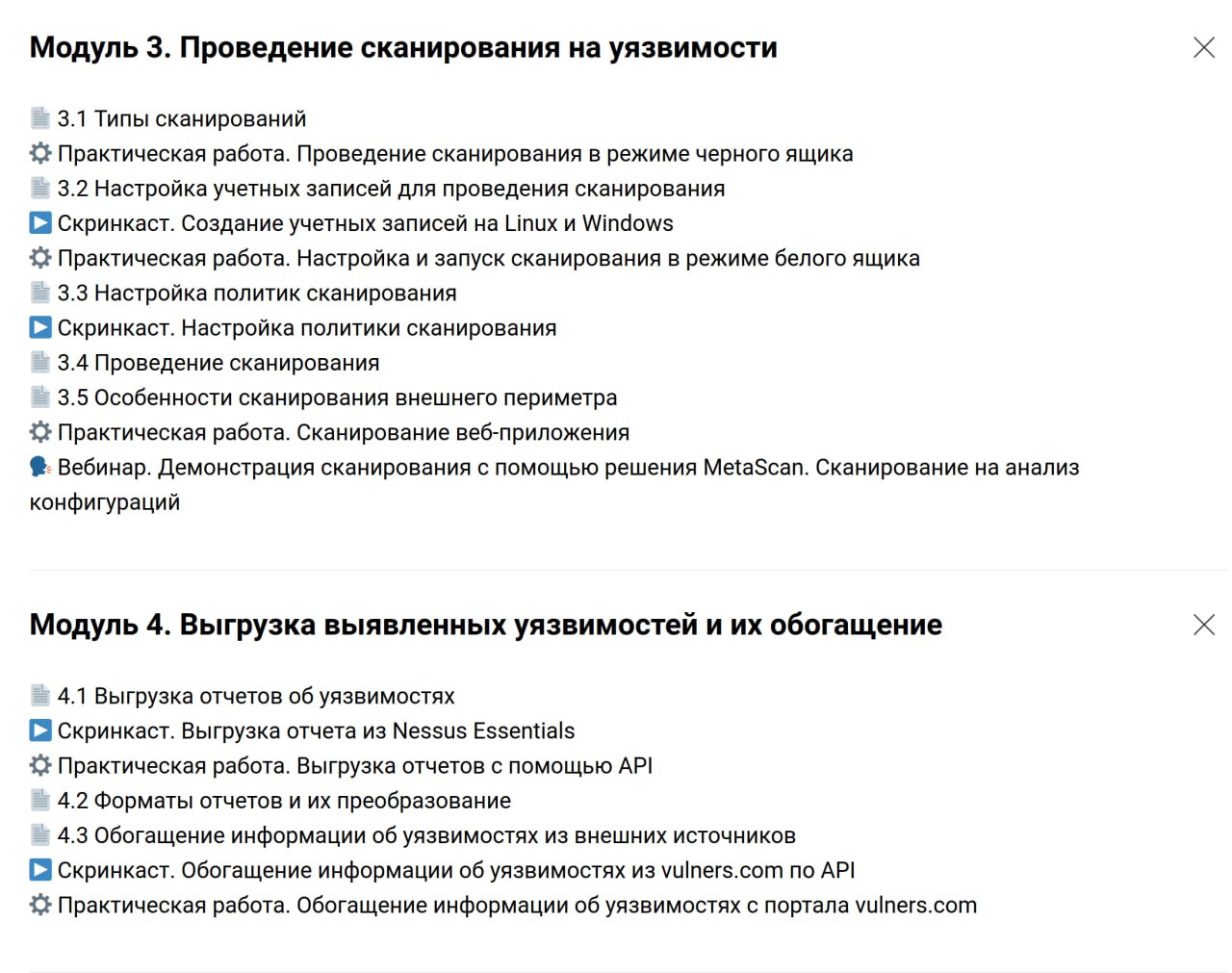

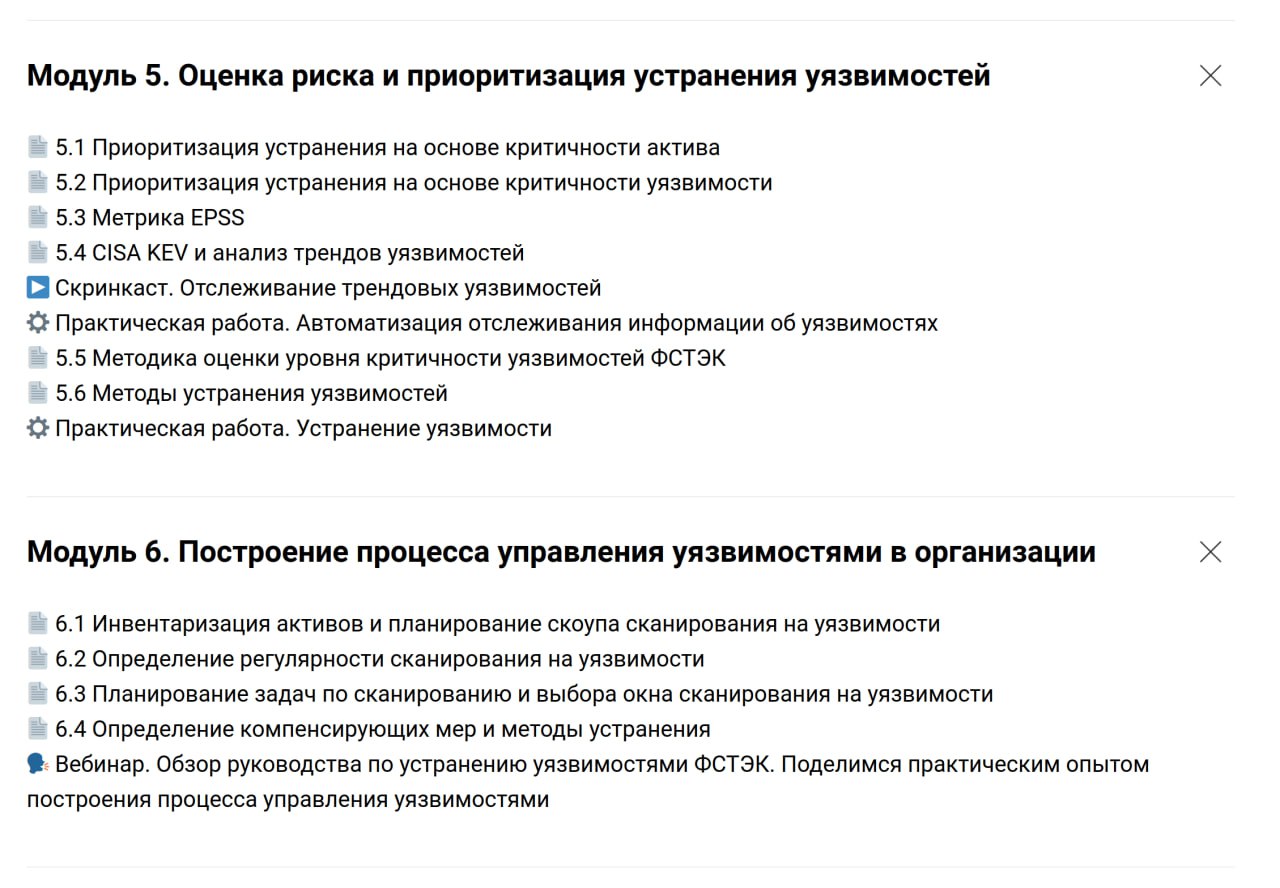

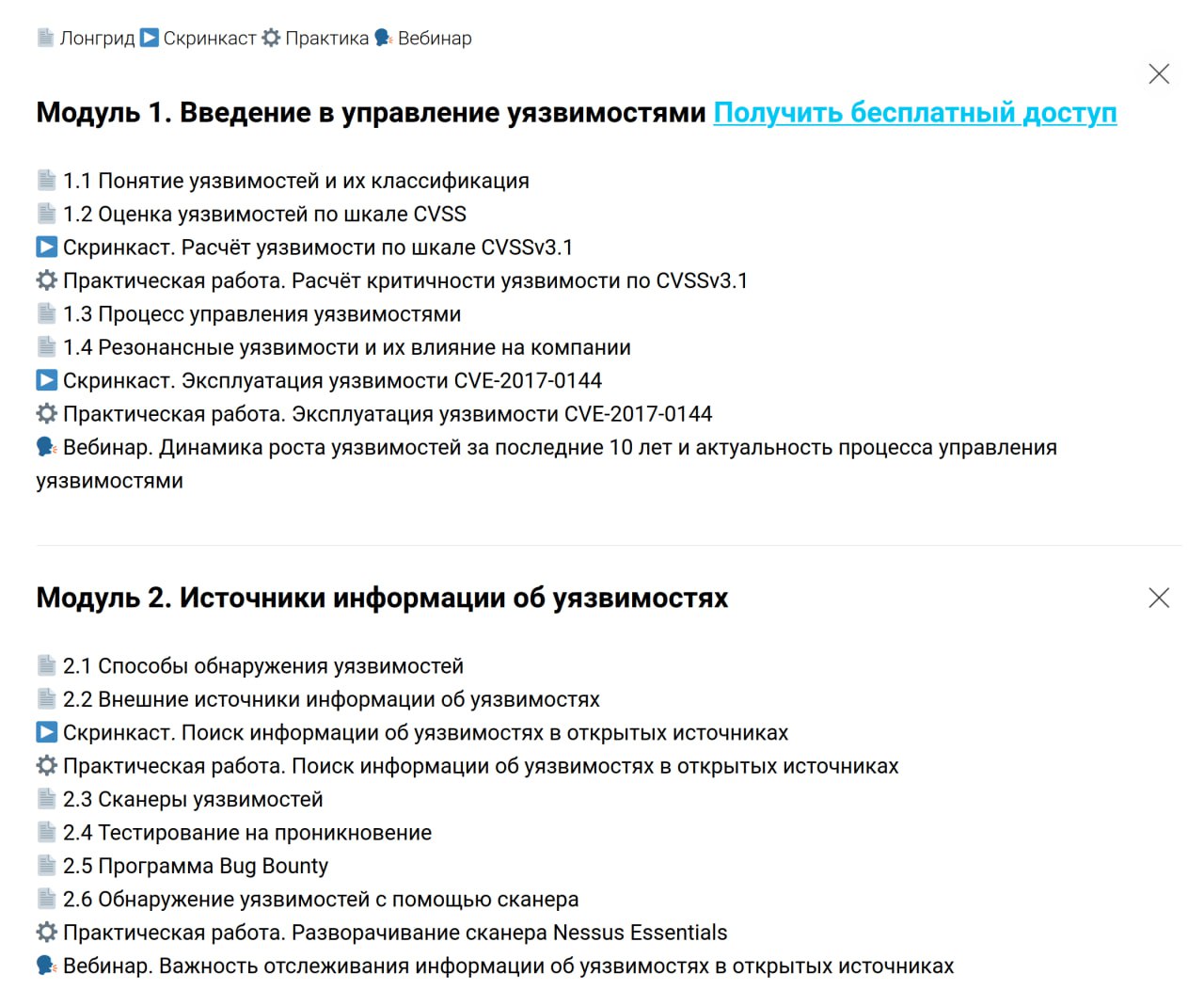

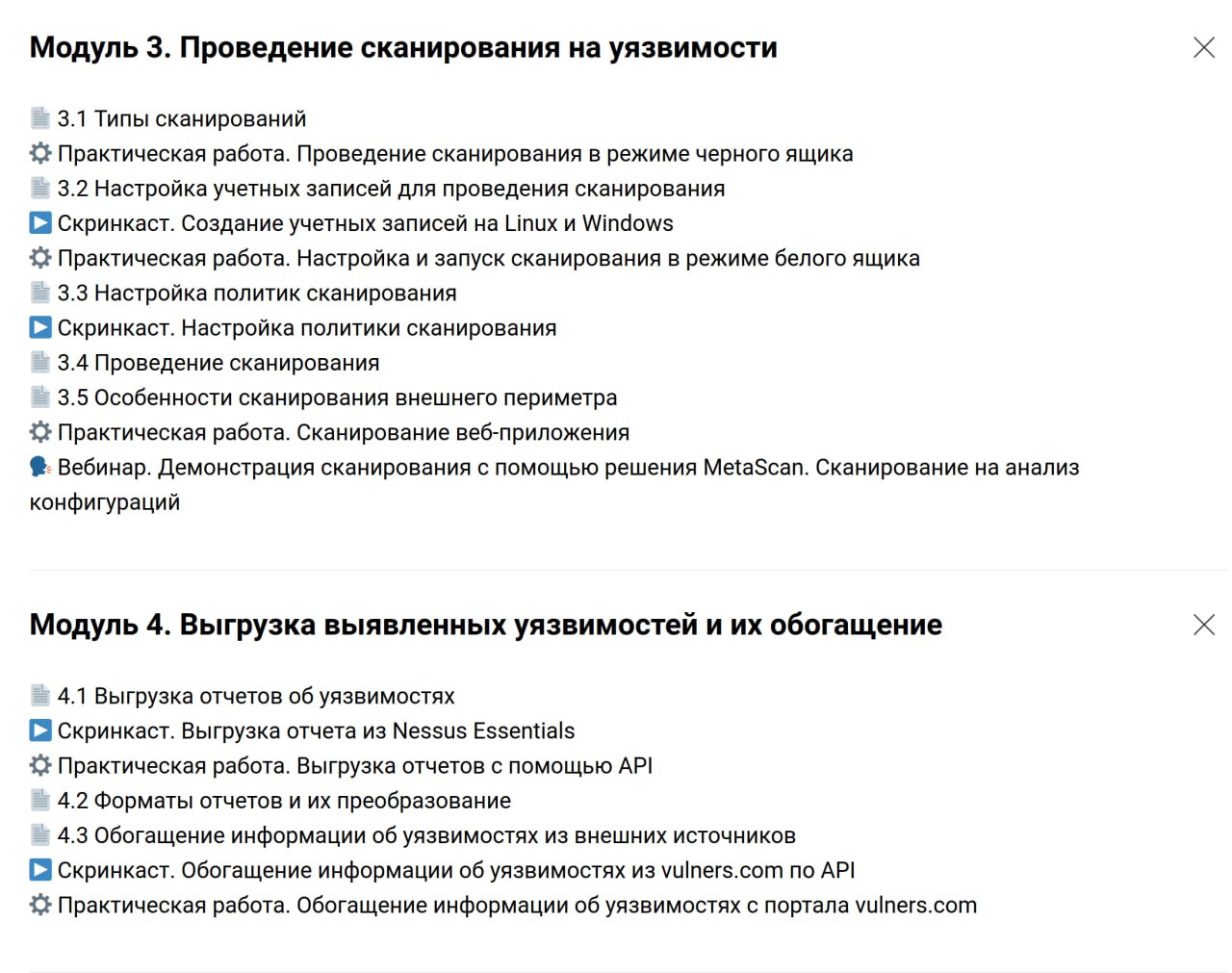

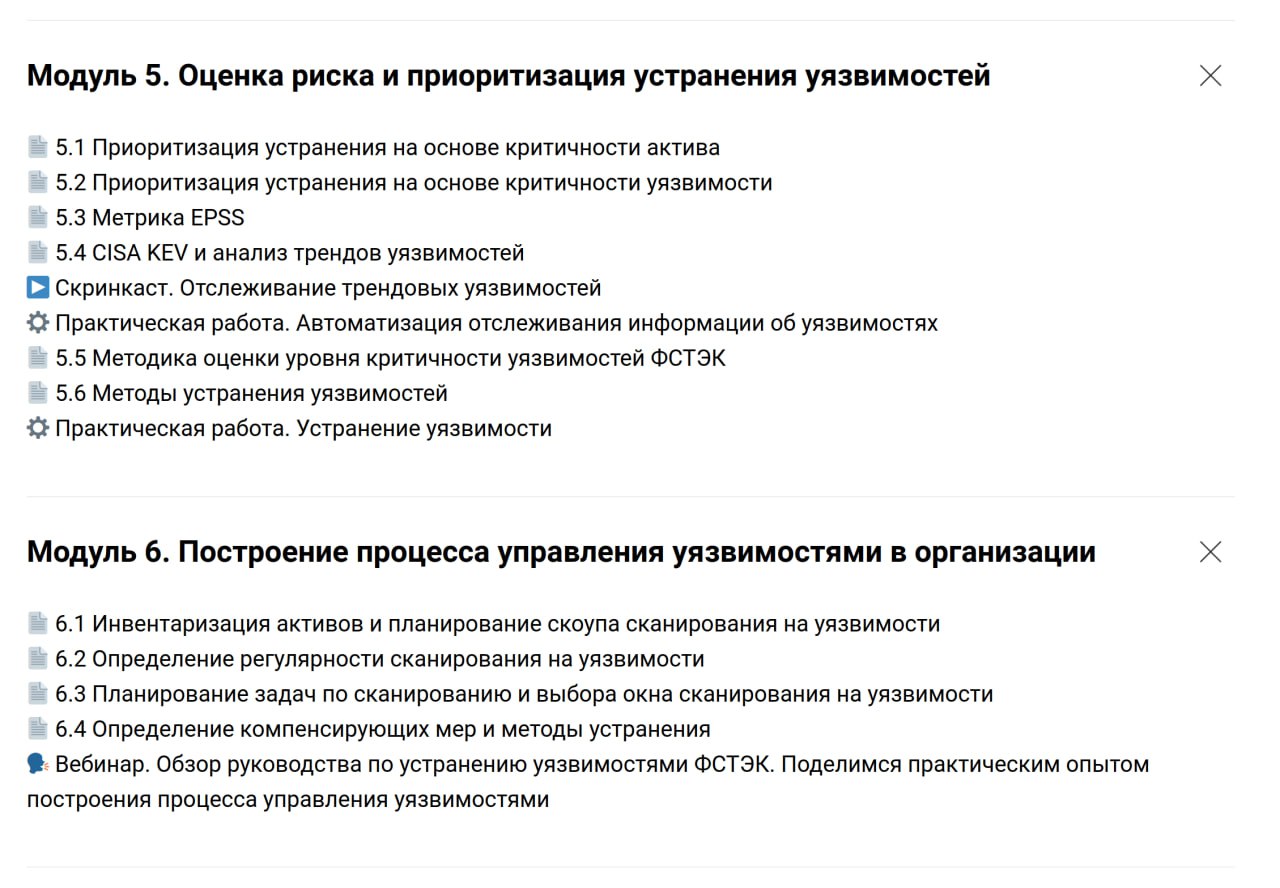

Судя по общему описанию модулей, из практики будет подробно про CVSS, эксплуатацию EternalBlue, сканирование инфры с помощью Nessus Essentials, сканирование веб-приложения с помощью Acunetix, сканирование периметра с помощью Metascan, экспорт данных из Vulners API для приоритизации уязвимостей. По теории вроде все основные темы заявлены. Про ФСТЭК-овские методики аж 1,5 модуля. 👍 На мой вкус было бы неплохо побольше добавить про Asset Management (про критичность активов вижу только в 5.1) и согласование безусловных регулярных обновлений.

Бесплатно дают доступ к 4 урокам: про публичные источники данных об уязвимостях (увидел там скриншот с моим телеграмм-каналом - приятно 😊), различные виды сканирований (внешнее, внутреннее, в режиме белого и чёрного ящика), лаба на сканирование уязвимостей (образы для VirtualBox c Nessus Essentials и Windows-таргетом дают готовые; по итогам нужно скинуть результаты детекта), особенности сканирования внешнего периметра и веб-приложений.

В целом, выглядит как вполне неплохой начальный курс для вкатывания в тему Vulnerability Management-а. Без особой жести и нагрузки. И вендерно-нейтральный. Почитать, потыкать лабы, понять нравится таким заниматься или не особо. Ну или как повод освежить знания и получить сертификат тоже почему бы и нет. 😉 Говорят, что самое эффективное обучение, когда большая часть материала вам уже знакома. Nessus Essentials с ограничением на 16 IP-адресов и без комплаенс-сканов это, конечно, совсем не для реальной жизни. Да и все продукты Tenable и Acunetix сейчас в России не особо актуальны. Но для учебных целей, в качестве первого опыта, почему бы и нет. А Metascan и Vulners это вполне себе практически полезные инструменты.

Если дадут доступ курсу, то тоже пройду и поделюсь впечатлениями. Мне это в первую очередь интересно со стороны "как люди учат VM-у", но вполне возможно почерпну там что-то такое, с чем раньше не сталкивался. 🙂

Больше курсов по Vulnerability Management-у хороших и разных!