Если вы поставляете продукт клиентам в виде апплаенса, не забывайте его проверять и обновлять, а то может получиться стыдновато (на примере Ivanti Connect Secure). 😏 Вчера в блоге компании Eclypsium вышло исследование апплаенса Ivanti:

🔸 Ivanti применяют шифрование образа прошивки, но от реверса это не защитило. Исследователи изучили прошивку Ivanti Connect Secure ICS-9.1.18.2-24467.1 с установкой на аппаратный апплаенс. Доступ получили через эксплуатацию известной уязвимости.

🔸 В качестве ОС в апплаенсе используется CentOS 6.4 (EOL c 30 ноября 2020 года).

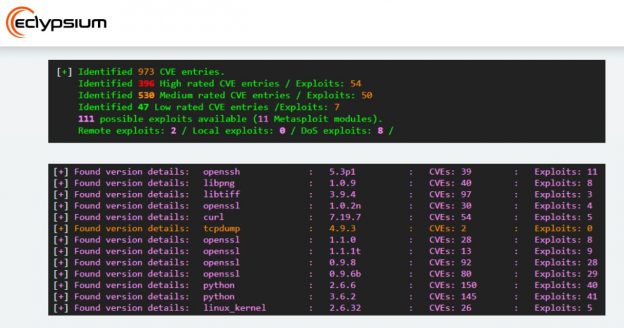

🔸 Исследователи применили анализатор безопасности прошивок EMBA и обнаружили следующие устаревшие компоненты:

Ядро Linux 2.6.32 (EOL в феврале 2016 г.)

OpenSSL 1.0.2n (декабрь 2017 г.)

Python 2.6.6 (август 2010 г.)

Perl v5.6.1, для i386-linux (не x64, апрель 2001 г.)

Bash 4.1.2, который, как ни странно, пропатчен для Shellshock.

Ряд устаревших библиотек с известными CVE и эксплойтами

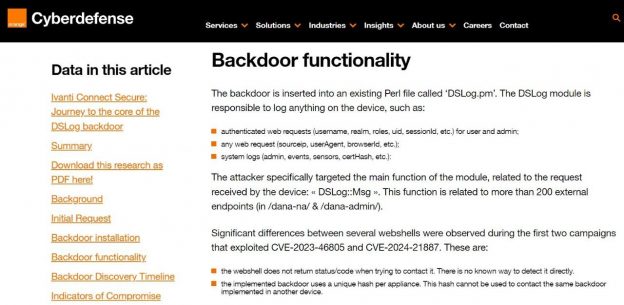

🔸 Большая часть графического интерфейса Pulse Secure написана на Perl, что создает огромную поверхность атаки.

🔸 Ivanti удалили доступ к административной оболочке, поэтому исследователи не нашли захардкоженные креды или бэкдор-аккаунты. Но не значит, что их там нет. 😉

🔸 Исследователи продолжат ковырять обнаруженные бинари и shell-скрипты, вполне возможно что-то ещё нароют.

🔸 Исследователи изучили Ivanti "Integrity Checking Tool" (ICT). Утилита исключает из сканирования более десятка каталогов, а это означает, что злоумышленник теоретически может оставить свои постоянные C2 (Command-and-control) имплантаты в одном из этих путей, и устройство все равно пройдет проверку целостности. 🤷♂️ Исследователи пишут, что между разными версиями ICT разница в том, что в исключения добавлялось всё больше каталогов - видимо вендор боролся так с фолсами.

Вендорам имеет смысл привести в порядок свои апплаенсы до того как туда залезут исследователи. А клиентам стоит иметь в виду, что в апплаенсе может быть тот ещё адок и вендоры тоже могут жить по принципу "работает - не трогай".