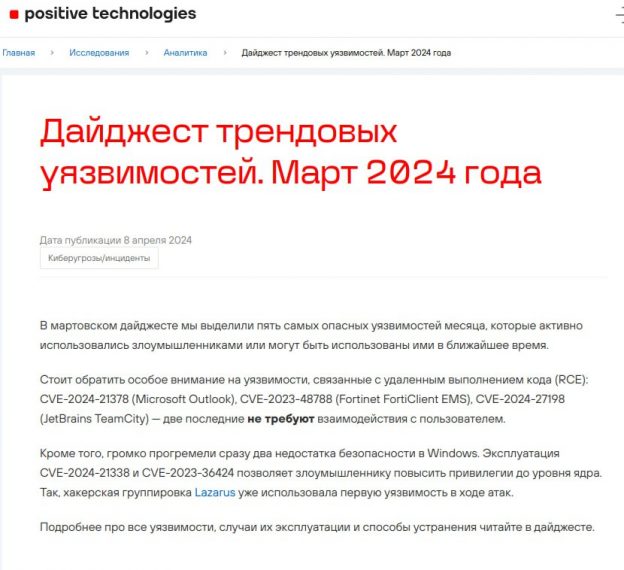

Вышла статья на Хабре про трендовые уязвимости марта. В этот раз мы решили немного поменять технологию. Раньше на хабр просто рерайтили тот же дайджест с сайта. Получалось суховато. В этот раз за основу статьи я взял текст, который готовил для новостного видео SecLab-а (должно выйти на следующей неделе) и скомбинировал его с более формальным описанием из дайджеста. Вроде так получилось гораздо живее.

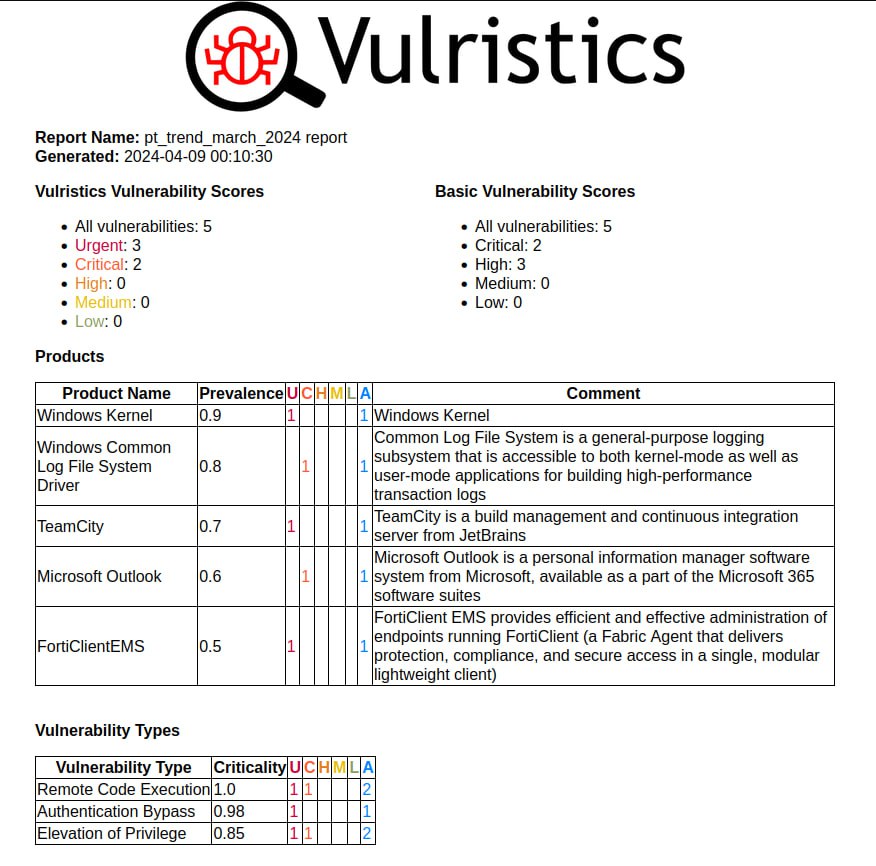

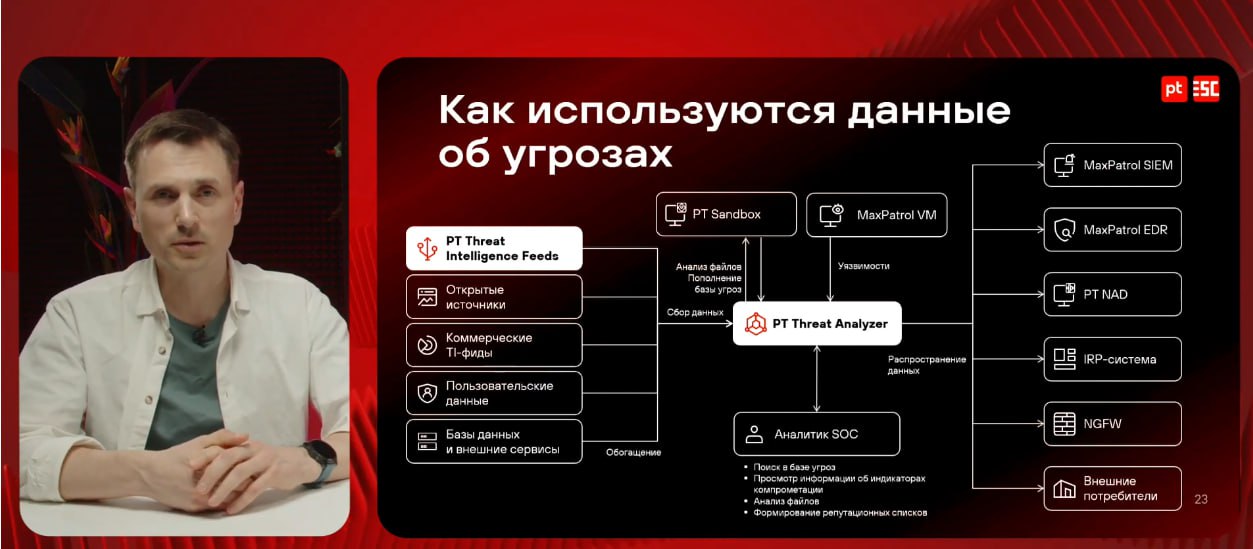

Вся кухня сейчас выглядит вот так:

1️⃣ Разбираю новости об интересных уязвимостях в этом канале, участвую в определении трендовых.

2️⃣ Компоную эти разборы в текст для видео-выпуска новостей Seclab-а.

3️⃣ Сверяюсь с текстом дайджеста, который в основном готовят коллеги из Cyber Analytics.

4️⃣ Собираю итоговый текст для Хабра.

В общем, к чему это я. Если у вас есть аккаунт на хабре, зайдите полайкате плз. 😉