Эффективная защита КИИ, часть 2. Продолжение поста по итогам вебинара компании К2 Кибербезопасность «Миссия выполнима: как эффективно защитить КИИ».

Сложности с настройкой

🔹 Установка средств защиты и настройка ОС всегда несут риски отказа АСУ ТП. Рекомендуют делать резервное копирование критических данных перед началом пусконаладочных работ (обязательно!), создавать актуальные полные копии образов жестких дисков АРМ и серверов АСУ ТП вместе с загрузочными областями, заранее подумать о наборе ЗИП (особенно для АРМ-ов и серверов).

🔹 Трафик блокируется при передаче между КСПД (корпоративная сеть передачи данных) и ТСПД (технологическая сеть передачи данных) при установке МСЭ в разрыв. Рекомендуют взять паузу на выявление ранее неизвестных потоков трафика, проводить установку строго в рамках технологических окон, использовать правила Allow All для выявления всех ранее не указанных сетевых взаимодействий (поработать в режиме мониторинга).

🔹 После установки САВЗ (средства антивирусной защиты) нужно применить большое количество одинаковых настроек защитных компонентов на АРМ и серверах. Рекомендуют при настройке использовать конфигурационный файл.

🔹 После установки СЗИ не работает прикладное ПО АСУ ТП (существенное падение производительности ПО АСУ ТП, после обновления компонентов защиты на сервере занят весь объем оперативной памяти, после установки компонентов защиты не запускается ПО АСУ ТП). Рекомендуют создать стенды, полностью эмулирующие работу АСУ ТП, выполнить полнофункциональное тестирование совместимости, проводить обновление ПО АСУ ТП и средств защиты в разное время с фиксацией корректного функционирования.

Сложности с персоналом

🔹 На производственных площадках не знают о внедрении средств защиты в инфраструктуре. Рекомендуют сообщать в официальных письмах от центрального управления ИБ о необходимости назначить конкретных ответственных лиц за внедрение.

🔹 Персонал АСУ ТП опасается за его работоспособность после установки СЗИ и пытается всячески отдалить момент сдачи работ. Рекомендуют продемонстрировать работу средств защиты на некритичных АРМ и серверах АСУ ТП (хорошо работает метод). На практике покажите специалистам АСУ ТП, что установка средств защиты не несет в себе угрозы работоспособности.

🔹 Персонал АСУ ТП опасается, что в инфраструктуре будут найдены активные вирусные заражения. Рекомендуют сделать временную "ИБ-амнистию", т.е. анонсировать персоналу АСУ ТП отсутствие административных наказаний в случае обнаружения в АСУ ТП вредоносного ПО или активных вирусных заражений.

🔹 Внедрение антивирусной защиты — дополнительная нагрузка на персонал АСУ ТП в условиях дефицита технологических окон. Рекомендуют внедрять СЗИ вне технологических окон при их дефиците. Но при таком подходе важно, чтобы средства защиты не требовали перезагрузки после установки, СЗИ имели неинвазивный режим работы, не было риска остановки технического процесса при false-positive сработках.

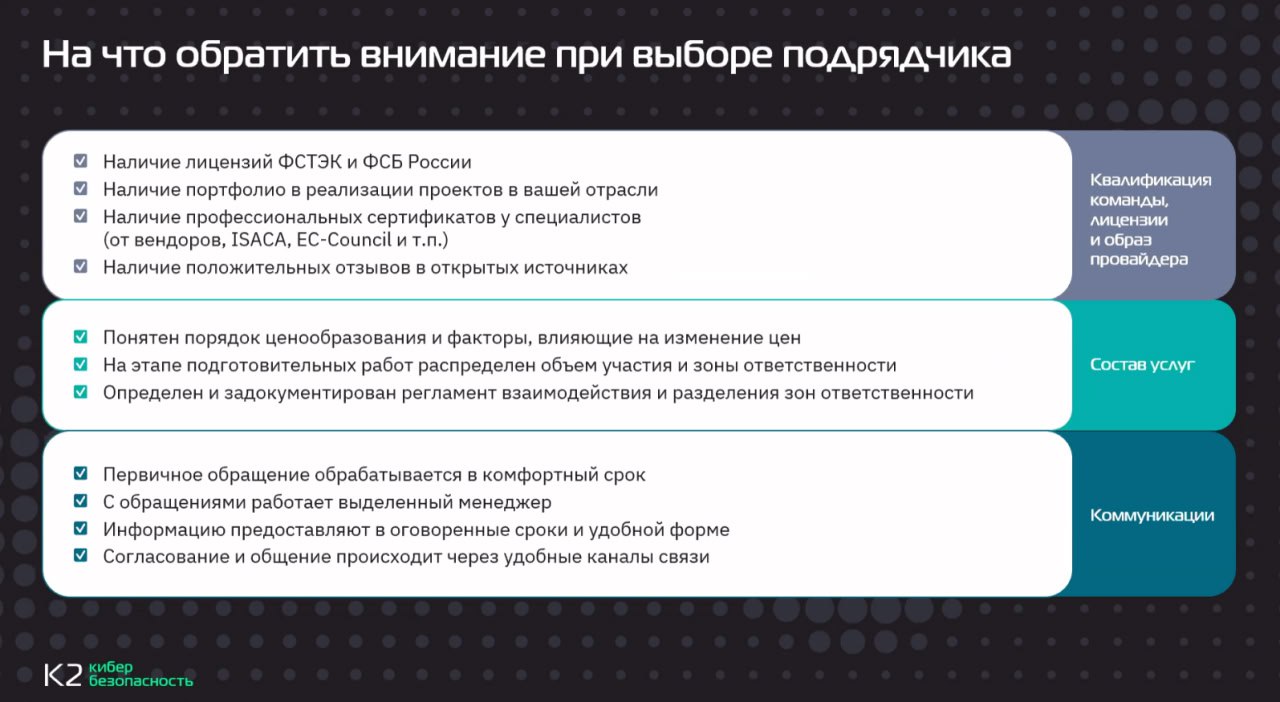

Сложности с выбором подрядчика

🔹 Рекомендуют обращать внимание на готовность подрядчика оптимизировать подход к этапам проекта, квалификацию его команды, лицензии, состав услуг, коммуникации (например, готовы ли создать рабочую группу в мессенджере и решать вопросы оперативно). Крупным заказчикам рекомендую делить проекты по системам и площадкам.