Все, о чем вы хотели, но боялись спросить регулятора

Виталий Лютиков, ФСТЭК России. Ответ про уязвимости в контексте использования зарубежных NGFW:

"Сам факт использования зарубежного сетевого экрана, особенно в КИИ, не столько критичен, сколько использование уязвимого зарубежного межсетевого экрана. Поэтому я всем рекомендую, у кого на периметре стоят такие средства, озадачиться вопросом анализа уязвимоcтей (которые сейчас по некоторым классам продуктов всё чаще и чаще появляются, и критичные, в том числе эксплуатируемые удаленно) и формированием компенсирующих мер, выработкой сигнатур, постановке на мониторинг, анализом событий и т.д. Для того, чтобы эти риски компенсировать. Вот это более критично чем факт использования зарубежного сетевого экрана, по крайней мере до 25го года."

"Если отсутствие технической поддержки привело к наличию уязвимости, которое не компенсируется другими способами или средствами, то тогда данное нарушение мы рассматриваем с соответствующими санкциями. Если [компенсирующие меры] выработаны, тогда рекомендация по переходу к соответствующему сроку, но санкции не применяются."

Владимир Бенгин, Минцифры России. Рассказал про положительный опыт багбаунти Госуслуг. Нашли десятки уязвимостей, хотя ожидалось, что после всех пентестов ничего не найдут. Опыт будут масштабировать и будут продвигать. Завтра будут подробности.

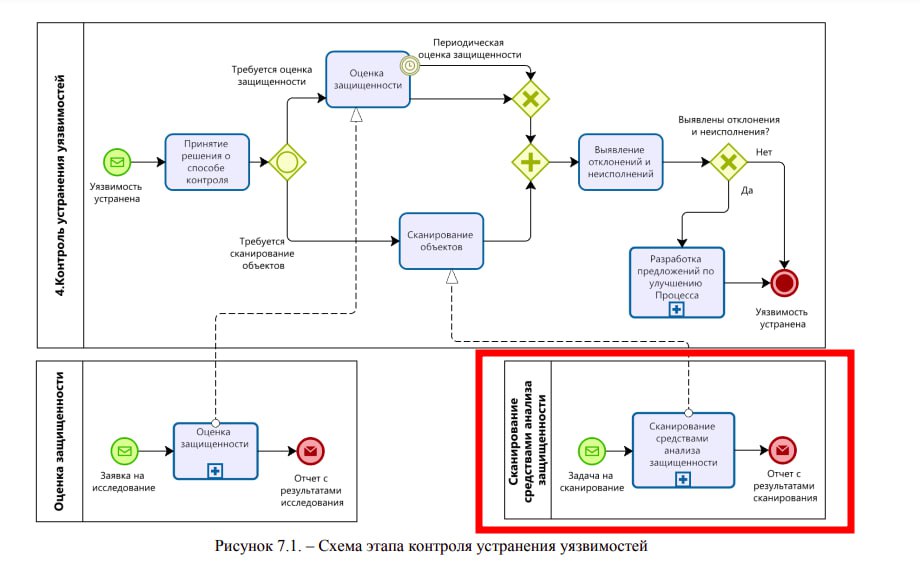

Ещё было пара реплик, что "Руководство по управлению уязвимостями программного обеспечения и программно-аппаратных средств в органе (организации)" ФСТЭК могут на днях зарелизить. Видимо об этом было на предыдущих секциях. Ждем. 🙂