Фиды NVD и API v1.0 превратятся в тыкву через неделю.

"The NVD plans to retire the remaining legacy data feeds as well as all 1.0 APIs on December 15th."

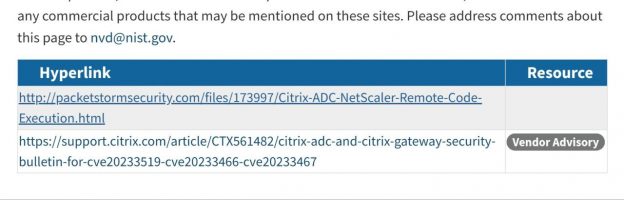

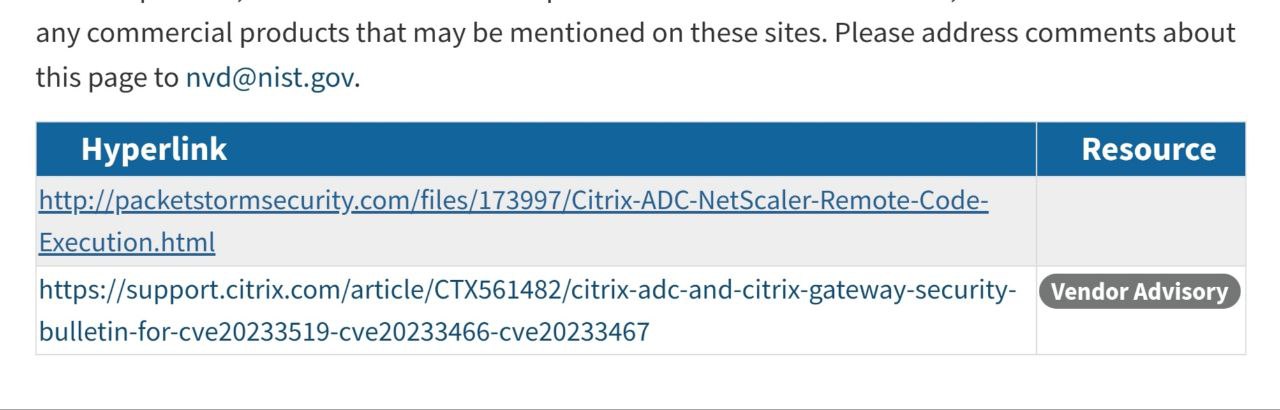

Если ваша организация забирает уязвимости из NVD напрямую, скачивая архивчики с JSON или используя API v1.0, то всё это поломается с 15 декабря. Имеет смысл проверить и перейти на NVD API v2.0 (учитывайте rate limits) или другие источники данных по CVE.

Выкачивать данные по всем CVE разом было очень удобно. Можно такой экспериенс сохранить? Видятся опции:

🔹 Бесплатный неофициальный NVD CVE фид от немецкого института FKIE на GitHub. Всё как у NVD, обновления раз в 2 часа.

🔹 Бесплатный официальный CVE фид от Mitre на GitHub. Нет CPE (есть affected продукты в другом формате), CWE и CVSS вендорский и не везде.

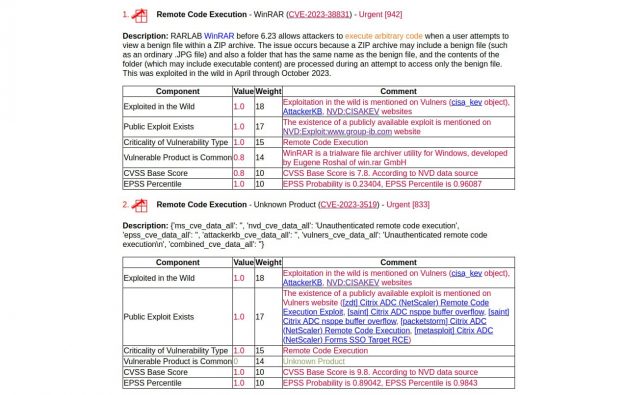

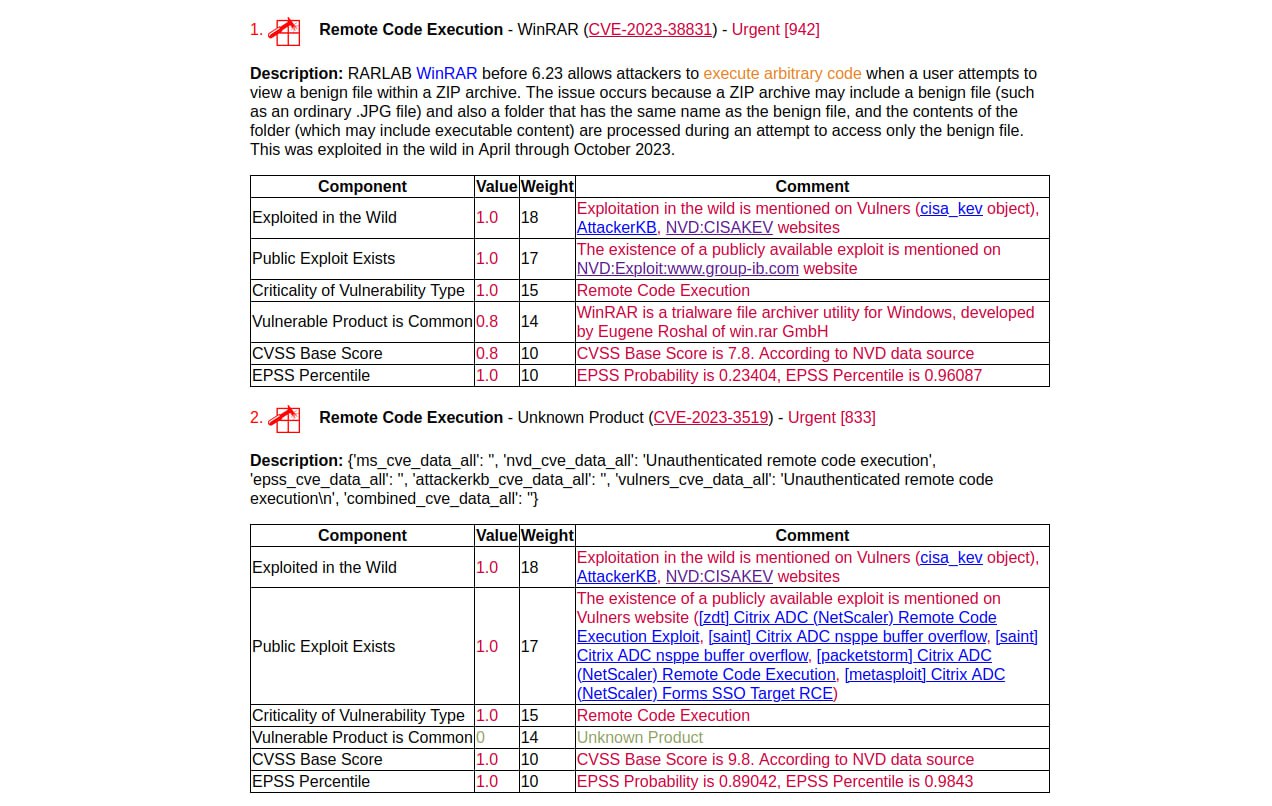

🔹 Платная коллекция данных NVD от Vulners, обогащённая инфой по активной эксплуатации, эксплоитам, AI Score и т.д. Требуется платный API и расширенная подписка. Про работу с коллекциями у меня был давнишний пост.