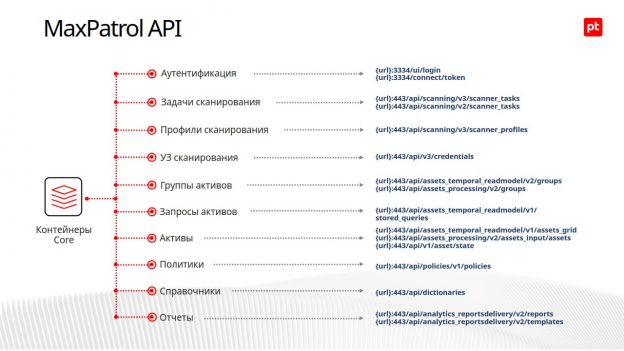

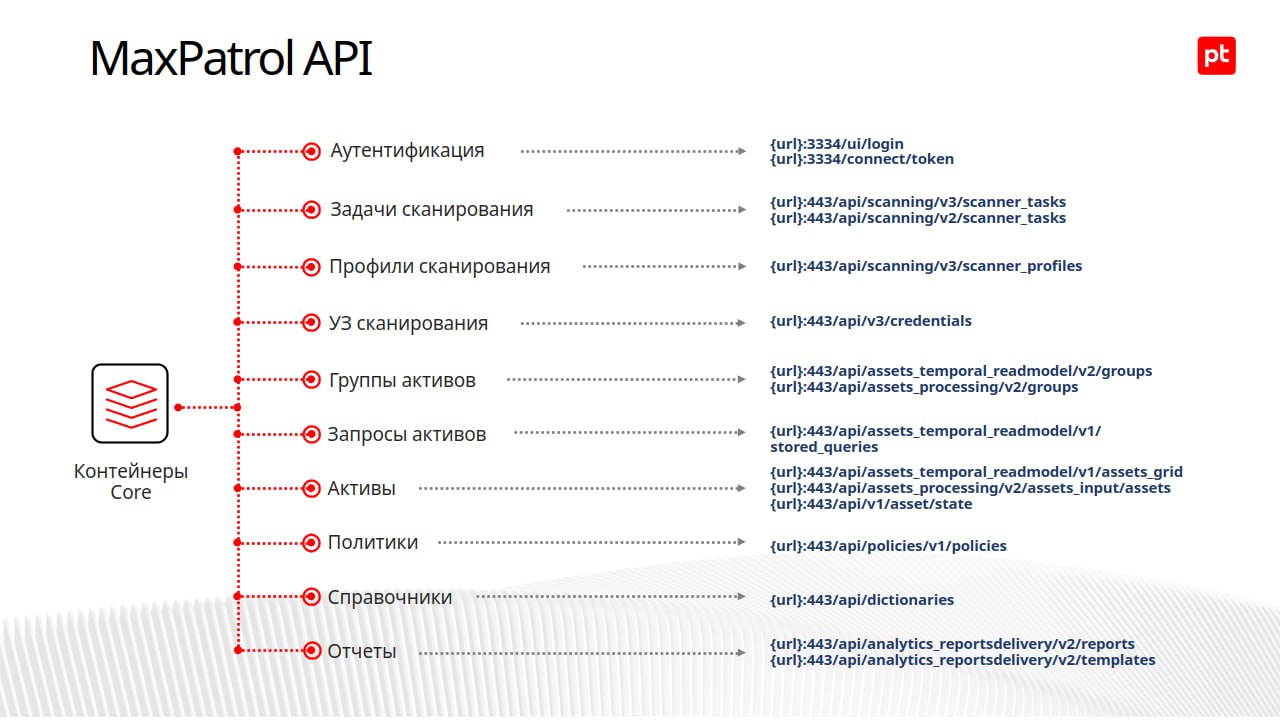

Посмотрел запись вебинара Positive Technologies "Как использовать API в MaxPatrol VM: теория и практика". По теоретической части всё понятно: есть документированный API; он один и для интеграций, и для вебгуя. 🙂

По практической части показали:

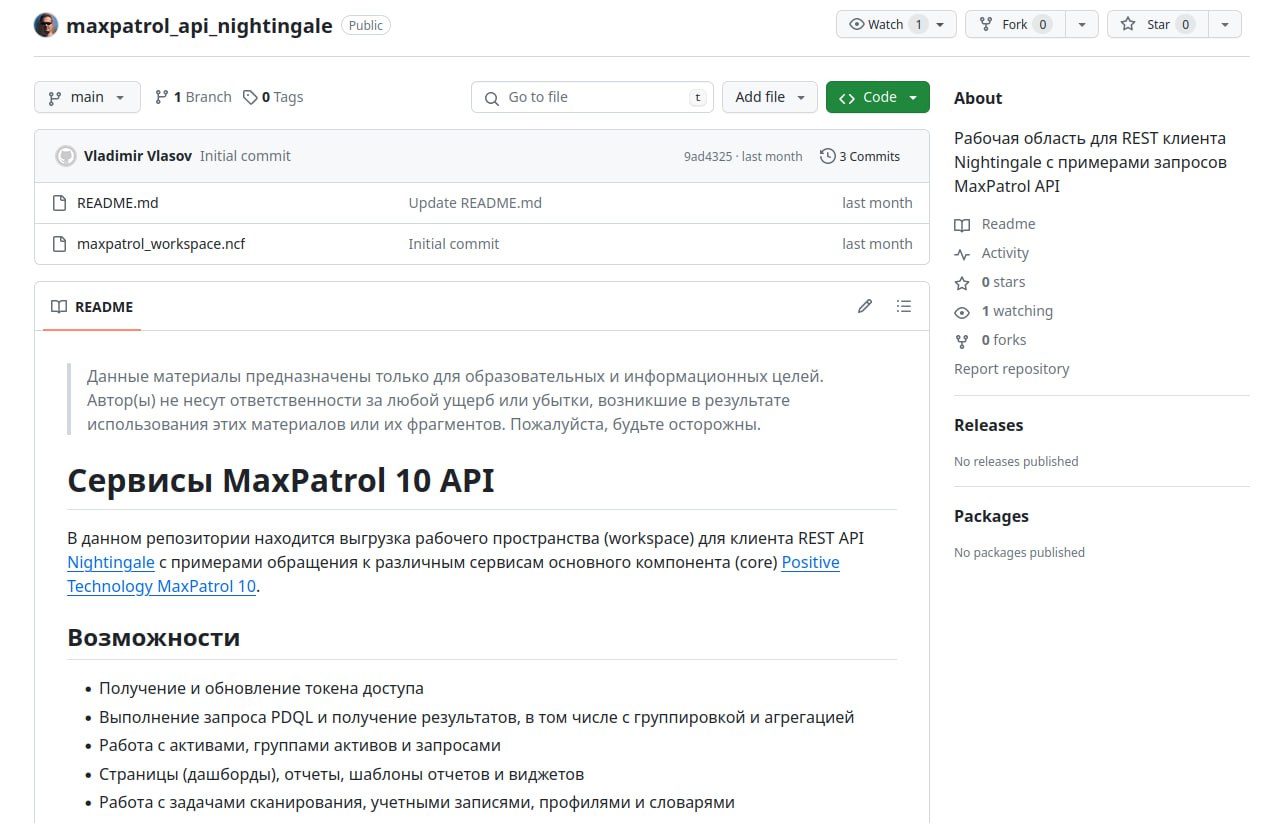

🔻 Как использовать MaxPatrol API в REST-клиенте Nightingale (файл с примерами на гитхабе).

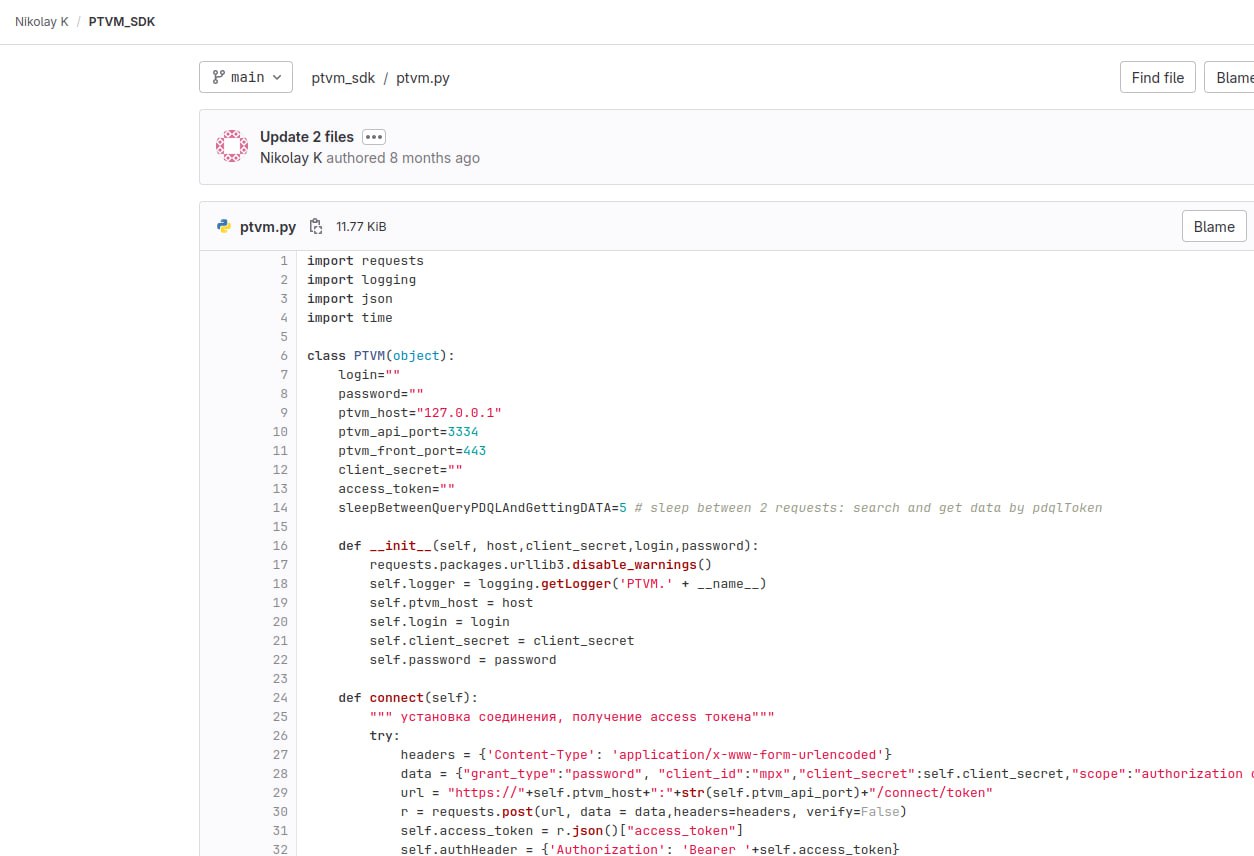

🔻 Неофициальный PTVM SDK. Небольшой Python скрипт с одним классом для работы с MaxPatrol API.

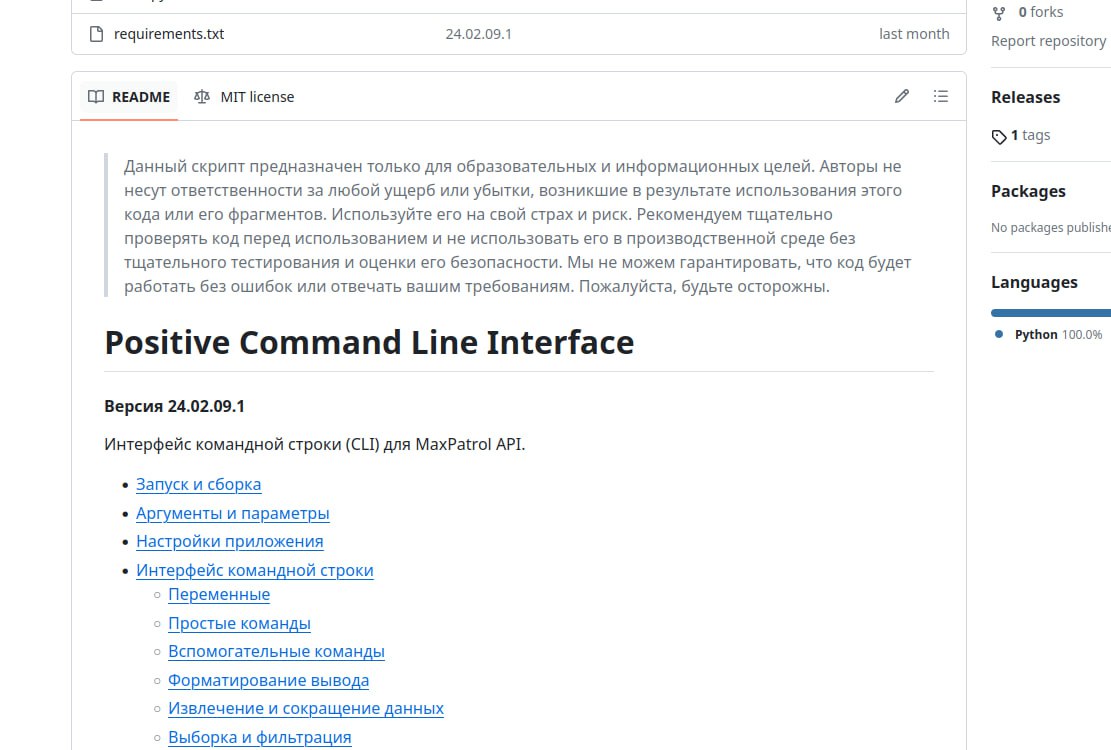

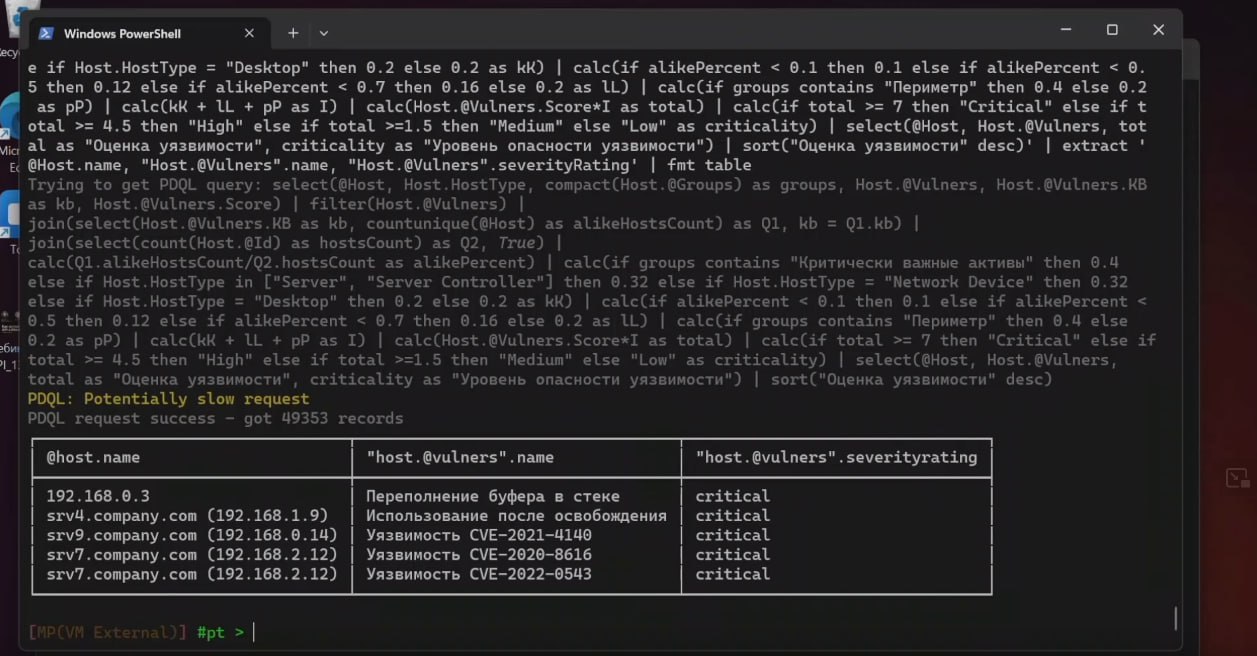

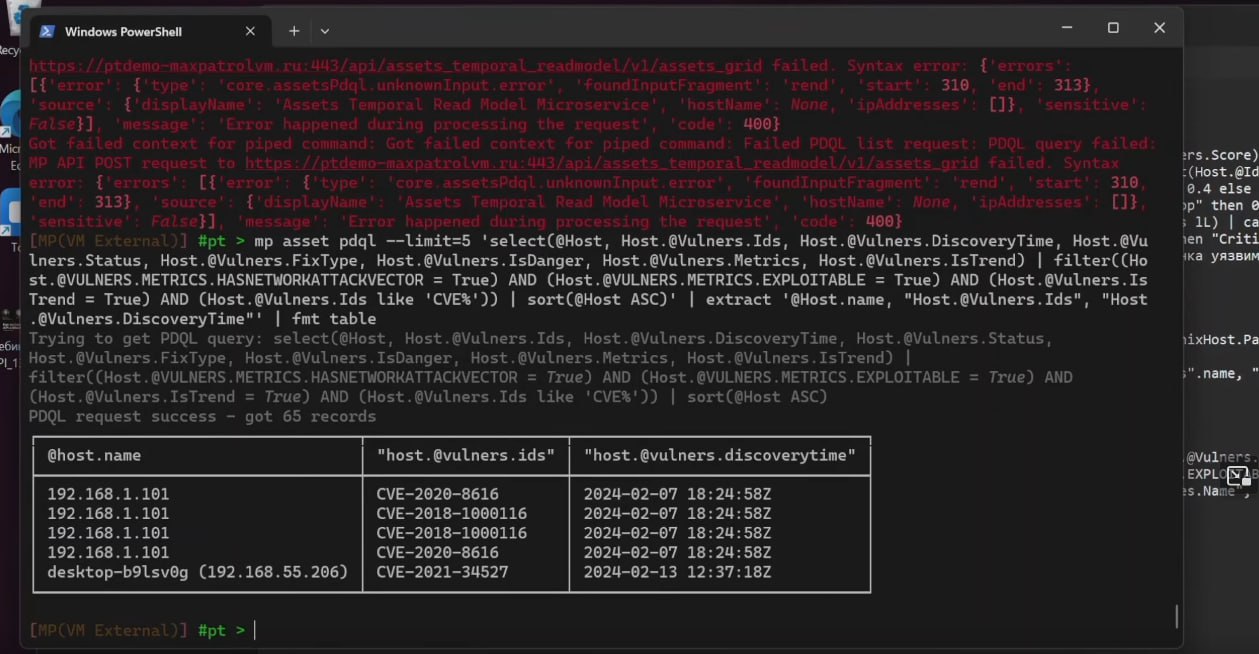

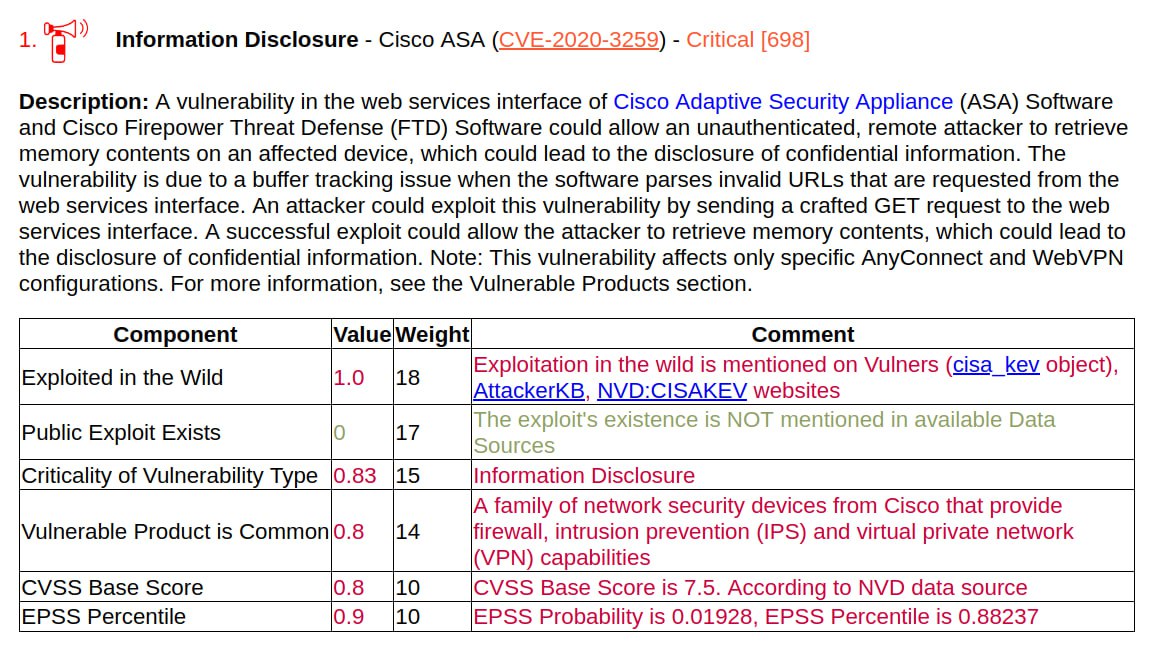

🔻 Консольный интерфейс Positive CLI для MaxPatrol API. Автоматизацию можно делать и просто shell-скриптами дергающими CLI! 😇 Гораздо более функциональный проект, чем SDK, и тоже на Python. На скринах вывод уязвимостей с критичностью рассчитанной по методологии ФСТЭК и трендовые уязвимости с эксплоитом.

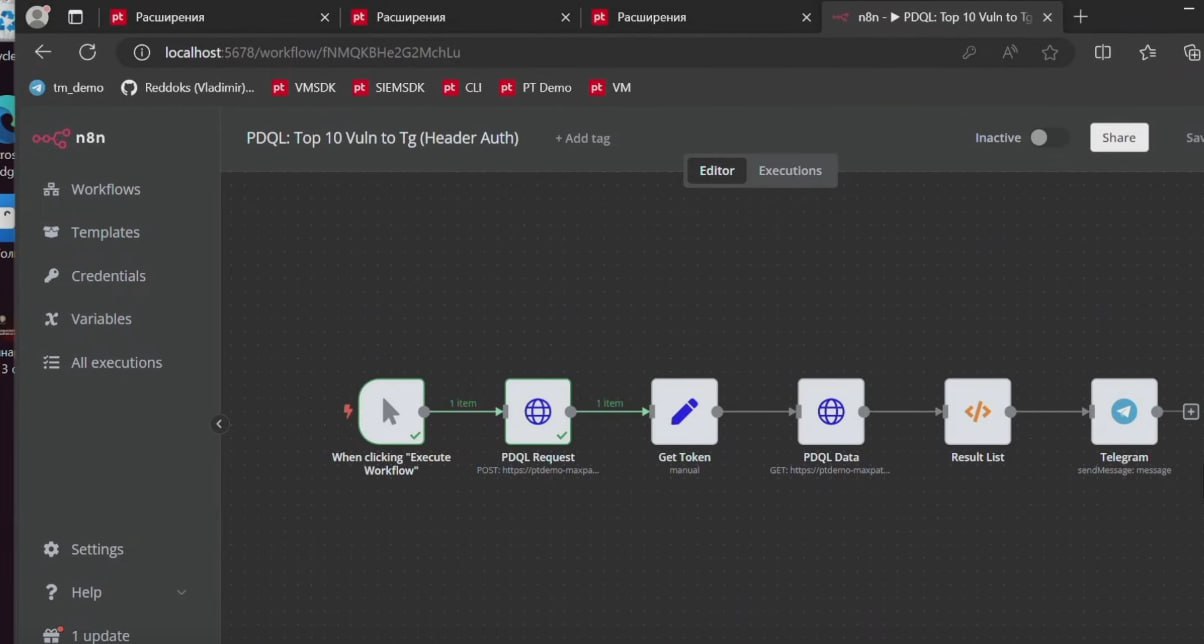

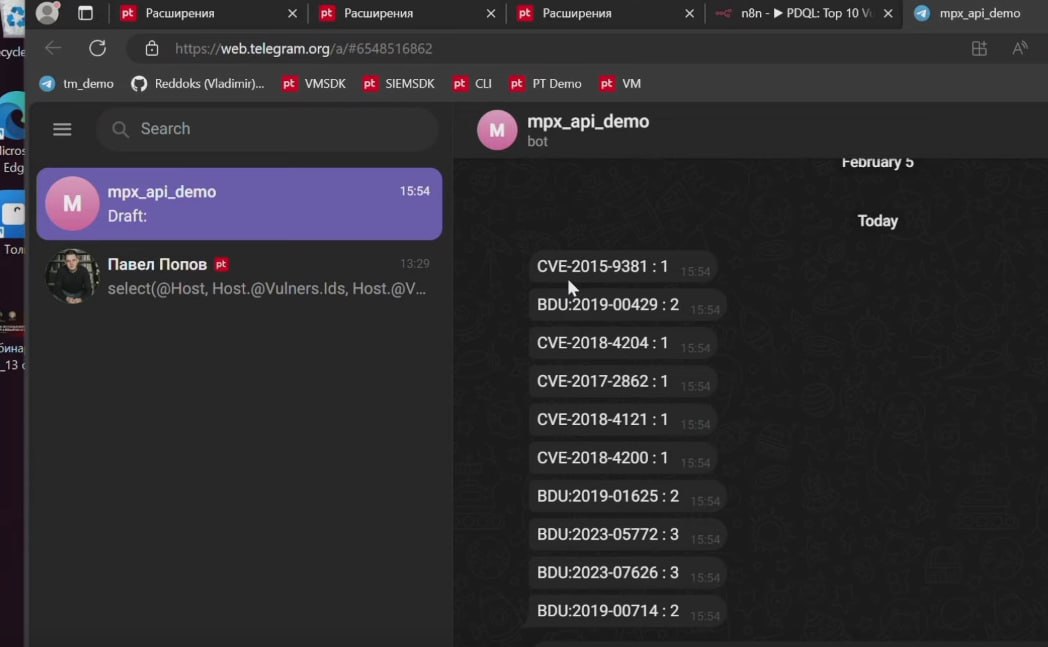

🔻 Как использовать MaxPatrol API в low-code инструменте n8n (на примере отправки результатов запроса в Telegram).

Ссылки на проекты добавляются на страницу addons.

Покажите коллегам, которые работают с MaxPatrol VM. 😉