Заметки по сегодняшнему запуску MaxPatrol VM 2.5. MaxPatrol VM - cистема управления уязвимостями нового поколения, которая реализует полное построение VM-процесса: управление активами, детектирование, приоритизация и контроль устранения уязвимостей. Уже более 500 инсталляций и их число стремительно растёт. Главная цель MP VM - не допустить эксплуатацию уязвимости в инфраструктуре.

Чем этого добиваемся?

🔹 Полное покрытие периметра, ключевых и целевых систем.

🔹 Экспертиза Positive Technologies + кастомизация продукта ("Нельзя покрыть все потребности всех клиентов" -> "Дать возможности клиентам самим или с помощью интеграторов разрабатывать детекты") ⬅️ Имхо, про кастомизацию это тектонический сдвиг для отечественного VM-а.

Три главных нововведения:

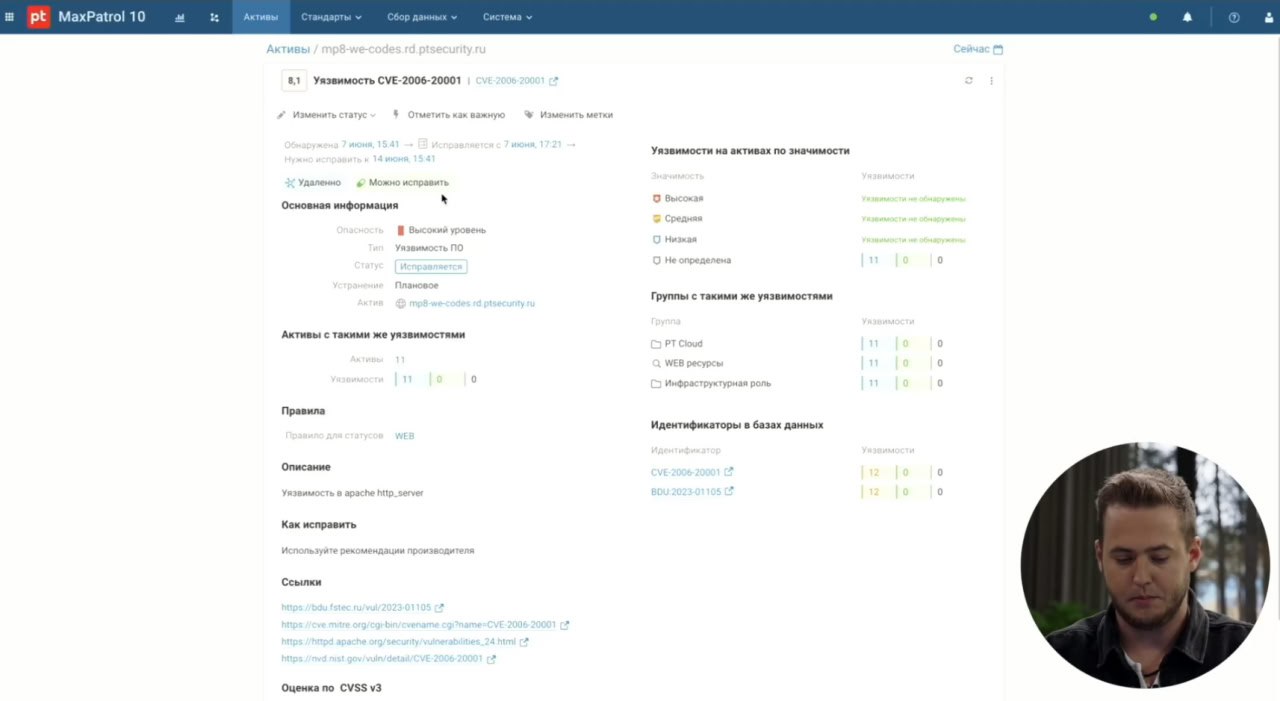

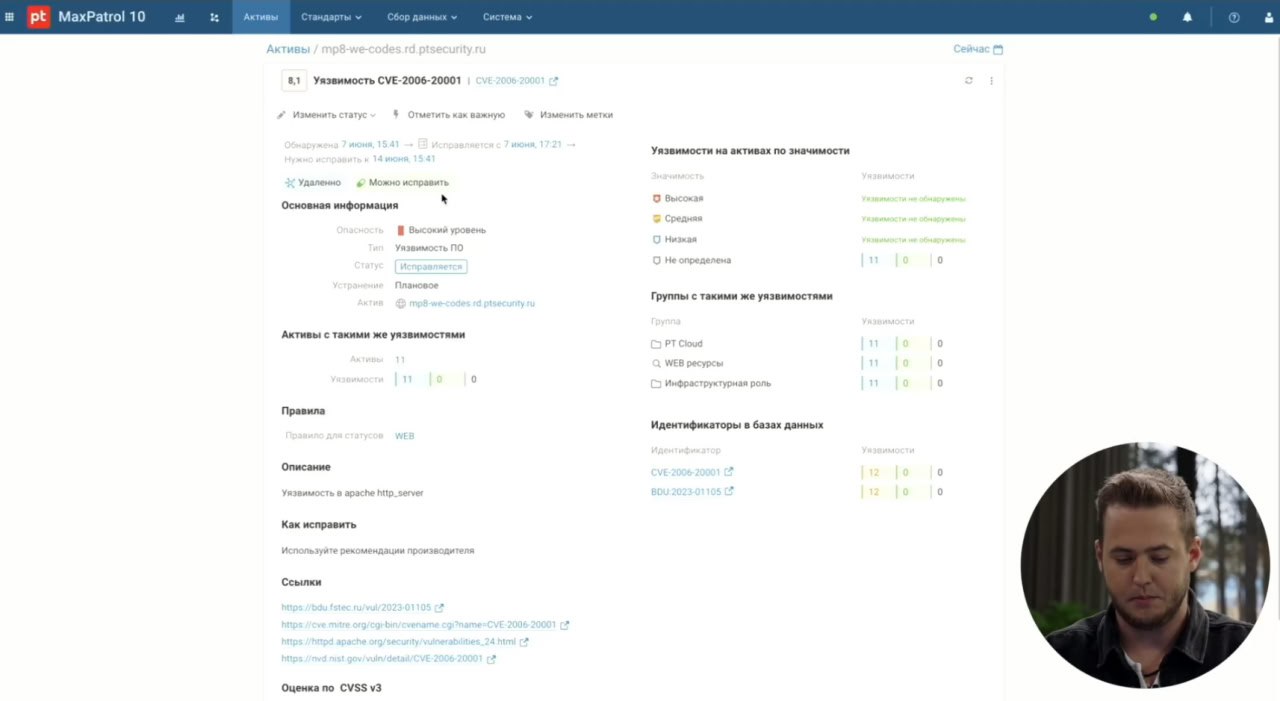

1. Сканирование веб-приложений. Эксплуатация уязвимостей на периметре в ТОП 2 векторов проникновения по данным НКЦКИ. Для поиска уязвимостей веба раньше был нужен отдельный DAST-сканер (MP8, PT BlackBox), сейчас полноценное DAST-сканирование веб-приложений возможно делать прямо в MPVM. Функционально там тот же движок, что и в PT BlackBox.

🔩 Крутая фишка - интегрировали в MaxPatrol VM опенсурсный сканер уязвимостей Nuclei для валидации наличия уязвимостей, определенных баннерным детектом. Уязвимости, которые подтверждены нуклеем, рекомендуют исправлять в первую очередь, а остальные в плановом порядке.

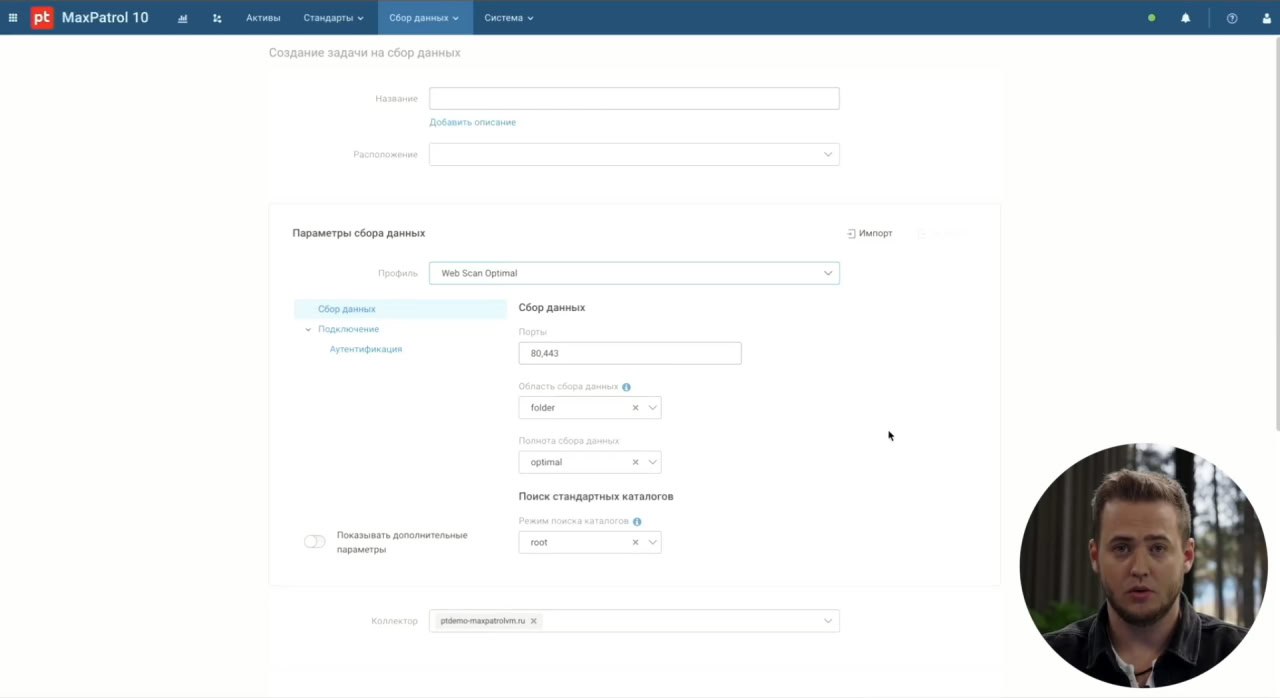

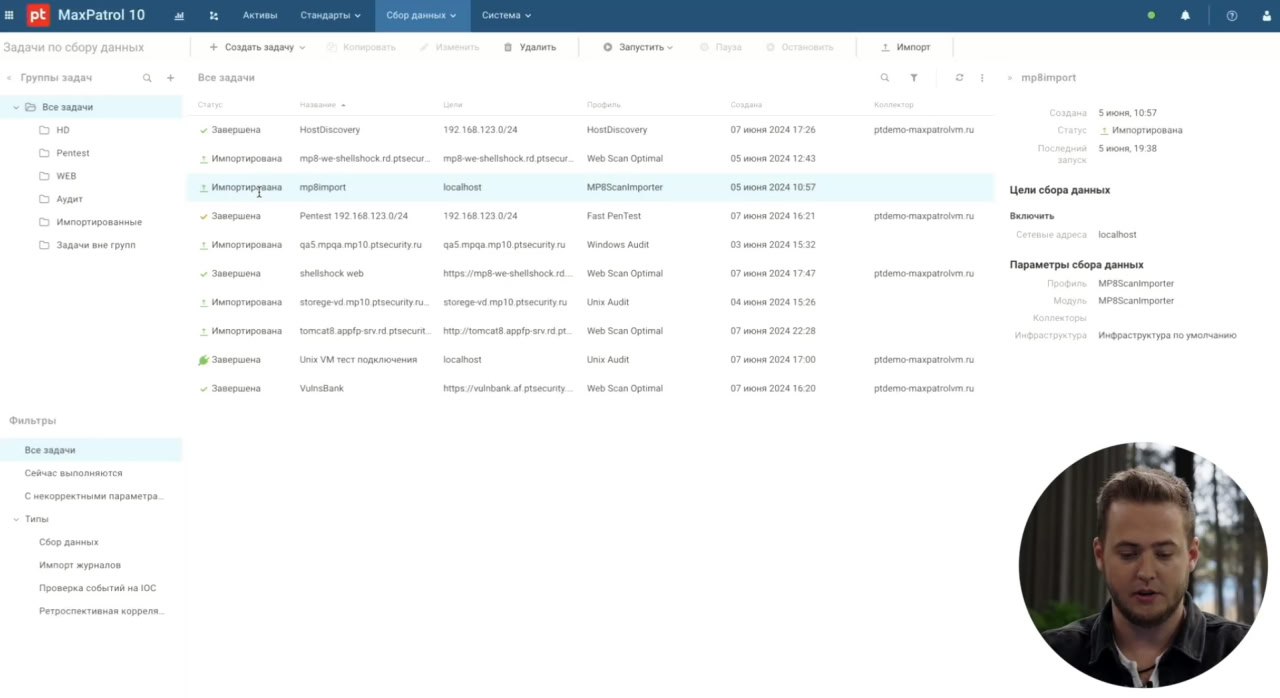

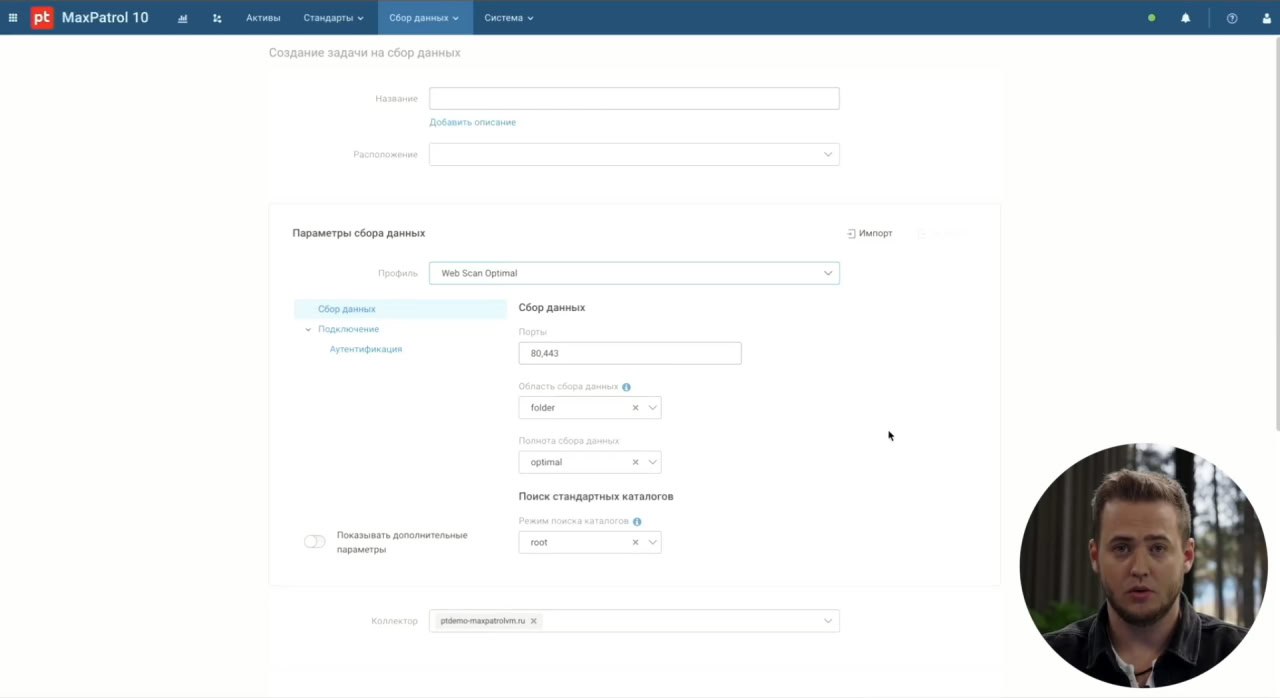

Новый профиль сканирования Web Scan Optimal. Можно сканировать с аутентификацией.

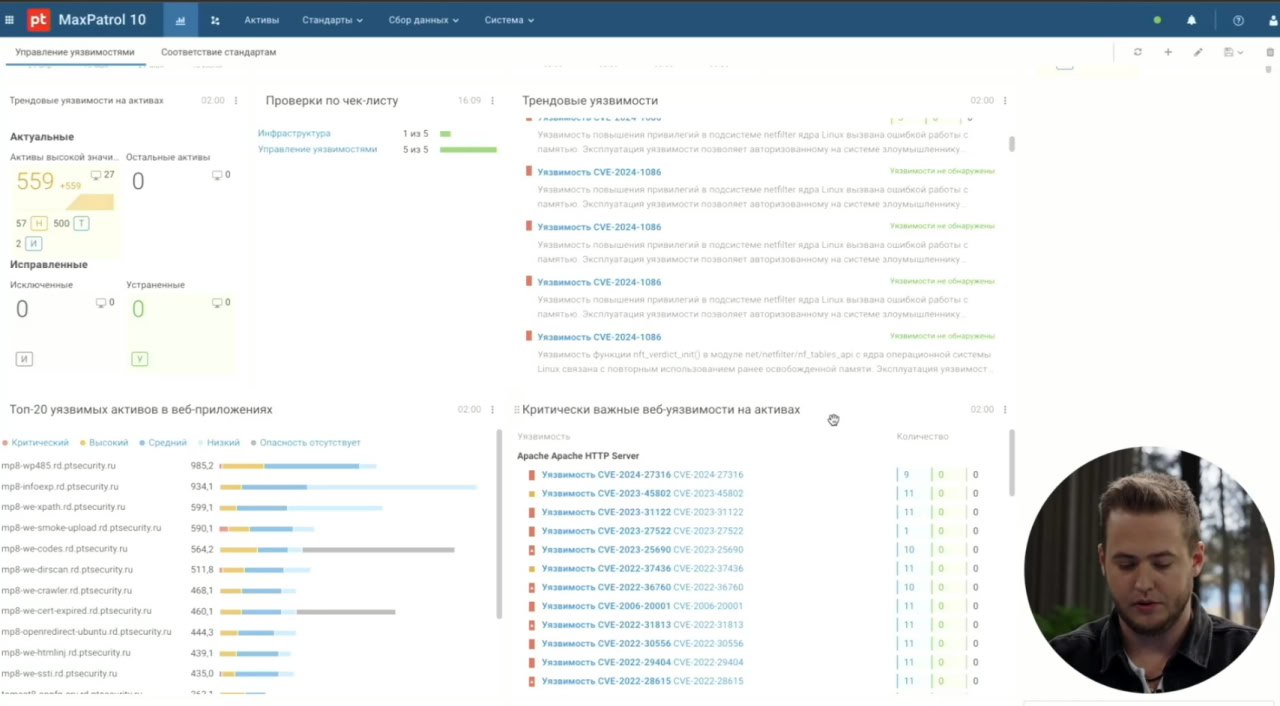

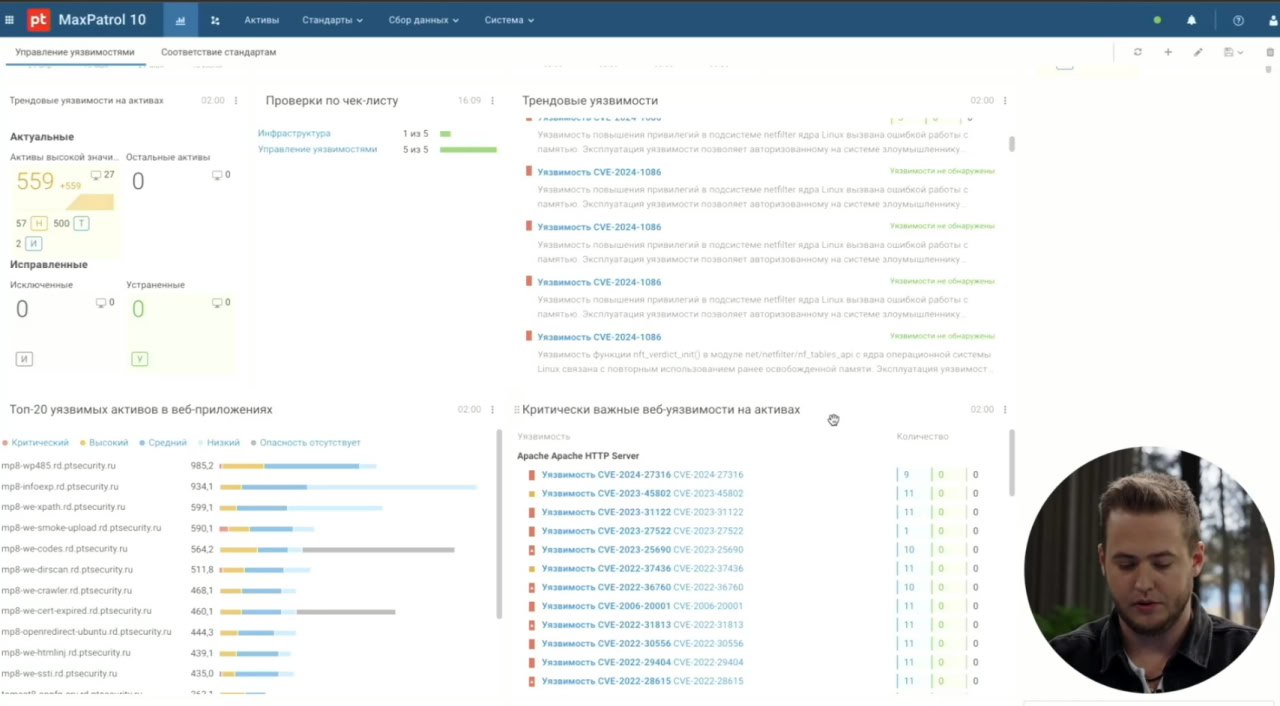

Добавили новые системные дашборды: критически важные веб уязвимости на активах, Топ-20 уязвимых приложений.

Для веб-уязвимостей будут также работать политики, чтобы автоматически изменять их статус и отслеживать сроки исправления.

❗️При этом одного DAST-сканирования MaxPatrol VM недостаточно для защиты самописных веб-приложений: нужны анализаторы кода (PT AI) + Application Firewall (PT AF) + аудиты безопасности.

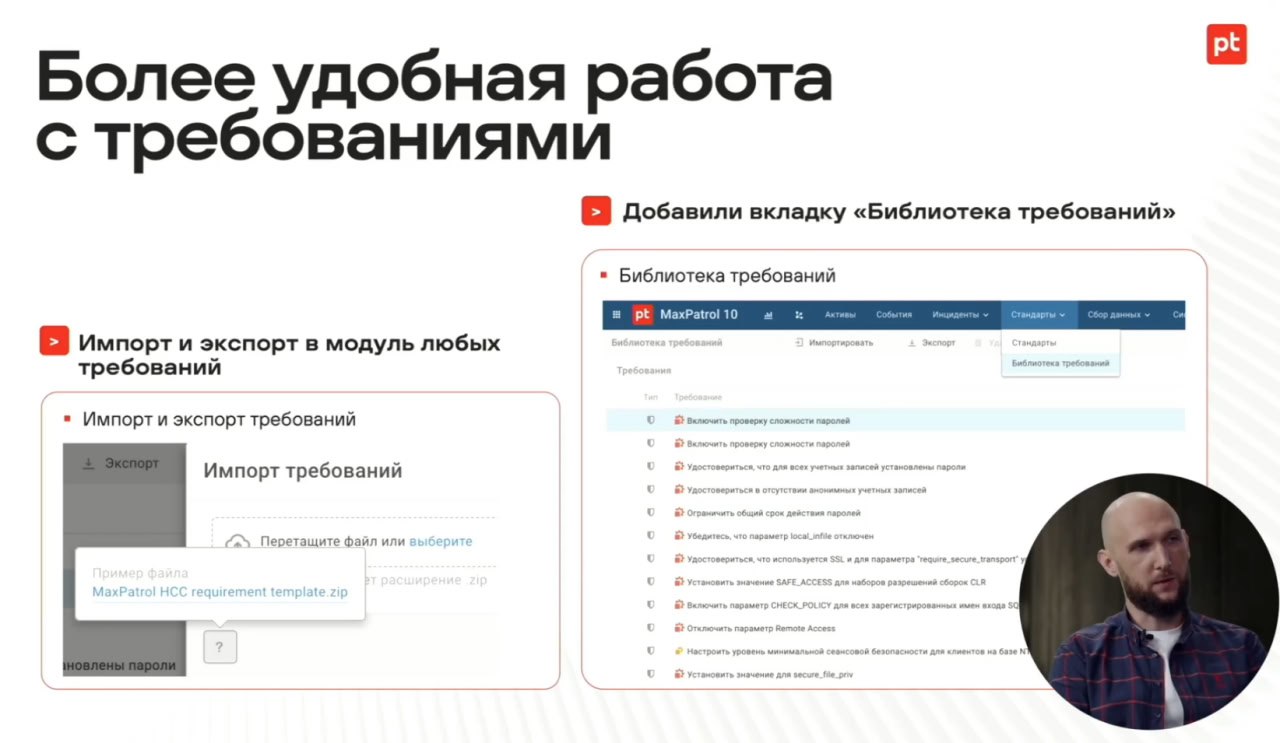

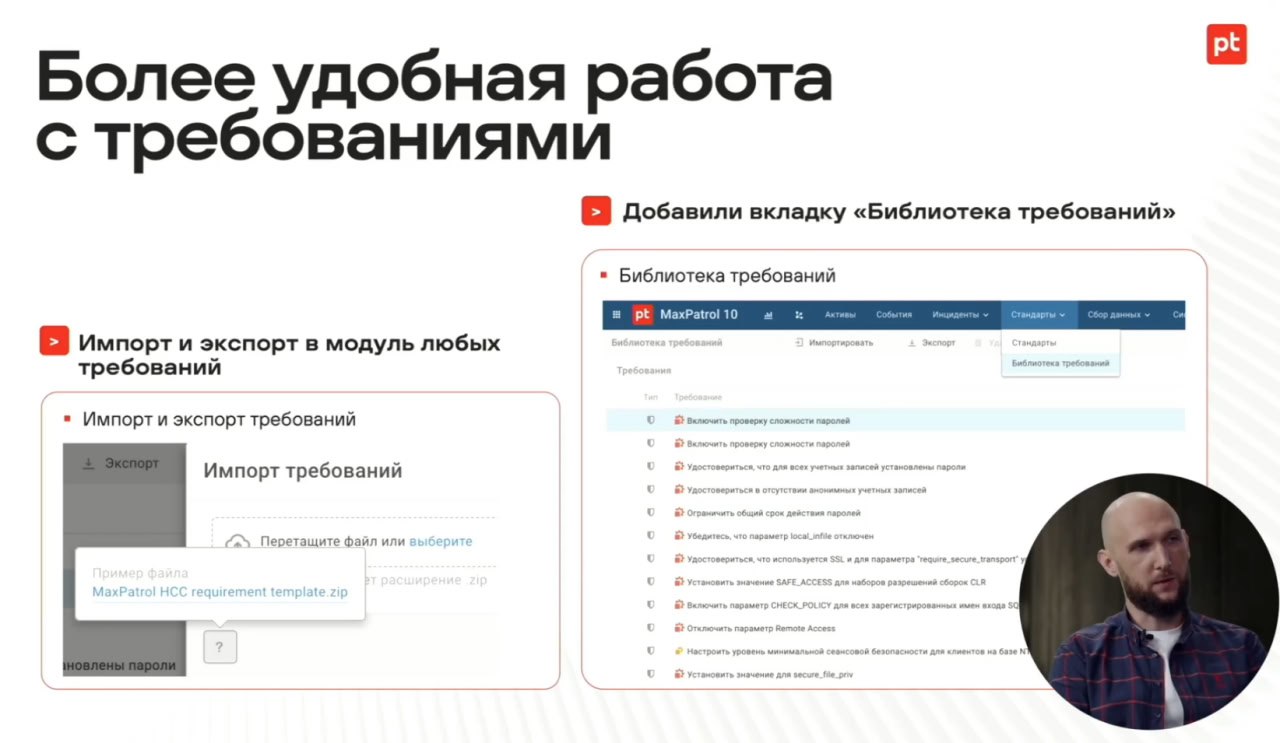

2. Кастомные комплаенс-проверки в HCC ("жить по своим требованиям"). Нужны если PT что-то не поддерживает или клиенты хотят сделать более расширенные проверки (сами или силами интеграторов).

Нужно подготовить 3 файла:

Файл 1 - значение параметра по умолчанию

Файл 2 - локализация требования

Файл 3 - исходный код требования

Можно экспортнуть имеющиеся требования, подредактировать и импортнуть обратно. Стандарт с требованиями можно редактировать как YAML.

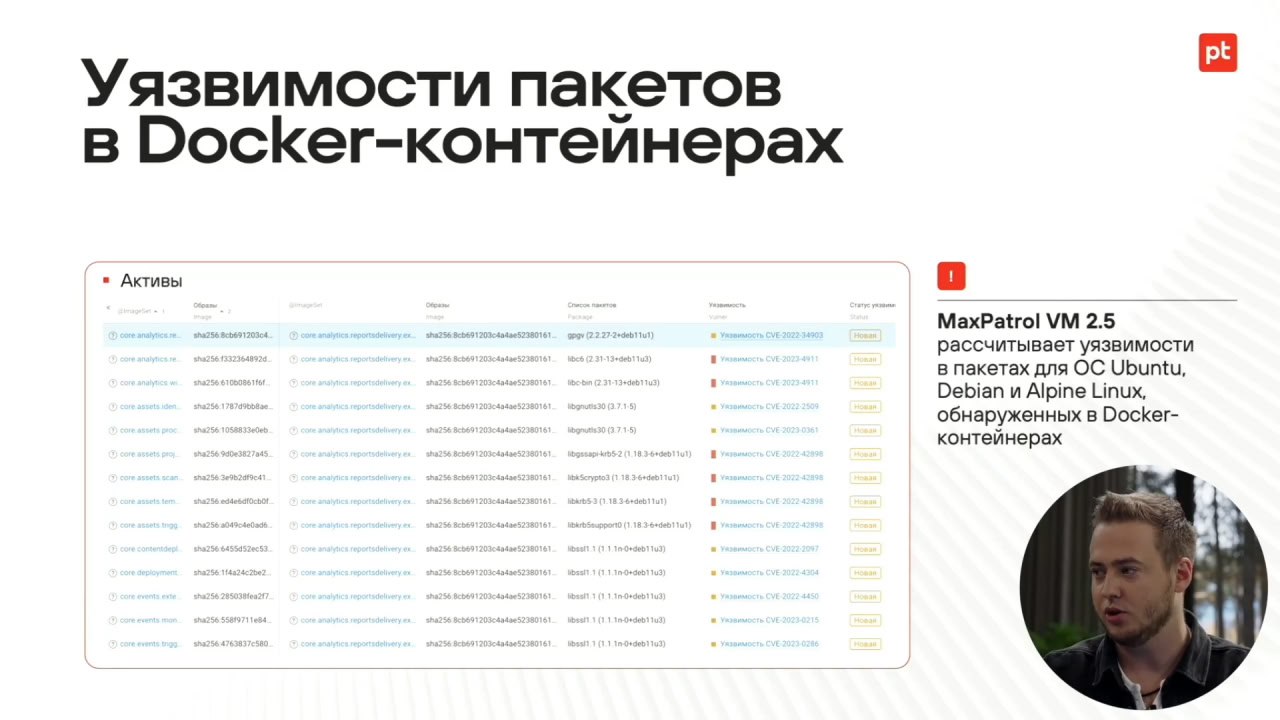

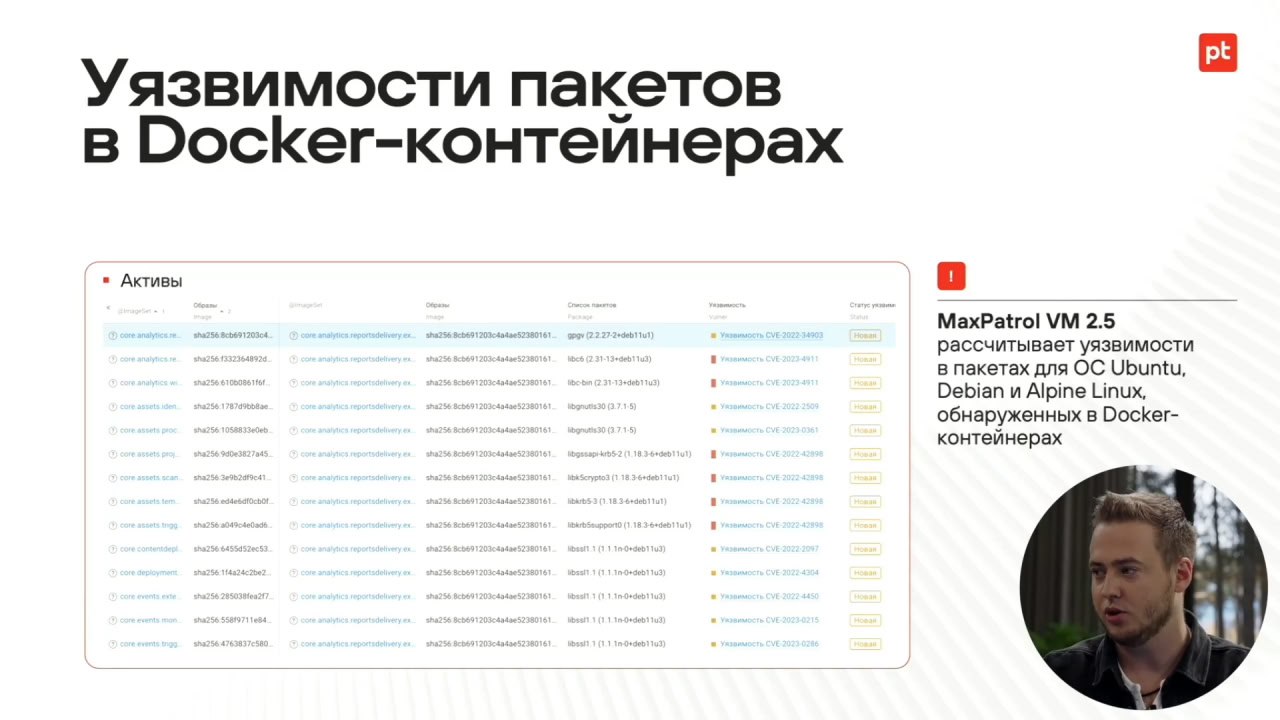

3. Сканирование Docker. Раньше MaxPatrol не мог детектировать уязвимости в докер-контейнерах на Linux хостах - теперь может. Поддерживаются контейнеры на основе Ubuntu, Debian u Alpine Linux. По сути проваливаемся в контейнер и делаем те же детекты, что и на Linux хосте.

⚠️ Самое главное: никаких дополнительных лицензий не нужно! Если есть VM и HCC, просто обновляем и пользуемся!

Что ещё?

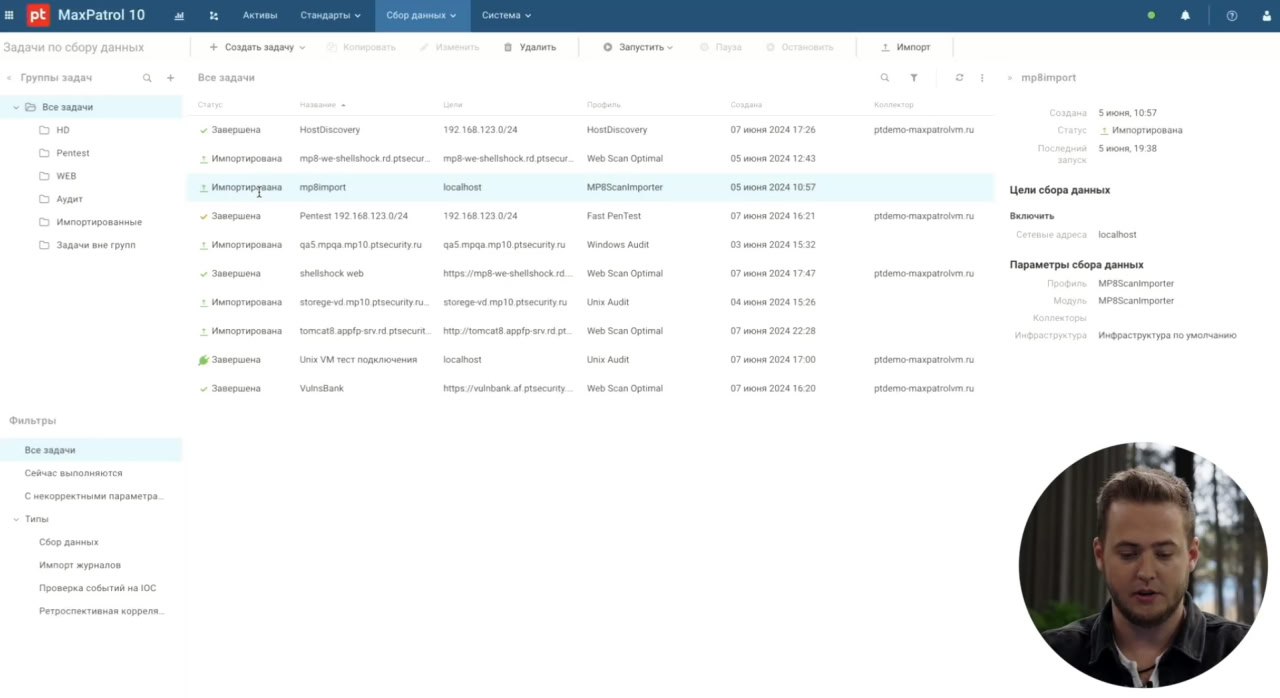

🔹 Мобильный сканер. Упростили перенос данных. Можно переносить результаты сканирования (а не активы). Задачи видны как импортированные.

🔹 Задачи на сканирование можно группировать по папкам (и запускать всю папку).

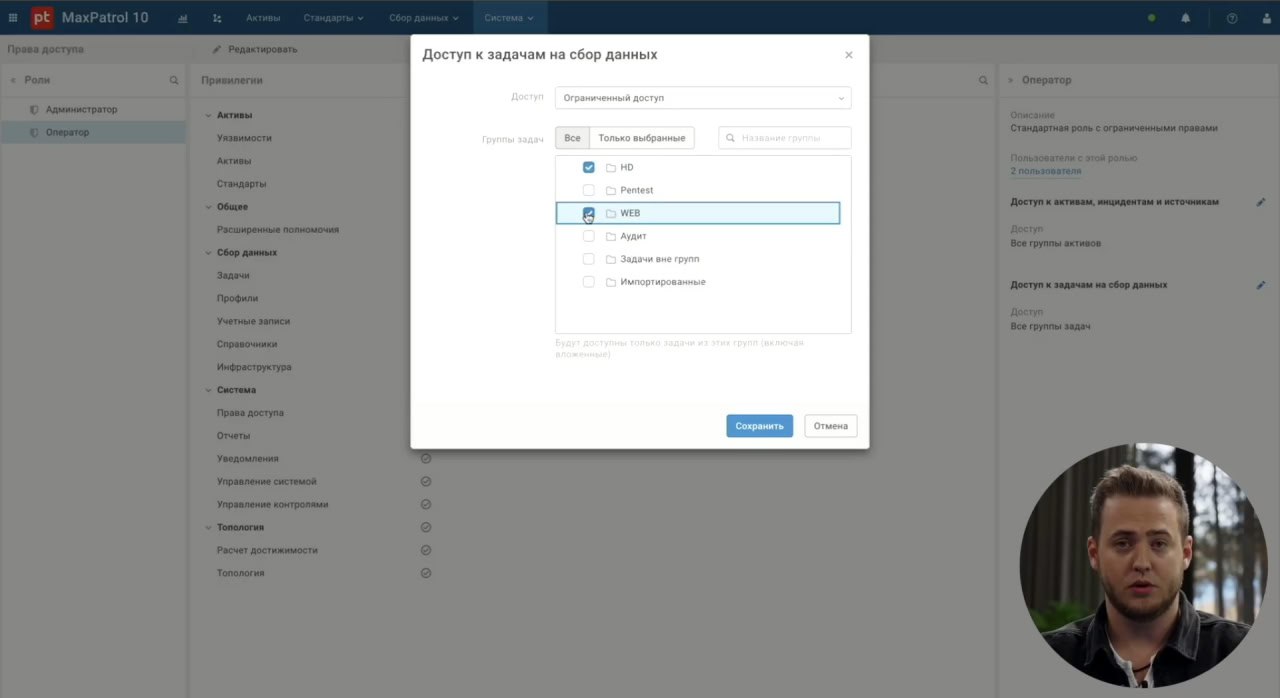

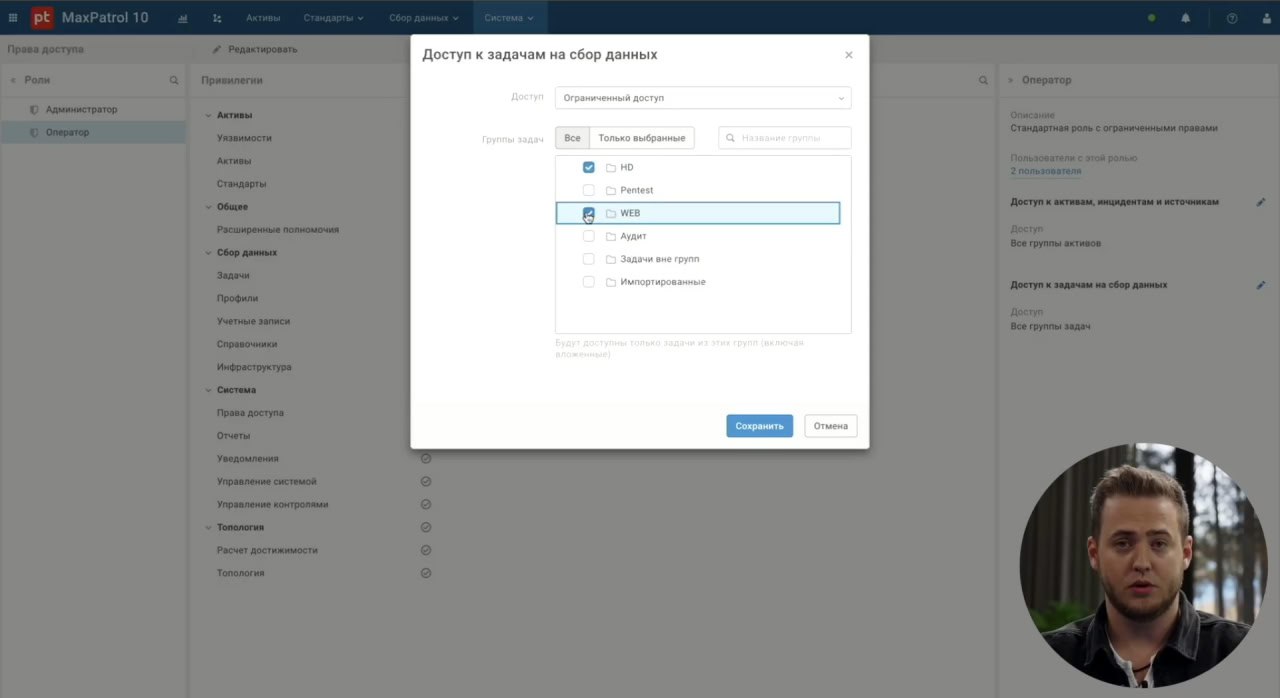

🔹 Можно ограничивать доступ к задачам на сканирование.

🔹 Технологические окна. "Запрещённое время сканирования". Задача ставится на паузу, после "просыпания" снова запустится сканирование с последнего хоста (сканирование хоста запустится заново).

🔹 Проверка транспортов и учётных записей. Можно выпустить отчёт по результатам сканирования.

🔹 У ручных задач выше приоритет, чем у запущенных по расписанию.

🔹 Теперь 20 потоков сканирования для одной задачи. Это настраивается в GUI и сбрасываться при обновлении не будет.

🔹 Топология в отдельной вкладке с возможностью переименования сетей.

🔹 Анализ топологий с компонентами связности.

🔹 Новые виджеты для HCC.

🔹 Глобальные исключения хостов из сканирования.

🔹 Новые отчёты по XLSX шаблону (можно делать свои).

🔹 Пентестовые проверки могут обновляться из облака (пакетная доставка). Раньше так доставлялись только аудитные.

Во второй части будет содержание Q&A.

Upd. Продолжение