Сентябрьский выпуск "В тренде VM": 7 трендовых уязвимостей, фальшивая рекапча, ливанские пейджеры, годовые премии IT-шников. Начиная с этого месяца, мы решили несколько расширить тематику и увеличить длительность роликов. Я рассказываю не только про трендовые уязвимости сентября, но и про примеры использования социальной инженерии, эксплуатацию уязвимостей реального мира и практики процесса Управления Уязвимостями. В конце объявляем конкурс вопросов по Управлению Уязвимостями с подарками. 🎁

📹 Ролик "В тренде VM" на VK Видео, RUTUBE, YouTube

🗞 Пост на Хабре на основе сценария ролика "В тренде VM"

🗒 Компактный дайджест с техническими деталями на официальном сайте PT

Содержание:

🔻 00:58 Elevation of Privilege - Windows Installer (CVE-2024-38014) и уточнения по этой уязвимости

🔻 02:49 Security Feature Bypass - Windows Mark of the Web "LNK Stomping" (CVE-2024-38217)

🔻 03:57 Spoofing - Windows MSHTML Platform (CVE-2024-43461)

🔻 05:14 Remote Code Execution - VMware vCenter (CVE-2024-38812)

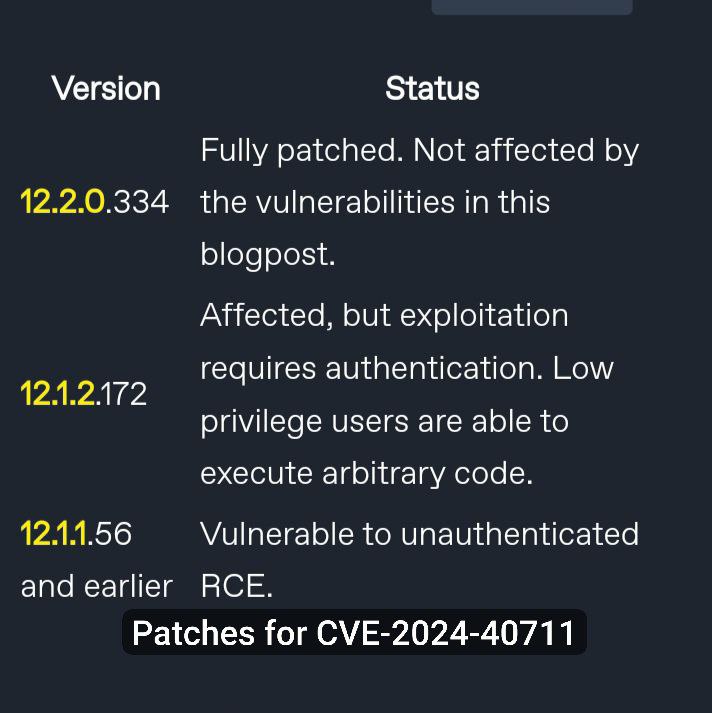

🔻 06:27 Remote Code Execution - Veeam Backup & Replication (CVE-2024-40711), пока монтировали ролик появились данные об эксплуатации вживую

🔻 08:40 Cross Site Scripting - Roundcube Webmail (CVE-2024-37383)

🔻 09:38 SQL Injection - The Events Calendar plugin for WordPress (CVE-2024-8275)

🔻 10:40 Человеческие уязвимости: фальшивая reCAPTCHA

🔻 11:57 Уязвимости реального мира: взрывы пейджеров и других электронных устройств в Ливане, последствия для всего мира

🔻 14:53 Практики процесса управления уязвимостями: привязать годовые премии IT-специалистов к выполнению SLA по устранению уязвимостей

🔻 16:10 Финал и объявление конкурса

🔻 16:31 Бэкстейдж