Касперские выпустили перед праздниками интересный пост про то, что репозитории с эксплоитами на GitHub могут использоваться для распространения малварей. Речь идёт о троянах Webrat. Поначалу злодеи распространяли их под видом взломанного ПО и читов к онлайн-играм, а с сентября 2025 начали экспериментировать с GitHub репозитариями, якобы содержащими эксплоиты для уязвимостей CVE-2025-59295 (Buffer Overflow в Internet Explorer), CVE-2025-10294 (AuthBypass в плагине WordPress "The OwnID Passwordless Login") и CVE-2025-59230 (EoP в Windows Remote Access Connection Manager).

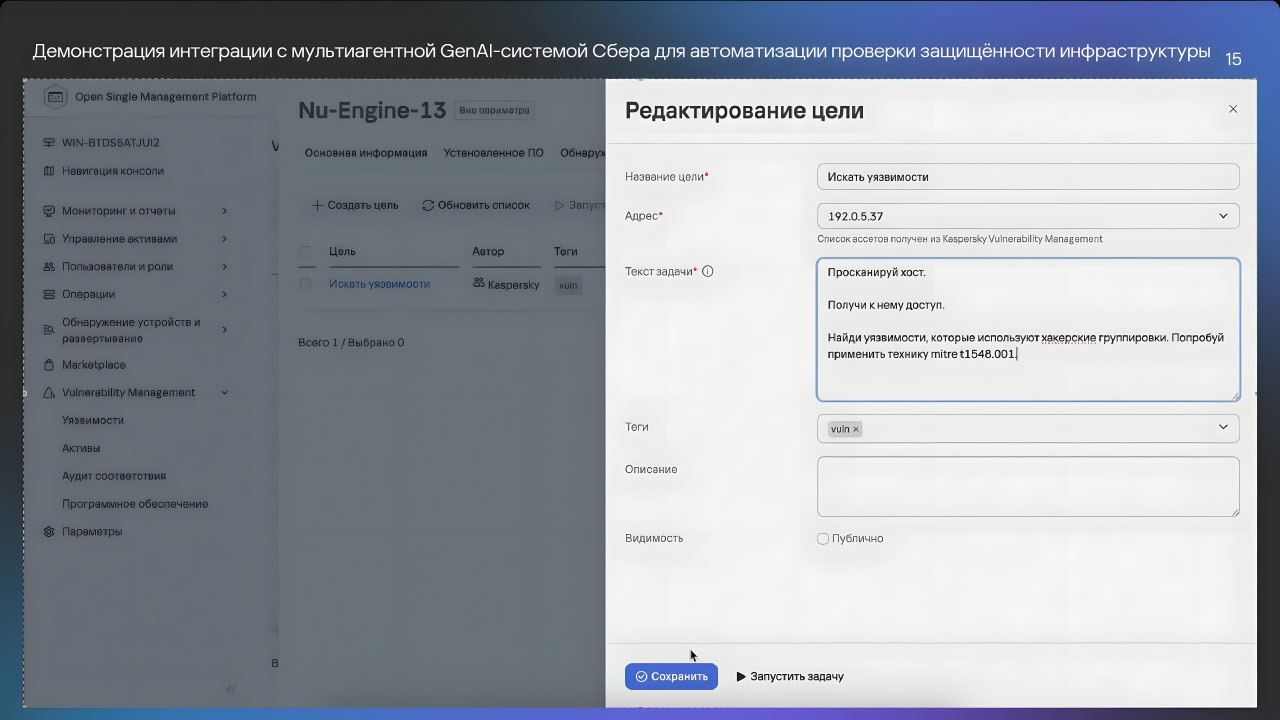

Для меня наличие публичных эксплоитов - один из ключевых факторов при приоритизации уязвимостей. GitHub-репы с эксплоитами приходится отсматривать регулярно. Фейков различной зловредности там хватает. С развитием AI-инструментов составить убедительную страницу с описанием эксплоита и чем-то похожим на его код становится делом нескольких минут. 🤷♂️ Чем дальше, тем больше такого будет.