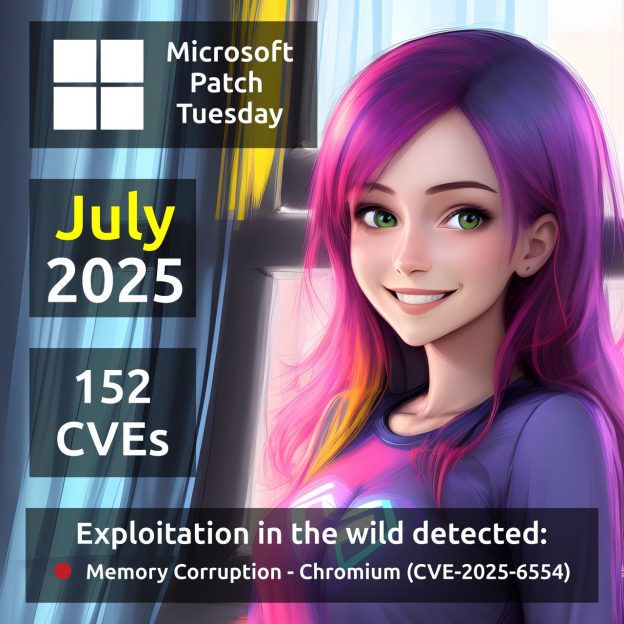

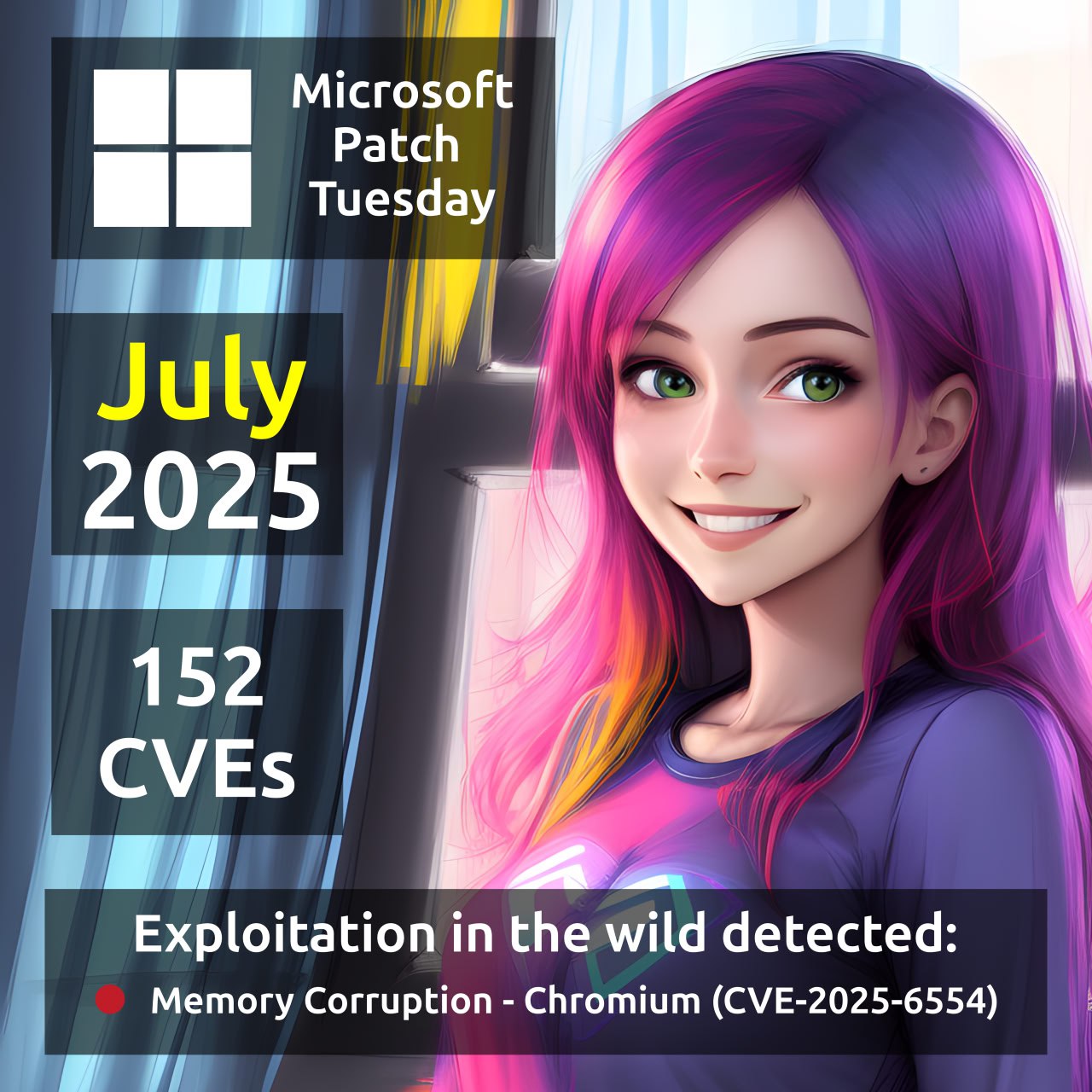

Июльский Microsoft Patch Tuesday. Всего 152 уязвимостей, в два раза больше, чем в июне. Из них 15 уязвимостей были добавлены между июньским и июльским MSPT. Есть одна уязвимость с признаком эксплуатации вживую:

🔻 Memory Corruption - Chromium (CVE-2025-6554)

Для одной уязвимости есть эксплойт на GitHub:

🔸 EoP - Windows Update Service (CVE-2025-48799). Уязвимость эксплуатируется на Win11/Win10 хостах с двумя и более жёсткими дисками.

Из остальных можно выделить:

🔹 RCE - CDPService (CVE-2025-49724), KDC Proxy Service (CVE-2025-49735), SharePoint (CVE-2025-49704, CVE-2025-49701), Hyper-V DDA (CVE-2025-48822), MS Office (CVE-2025-49695), NEGOEX (CVE-2025-47981), MS SQL Server (CVE-2025-49717)

🔹 InfDisc - MS SQL Server (CVE-2025-49719)

🔹 EoP - MS VHD (CVE-2025-49689), TCP/IP Driver (CVE-2025-49686), Win32k (CVE-2025-49727, CVE-2025-49733, CVE-2025-49667), Graphics Component (CVE-2025-49732, CVE-2025-49744)