Прожектор по ИБ, выпуск №6 (08.10.2023). Записали очередной эпизод. В основном мы говорили про уязвимости прошлой недели.

Мы это:

🔸 Александр Леонов, "Управление уязвимостями и прочее"

🔸 Лев Палей, "Вести из Палей"

🔸 Максим Хараск, "Global Digital Space"

00:00 Здороваемся, смотрим статистику по просмотрам предыдущего выпуска

02:18 Саша вышел на работу в Positive Technologies и чем же он там будет заниматься

04:50 RCE без аутентификации в почтовом сервере Exim (CVE-2023–42115)

08:16 SSRF/RCE в TorchServe (CVE-2023–43654, CVE-2022–1471), ShellTorch

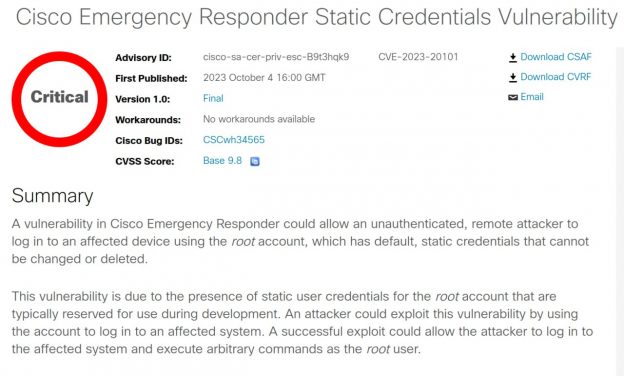

12:05 В Cisco Emergency Responder нашли root-овые учётки с захардкоженными паролями (CVE-2023–20101)

16:44 Новый криптографический протокол аутентификации OpenPubkey

17:56 EoP или обход аутентификации в Atlassian Confluence (CVE-2023–22515)

23:42 Грядет опасная уязвимость cURL и libcurl (CVE-2023–38545)

27:07 Новая bug bounty программа Минцифры

30:32 Система бронирования "Леонардо" вновь подверглась DDOS-атаке из-за рубежа

35:22 Экосистема Xiaomi вышла из строя по всей России

36:38 Qualys‑ы наресерчили EoP/LPE уязвимость во всех Linux-дистрибах, а конкретно в glibc (CVE-2023–4911)

39:19 XSpider‑у 25 лет. Ровно как и всему современному Vulnerability Management‑у. Обсуждаем в какую сторону развивается VM.

46:42 Прощание от Mr. X