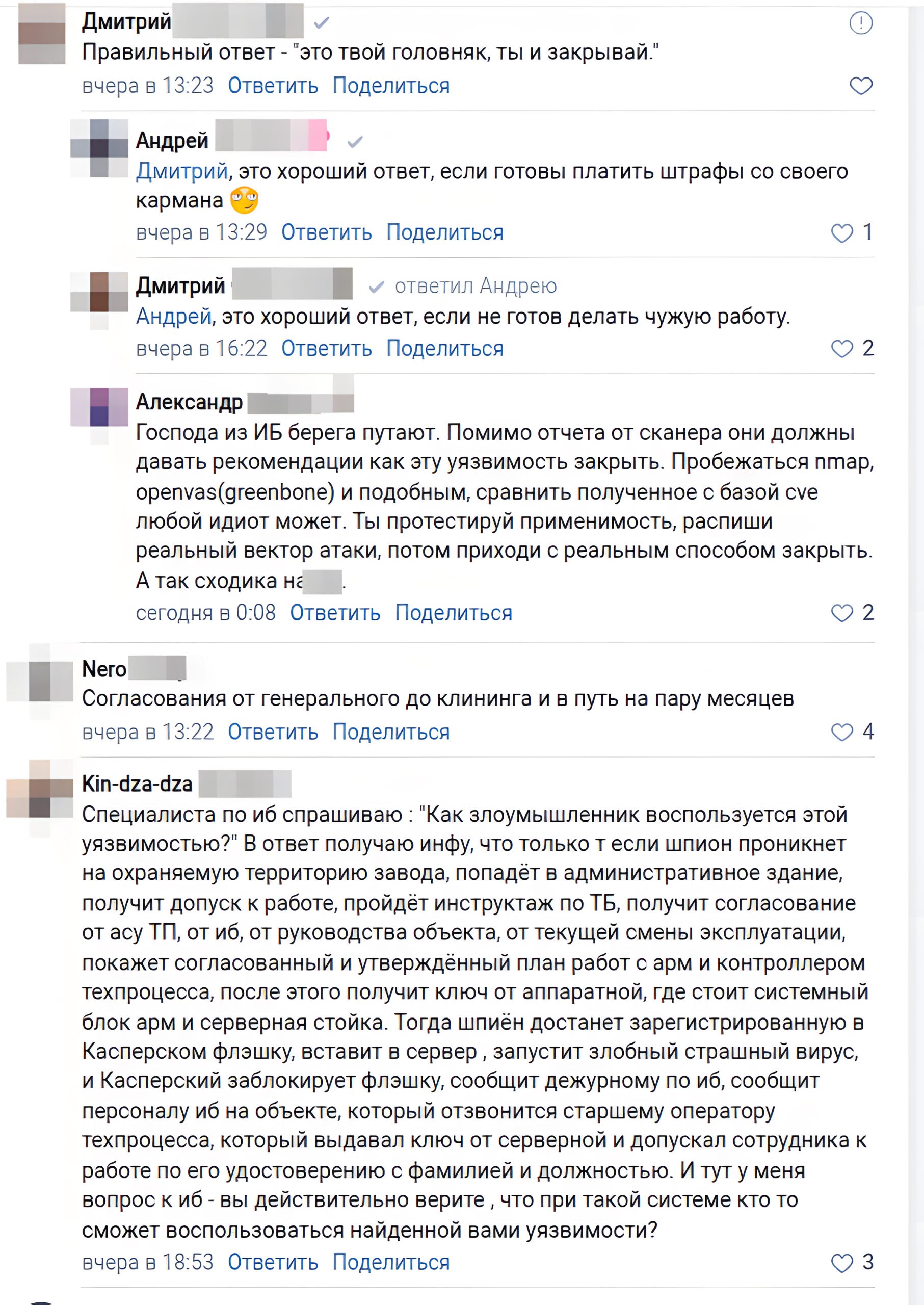

Прочитал хабропост Романа Спицына из UserGate про повышение уровня зрелости ИБ-процессов в организации. Там в основном про SIEM, но про Asset Management и VM тоже есть. Написано очень живенько. 👍 Рефреном идёт мысль, что главная сложность - работа с реальными людьми (которые могут вам всё засаботировать 😏).

Особо понравилось про безусловный патчинг:

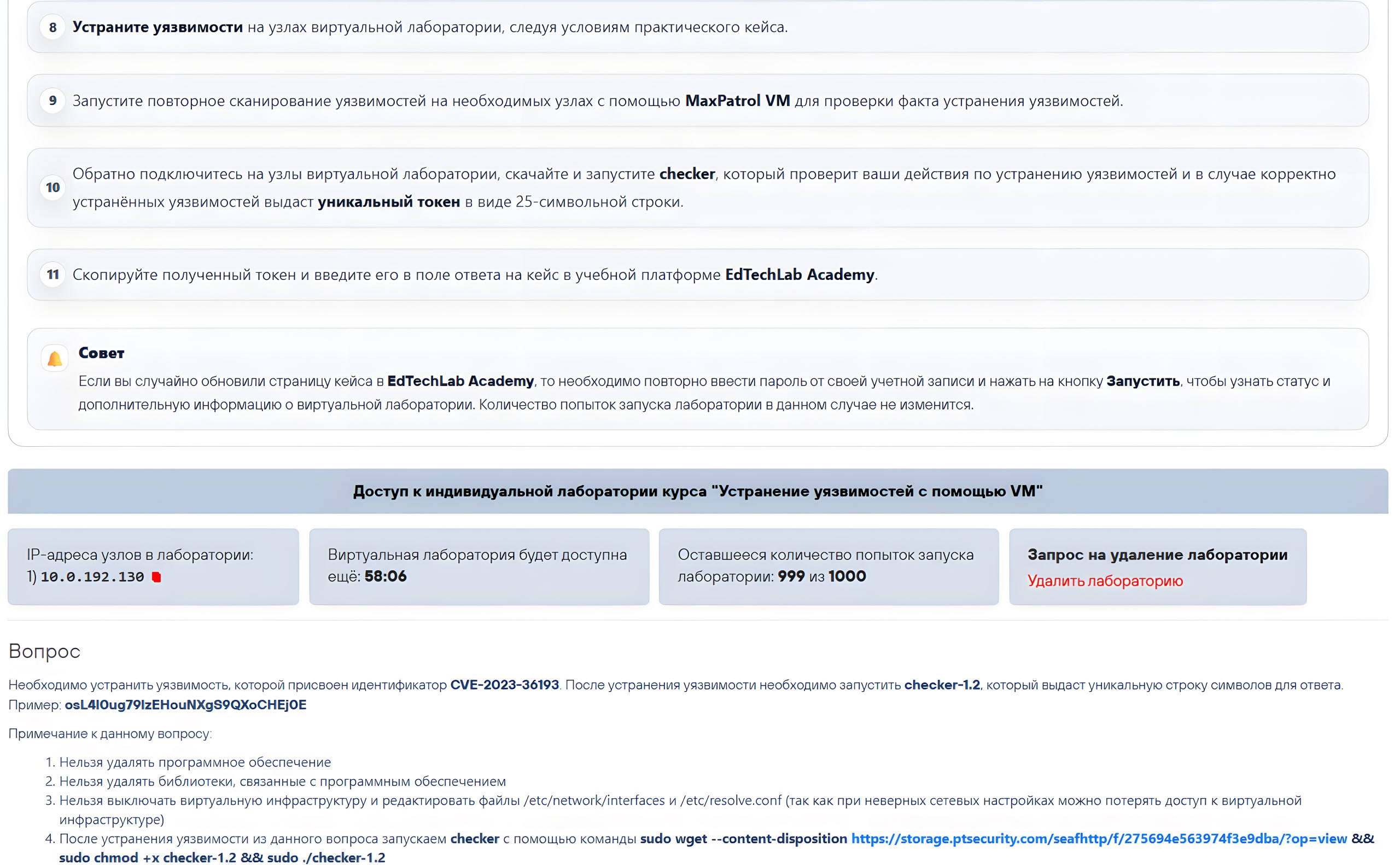

"Бонус-трек: Начните, наконец, обновлять операционные системы и используемые приложения. У вас никогда, повторюсь, НИКОГДА не будет достаточно ресурсов, чтобы доказать применимость каждой уязвимости в конкретных условиях вашего окружения. Нет другого решения для большинства компаний, кроме как начать регулярно проводить обновления для ВСЕХ ОС и для всех приложений. Позднее вы, вероятно, начнёте категорировать ваши активы по критичности и управлять приоритетами обновления, но для начала ̶п̶р̶о̶с̶т̶о̶ ̶д̶о̶б̶а̶в̶ь̶ ̶в̶о̶д̶ы̶ примените патчи."

ППКС. Всеми силами внедряйте безусловный патчинг, не играйте в докажи-покажи. 😉