Прожектор по ИБ, выпуск №11 (12.11.2023): не верь описаниям, периметр и Аврора для физиков. Записали очередной эпизод нашего еженедельного подкаста. В этот раз записывали таким составом:

🔸 Александр Леонов, "Управление уязвимостями и прочее"

🔸 Лев Палей, "Вести из Палей"

🔸 Иван Шубин

00:00 Здороваемся и смотрим статистику

02:29 Как Лев съездил на Цифротех

07:52 Не верь описанию уязвимости - может внезапно поменяться (на примере недавней Improper Authorization в Confluence CVE-2023-22518)

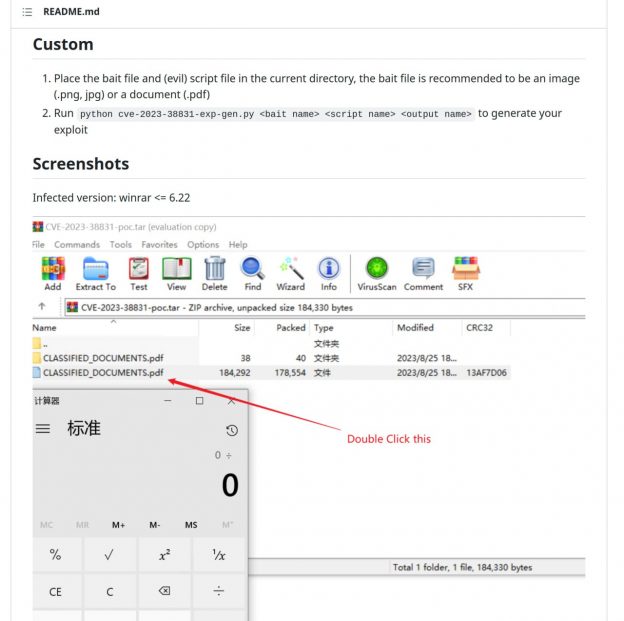

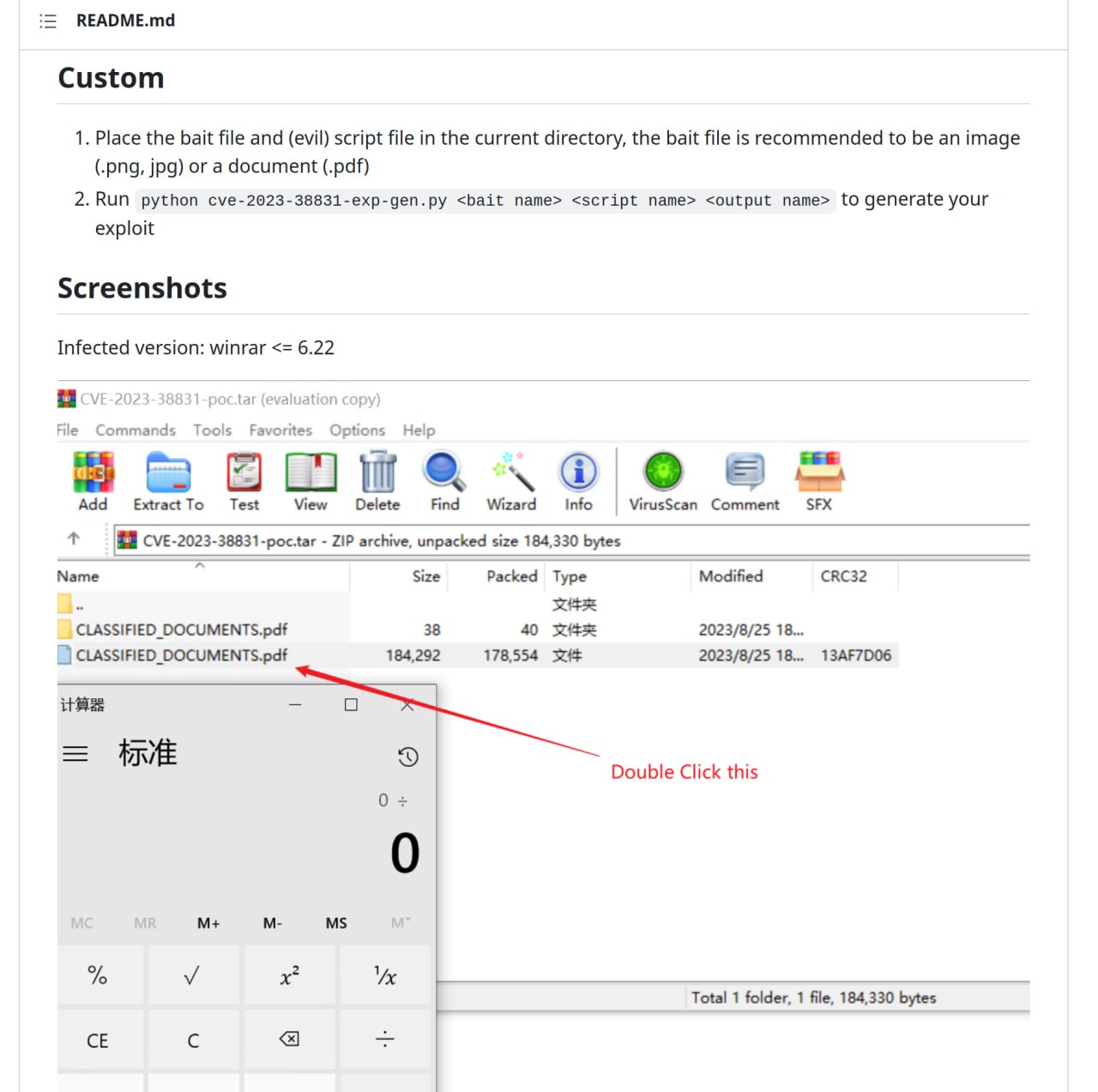

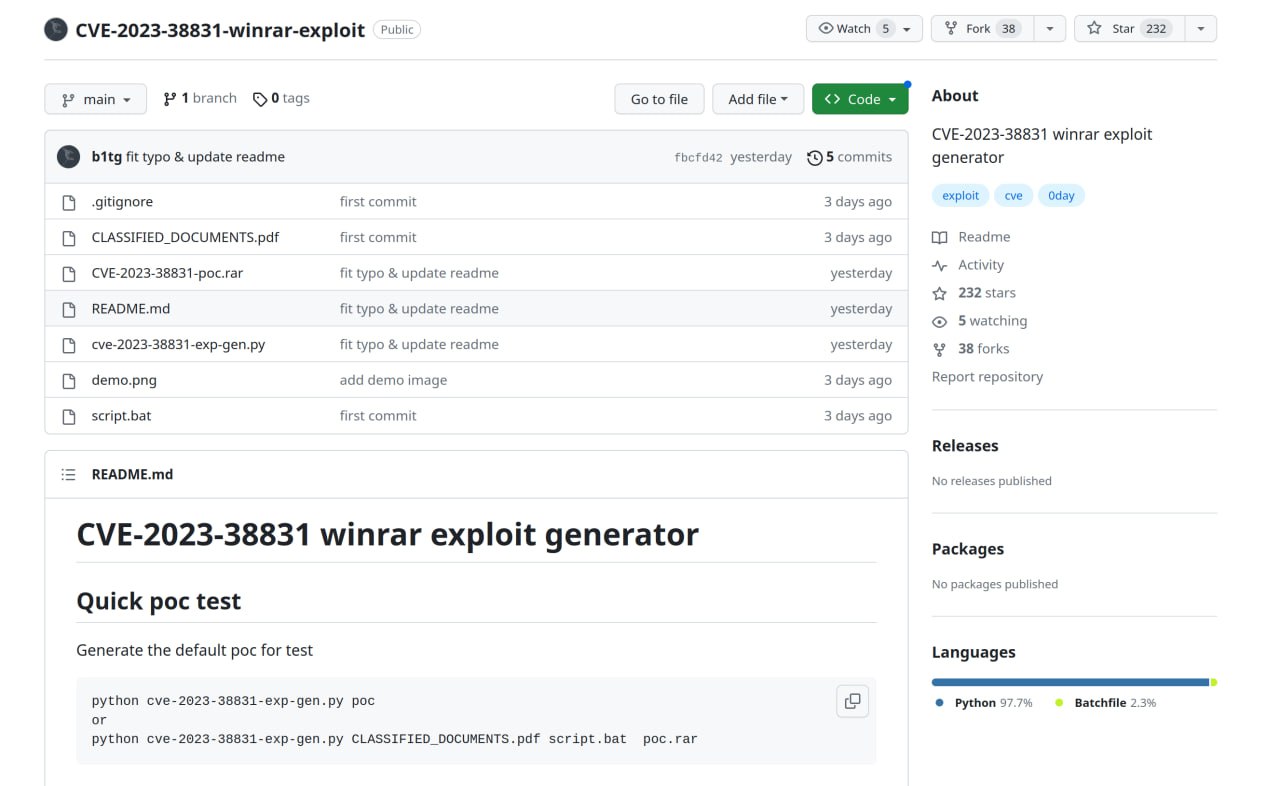

11:36 Специалисты из Check Point Research раскрыли уязвимость в Microsoft Access, которая может быть использована злоумышленниками для получения NTLM-токенов пользователя Windows

15:31 Парочка занимательных аномалий из National Vulnerability Database

18:27 Про возраст уязвимости и её трендовость

29:38 Ещё один экран Бесконечного VM-a про сетевой периметр

40:05 Делюсь впечатлениями от покупки первого смартфона на Авроре для физиков

55:19 В преддверии Черной пятницы число веб-атак на ретейл России возросло на 50%

57:27 Минцифры России запускает второй этап программы bug bounty, распространив ее на все ресурсы и системы электронного правительства

01:00:47 В Южной Корее робот насмерть прижал мужчину

01:06:11 Иван рекомендует книгу "How vCISOs, MSPs and MSSPs Can Keep their Customers Safe from Gen AI Risks"

01:10:21 Прощание от Льва